En este artículo vamos a hacer un análisis de evidencia con FTK Imager, una herramienta forense digital utilizada para adquirir y analizar imágenes de discos y dispositivos de almacenamiento de datos.

Este programa fue desarrollado por access data FTK imager y es una de las herramientas forenses digitales más populares utilizadas por investigadores y profesionales forenses. Veamos, por tanto, cómo funciona y cómo hacer análisis de evidencia con FTK Imager.

Análisis de evidencia con FTK Imager

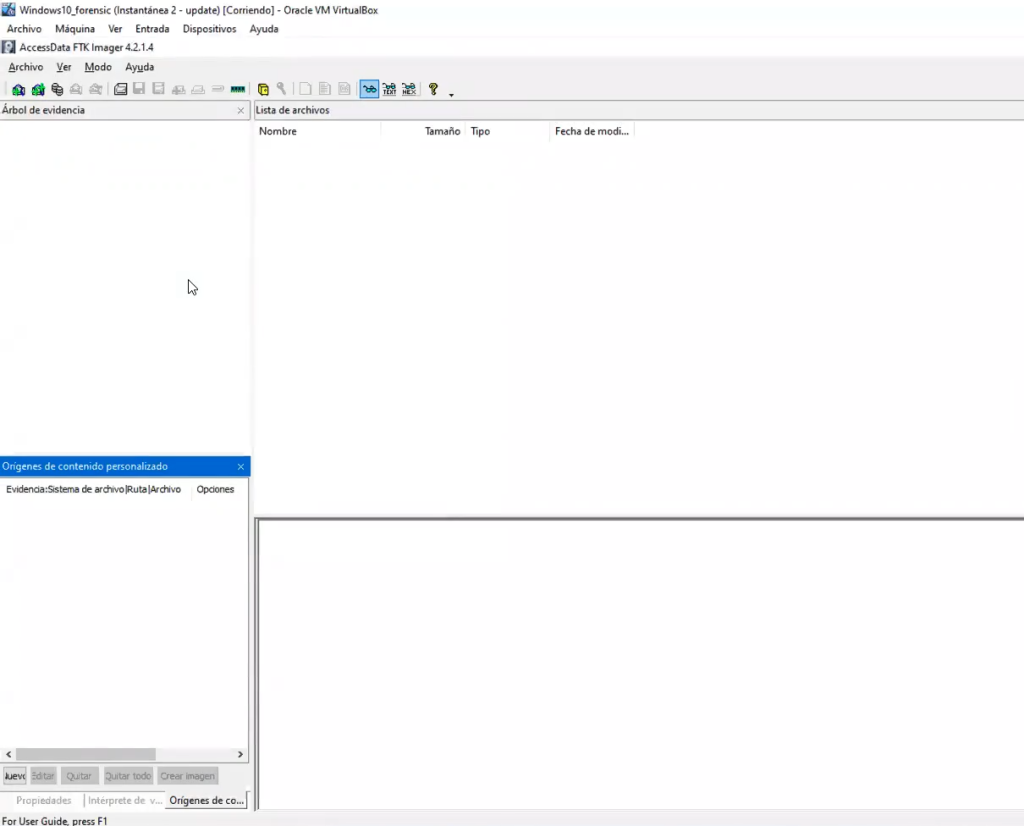

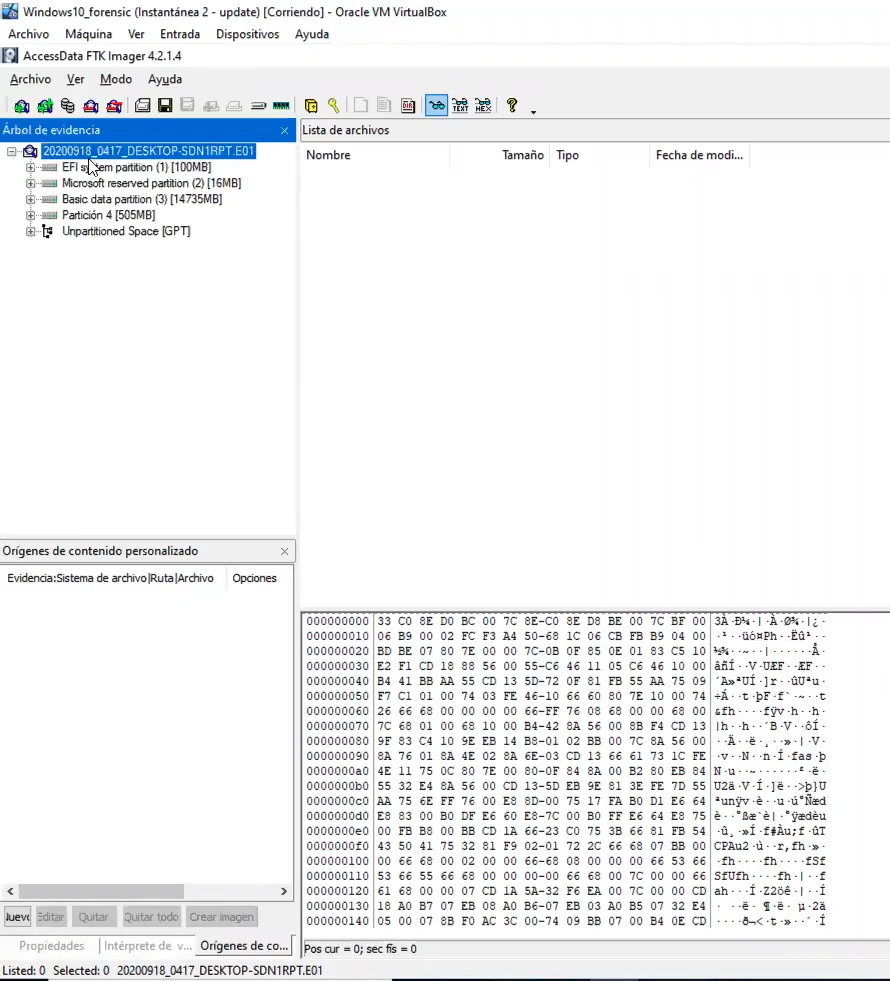

Veamos la interfaz de FTK Imager:

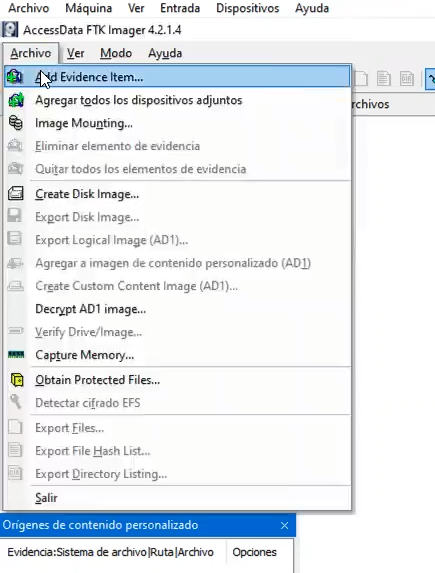

Con esta herramienta podremos trabajar sobre las imágenes. Para hacer análisis de evidencia con fkt imager , solo hay que darle al menú de Archivo/Add Evidence Item:

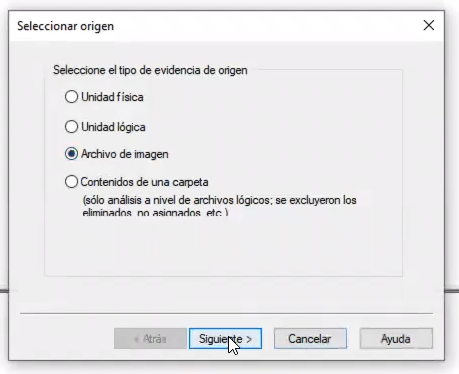

Escogemos el tipo de archivo que deseamos montar. En este caso, es un archivo de imagen:

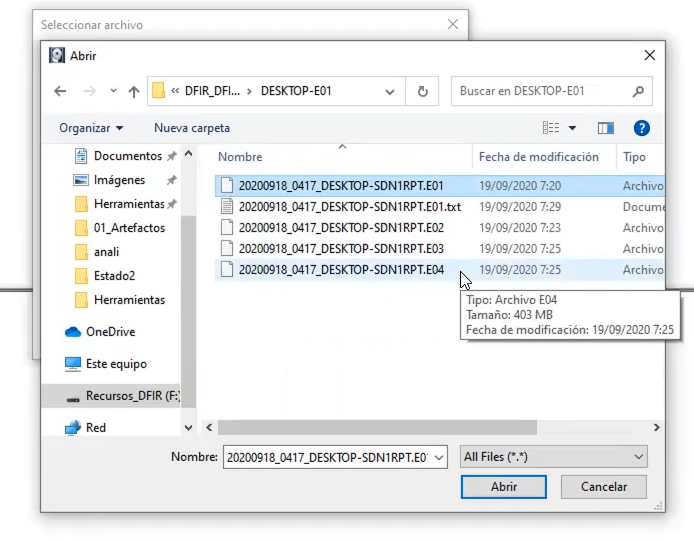

Seleccionamos la ruta donde tengamos guardada la imagen forense. En nuestro caso, debemos abrir la evidencia01, que es la original:

Después le damos a finalizar.

Automáticamente, se monta la evidencia con sus respectivas particiones:

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaTenemos un espacio sin particionar y cuatro particiones:

- La partición de arranque.

- La de Microsoft reserved partition.

- La de los datos.

- La cuarta partición no tiene nada que ver.

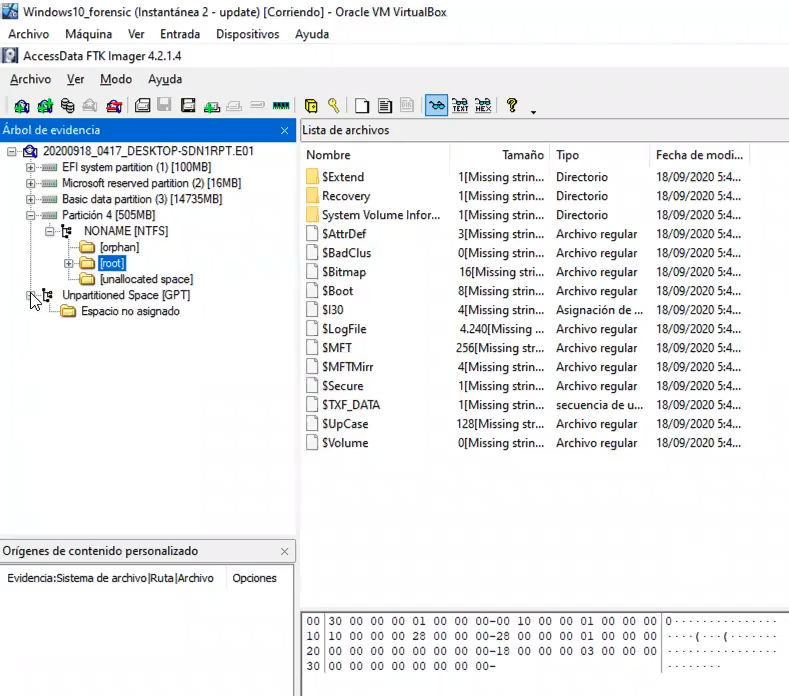

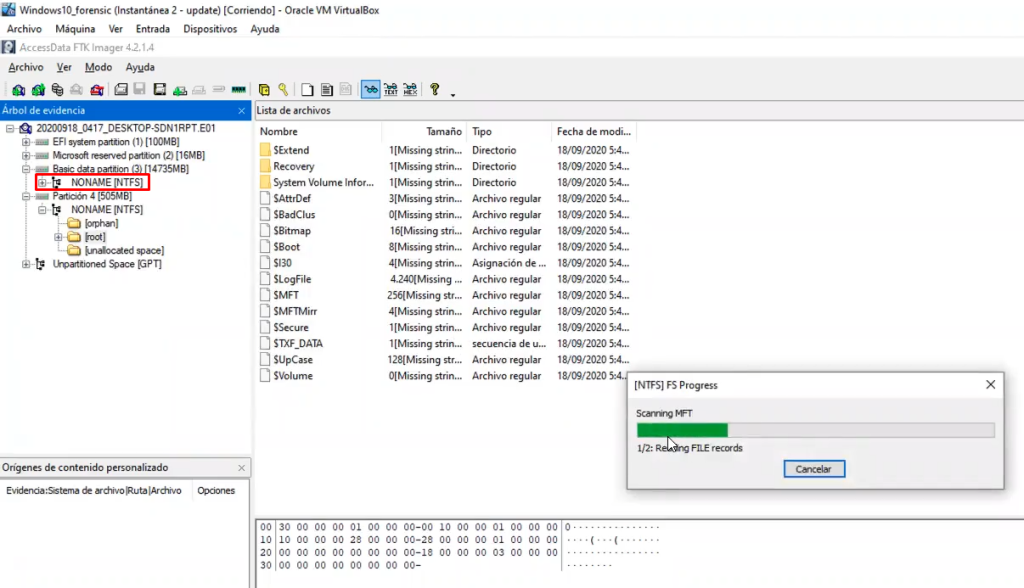

Normalmente, el Disco C suele estar en la partición de datos. Así que si desplegamos, lo que hace es escanear la tabla NFTK:

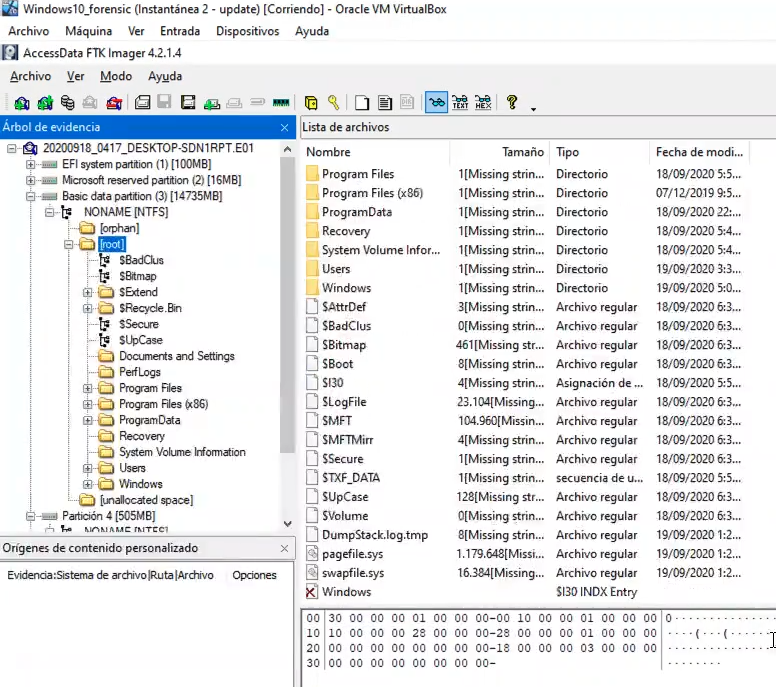

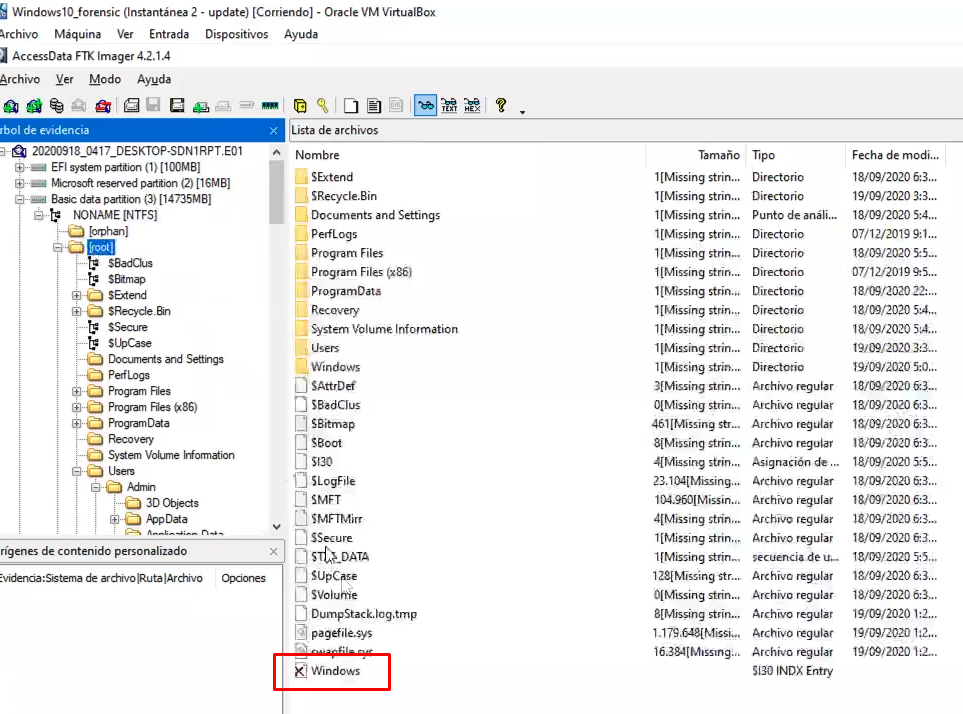

Una vez desplegado, tendríamos nuestra estructura de carpetas, como si estuviésemos viendo el propio Windows:

De esta forma, podemos hacer un primer análisis de evidencias con FTK Imager dentro del árbol de directorios de la evidencia. Podemos ir a las carpetas que nosotros queramos e, incluso, podemos extraer información.

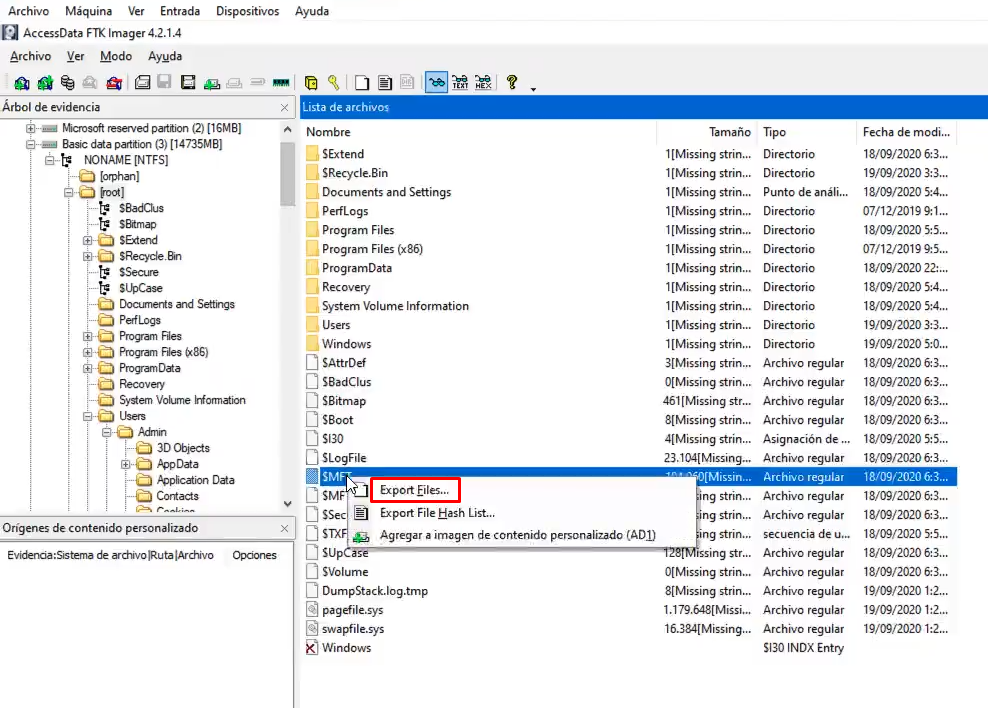

Supongamos, por ejemplo, que queremos extraer el fichero $MFT, un fichero del sistema de archivos NTFS que se utiliza para guardar información. Si no empleamos herramientas específicas para su análisis, la información que se muestra no es para nada útil.

Otra de las ventajas del análisis de evidencia con ftk imager accessdata es que, al mostrar esta estructura de carpetas basándose en la tabla MFT, nos muestra los ficheros que han sido eliminados.

Veamos, por ejemplo, este que está marcado con una X:

Si está marcado con una X significa que el fichero ha sido eliminado. Cuando estamos navegando por el árbol de directorios del Disco C o el sistema de ficheros que tengamos, nos muestra qué ficheros han sido eliminados. Esta es una primera forma de hacer un análisis de evidencia con FTK Imager, un análisis del sistema.

Incluso existe una forma automática en la que podemos sacar todos estos ficheros. Por ahora, veamos cómo sacar uno por uno:

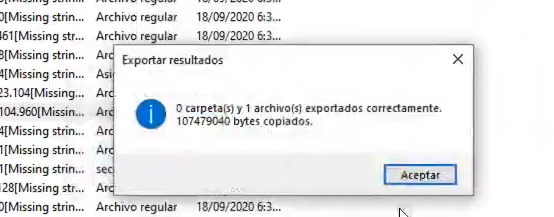

Seleccionamos el fichero, le damos en Export Files, seleccionamos la carpeta donde queremos que se guarde el archivo y ¡listo!

Ya hemos visto cómo hacer un análisis de evidencia con FTK Imager y algunas de las cosas que podemos llevar a cabo en este proceso. Si quieres seguir aprendiendo para ser un gran profesional en áreas de ciberseguridad e informática forense, en KeepCoding tenemos la formación intensiva perfecta para ti. Accede a nuestro Ciberseguridad Full Stack Bootcamp y descubre cómo puedes convertirte en un especialista en muy pocos meses con la guía de profesores expertos en el sector. ¡Solicita más información ahora mismo y empieza a transformar tu futuro!