En otro post hemos visto en qué consiste el análisis de un equipo accedido que poseía el sistema operativo Windows. En esta ocasión, veremos cómo se ejecuta el análisis de un equipo Linux accedido en un ciberataque. Es parecido al ya mencionado en Win, pero utiliza un script llamado LinPeas, que permite hacer múltiples comprobaciones.

Análisis de un equipo Linux accedido en un ciberataque

El análisis de un equipo Linux accedido en un ciberataque es el proceso de examinar y comprender las actividades y los eventos que han ocurrido en un sistema operativo Linux después de que un atacante lo haya comprometido. El objetivo principal de este análisis de un equipo Linux accedido en un ciberataque es determinar el alcance del acceso no autorizado, identificar las acciones realizadas por el atacante y recopilar evidencia forense para su posterior investigación y mitigación.

El análisis de un equipo Linux accedido en un ciberataque puede incluir las siguientes actividades:

- Recopilación de información: se recopila información relevante del sistema comprometido, como registros de eventos, archivos de configuración, registros de autenticación, registros de red, etc.

- Análisis de registros: los registros del sistema, como los registros de eventos del kernel, los registros de aplicaciones y los registros de servicios, se examinan en busca de actividades inusuales o indicadores de compromiso (IOC).

- Análisis de malware: se realiza un análisis detallado del código malicioso para comprender su funcionalidad, sus objetivos y su posible propagación en el sistema.

- Análisis de tráfico de red: se examina el tráfico de red capturado en busca de patrones y comportamientos anormales.

- Recuperación de evidencia: esto incluye archivos sospechosos, registros, capturas de pantalla, información de red y cualquier otra información que pueda ser útil para la investigación posterior o las acciones legales.

¿Qué es LinPeas?

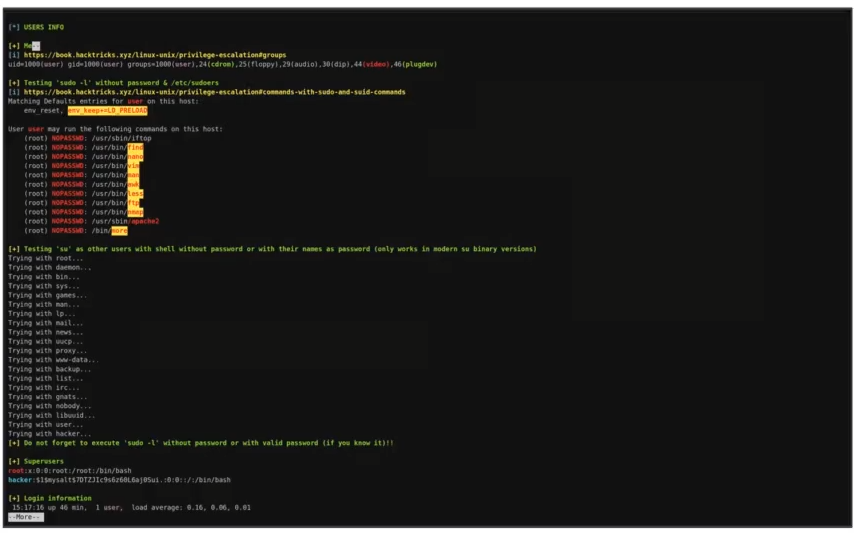

LinPeas es una herramienta de enumeración y recopilación de información en entornos Linux para el análisis de un equipo Linux accedido en un ciberataque. Se utiliza principalmente para la evaluación de seguridad y la búsqueda de posibles vulnerabilidades en sistemas basados en Linux. LinPeas se basa en técnicas de análisis automático y escanea el sistema en busca de información relevante, como permisos incorrectos, configuraciones débiles, archivos sospechosos, archivos de registro, archivos de configuración y mucho más, lo que sirve para el análisis de un equipo Linux accedido en un ciberataque.

La herramienta busca activamente posibles vectores de ataque y áreas problemáticas en el sistema operativo Linux en busca de posibles riesgos de seguridad.

¿Qué hace LinPeas?

Las funciones principales de LinPeas son:

- Enumeración de información del sistema: LinPeas recopila información detallada sobre el sistema operativo Linux, incluyendo la versión del kernel, la distribución, la configuración de red, los usuarios y grupos, los servicios en ejecución y las variables de entorno, entre otros datos relevantes. Esta información ayuda a comprender mejor el entorno y a identificar posibles vulnerabilidades.

- Detección de permisos incorrectos: LinPeas analiza los permisos de archivos y directorios en el sistema para identificar posibles configuraciones incorrectas que puedan representar un riesgo de seguridad. Esto incluye permisos de lectura, escritura o ejecución inadecuados que un atacante podría aprovechar.

- Búsqueda de archivos y directorios sensibles: la herramienta busca archivos y directorios que puedan contener información sensible, como contraseñas almacenadas en texto plano, claves SSH, claves de API o archivos de configuración con datos sensibles, entre otros. Esto ayuda a identificar posibles filtraciones de información confidencial.

- Análisis de variables de entorno: LinPeas verifica las variables de entorno configuradas en el sistema para detectar posibles configuraciones débiles o inseguras. Aquí se pueden incluir variables que expongan información confidencial o permitan la ejecución de comandos de forma insegura.

- Identificación de archivos y procesos sospechosos: LinPeas busca archivos y procesos que podrían indicar actividad maliciosa o compromiso del sistema. Esto incluye archivos ocultos, archivos con atributos extraños, procesos con nombres sospechosos o que no tienen relación con el sistema, entre otros.

- Escaneo de servicios y puertos abiertos: LinPeas analiza los servicios y los puertos abiertos en el sistema para identificar posibles configuraciones inseguras o servicios innecesarios que podrían ser aprovechados por un atacante.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaEl uso de LinPeas en el análisis de un equipo Linux accedido en un ciberataque es muy sencillo. Ahora que sabes cómo hacerlo, ¿qué te parece si seguimos aprendiendo? Si te ha gustado el tema y quieres saber más sobre ciberseguridad, no puedes perderte nuestro Ciberseguridad Full Stack Bootcamp. Con esta formación de alta intensidad, nuestros profesores expertos te enseñarán todo lo necesario a nivel teórico y práctico para impulsar tu carrera en poco tiempo y convertirte en todo un profesional de la seguridad informática. ¡Solicita ya más información y da el paso que te cambiará la vida!