Como normal general, hoy en día las entidades hacen un amplio uso de redes WPA2-Enterprise para facilitarle a sus empleados el acceso a la red interna de la entidad. Estos solo tienen que utilizar su usuario y contraseña corporativos para autenticarse en la red, lo cual se convierte en una oportunidad de ataques contra redes WPA2-Enterprise. Veamos cuál es el problema que esto conlleva.

Ataques contra redes WPA2-Enterprise

Los ataques contra redes WPA2-Enterprise son intentos maliciosos de comprometer la seguridad de redes inalámbricas protegidas por el protocolo WPA2-Enterprise.

Problema

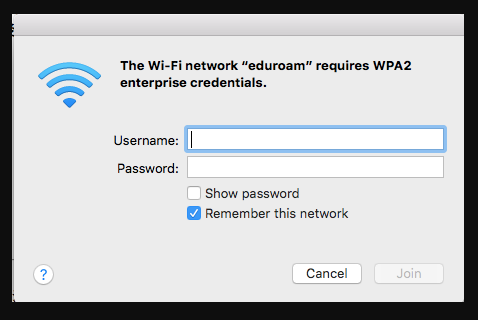

El problema de los ataques contra redes WPA2-Enterprise aparece cuando los usuarios no se autentican con certificado ni tienen una correcta instalación o uso de un MDM. Esto permite que sea posible montar una red falsa que simule la red original y esperar a los clientes a que se conecten a dicho punto de acceso cuando la potencia de este sea mayor.

Sumado a esto, hay algunos otros problemas de los ataques contra redes WPA2-Enterprise que debemos tener en cuenta. Veamos:

- Compromiso de credenciales: si un atacante tiene éxito en su intento de ataque, puede comprometer las credenciales de los usuarios legítimos que intentan acceder a la red. Esto podría permitirle acceder a información confidencial o realizar actividades maliciosas en la red.

- Acceso no autorizado a la red: los ataques contra redes WPA2-Enterprise exitosos pueden permitir que un atacante obtenga acceso no autorizado a la red. Esto puede dar lugar al robo de datos, el espionaje de la actividad de la red o la realización de acciones dañinas dentro de la red.

- Violación de la privacidad: si se comprometen las credenciales de un usuario legítimo, el atacante puede acceder a sus comunicaciones y datos personales, lo que puede violar su privacidad y exponer información confidencial.

- Denegación de servicio: algunos ataques contra redes WPA2-Enterprise pueden tener como objetivo interrumpir el acceso legítimo a la red o causar una denegación de servicio. Esto puede afectar la productividad y causar problemas operativos en la organización o empresa.

- Exposición a vulnerabilidades: los ataques contra redes WPA2-Enterprise exitosos pueden revelar vulnerabilidades en la configuración o implementación de la red WPA2-Enterprise, lo que le permite a los atacantes explotar estas vulnerabilidades en futuros ataques o compartir información sobre ellas en la comunidad de piratas informáticos.

- Daño a la reputación: si una red WPA2-Enterprise se ve comprometida y se produce un acceso no autorizado o filtración de datos, puede causar daños significativos a la reputación de la organización responsable de la red. Esto puede afectar a la confianza de los clientes, de los socios comerciales y de los empleados en la seguridad de la red.

Captura de credenciales

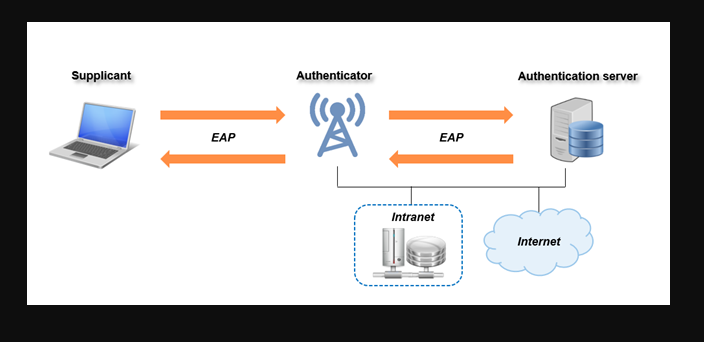

La captura de credenciales en los ataques contra redes WPA2-Enterprise es una técnica utilizada para obtener las credenciales de autenticación de usuarios en una red que utiliza el protocolo de seguridad WPA2-Enterprise. Este protocolo suele emplearse en redes wifi empresariales y requiere que los usuarios ingresen sus credenciales para acceder a la red.

En los ataques contra redes WPA2-Enterprise de captura de credenciales, un atacante intenta interceptar y registrar las credenciales enviadas por los usuarios durante el proceso de autenticación. Esto se puede lograr de varias maneras, pero una de las técnicas comunes es mediante el uso de un ataque de tipo man-in-the-middle (ataque de intermediario).

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaSi los dispositivos no están actualizados, además de dejar el usuario y el hash, podrían dejar directamente la contraseña en texto claro de su usuario corporativo. Con esta información sería posible acceder tanto a la red como a otros recursos públicos existentes.

Enumeración de usuarios

La enumeración de usuarios se basa en la idea de que, al conocer los nombres de usuario válidos, un atacante puede realizar ataques más dirigidos y enfocarse en obtener las credenciales correspondientes para acceder a la red de forma no autorizada.

Si los clientes estuvieran bien configurados, siempre se puede seguir enumerando los usuarios que se conectan, lo cual podría utilizarse para identificar el patrón o identificar otros usuarios adicionales.

Ahora que has visto cómo funcionan los ataques contra redes WPA2-Enterprise y quieres saber más sobre temáticas de ciberseguridad similares a esta, puedes acceder a nuestro Ciberseguridad Full Stack Bootcamp para convertirte en todo un profesional del sector. Con esta formación de alta intensidad, nuestros profesores expertos te enseñarán todo lo necesario a nivel tanto teórico como práctico para impulsar tu carrera en poco tiempo. ¡Pide ya mismo más información y a atrévete a cambiar tu vida!