Autopsy para análisis forense de teléfonos Apple es una herramienta que se utiliza para analizar discos duros y otros medios de almacenamiento digital. Está diseñada para ayudar a los investigadores a recuperar y analizar información de medios digitales de manera eficiente y efectiva.

Autopsy para análisis forense de teléfonos Apple es compatible con varios sistemas operativos, incluyendo Windows, Linux y MacOS, y es capaz de analizar una amplia variedad de formatos de archivo, entre los que se incluyen sistemas de archivos comunes, como NTFS, FAT, ext2/3/4 y HFS+, así como formatos de archivo comprimidos, como ZIP y RAR.

A continuación, veremos un poco más a fondo todas las funcionalidades de esta herramienta y en qué consiste exactamente.

Autopsy: generalidades

Autopsy para análisis forense de teléfonos Apple incluye una interfaz gráfica de usuario que facilita la visualización y el análisis de los datos recuperados. También tiene una serie de características avanzadas, como las capacidades de buscar automáticamente palabras clave y de crear informes detallados sobre el análisis realizado.

Algunas de las características más destacadas de Autopsy para análisis forense de teléfonos Apple son:

- Capacidad para realizar búsquedas de palabras clave en los archivos y las metadatos de los archivos.

- Herramientas de recuperación de datos avanzadas para la recuperación de archivos eliminados o dañados.

- Soporte para la identificación y el análisis de archivos multimedia, como imágenes, vídeos y audio.

- Herramientas de análisis de la actividad de navegación web, como el historial de navegación y las cookies.

- Capacidad para generar informes detallados sobre el análisis realizado.

Autopsy para análisis forense de teléfonos Apple

Es posible usar Autopsy para análisis forense de teléfonos Apple, pero es importante tener en cuenta que es necesario un conjunto específico de herramientas y técnicas para hacerlo.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaEn primer lugar, se debe tener acceso al dispositivo Apple y estar autorizado para realizar el análisis forense. Esto puede requerir permisos especiales y conocimientos técnicos específicos.

Una vez se tiene acceso al dispositivo, se puede utilizar una herramienta de extracción de datos de Apple, como Cellebrite o GrayKey, para extraer los datos del dispositivo. Estas herramientas son capaces de extraer una amplia variedad de datos, como contactos, mensajes, registros de llamadas, fotos y vídeos, entre otros.

Tras extraer los datos, se pueden importar en Autopsy para su análisis forense. Autopsy cuenta con herramientas específicas para la recuperación y el análisis de datos de dispositivos móviles, como la capacidad de analizar la actividad de mensajería y la ubicación del dispositivo.

¿Qué es GrayKey?

GrayKey es una herramienta de extracción de datos forenses para dispositivos móviles que se utiliza, principalmente, para extraer datos de teléfonos inteligentes iPhone de Apple. La desarrolló la empresa estadounidense Grayshift y su comercio se enfoca en agencias de aplicación de la ley y organizaciones gubernamentales.

El funcionamiento de esta herramienta consiste en conectar el dispositivo a un puerto Lightning y extraer los datos del dispositivo. Esto se realiza con una combinación de técnicas de fuerza bruta y explotación de vulnerabilidades en el sistema operativo iOS.

GrayKey es capaz de eludir ciertas medidas de seguridad de Apple, como el cifrado de datos y el bloqueo de dispositivos por código de acceso. Sin embargo, Apple actualiza su sistema operativo iOS de forma regular para cerrar las vulnerabilidades empleadas por GrayKey, lo que significa que la herramienta no siempre es efectiva en dispositivos con las últimas versiones de iOS.

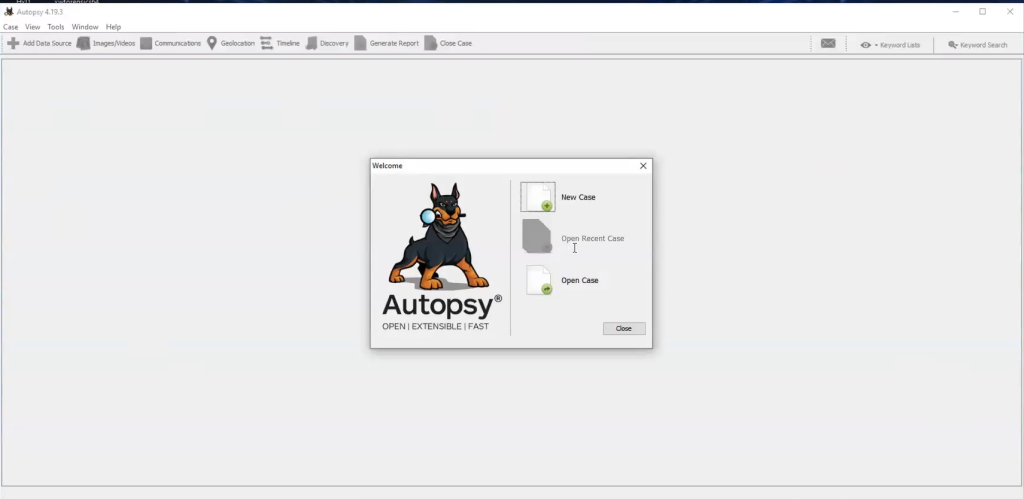

Crear un caso dentro de Autopsy

Para hacer uso de Autopsy para análisis forense de teléfonos Apple, lo primero que tendremos que hacer es crear un caso. Para ello, abrimos la herramienta y, en el inicio, veremos una ventana emergente, donde seleccionaremos la opción “New Case”:

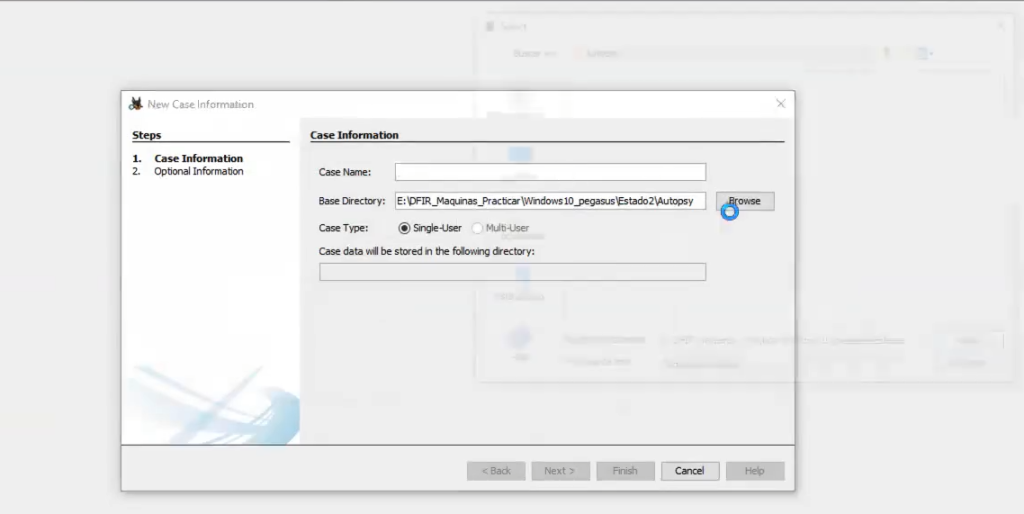

Una vez allí, seleccionaremos la imagen de disco de la ruta en la que la hayamos guardado y le daremos un nombre a nuestro caso:

Esperamos a que cargue:

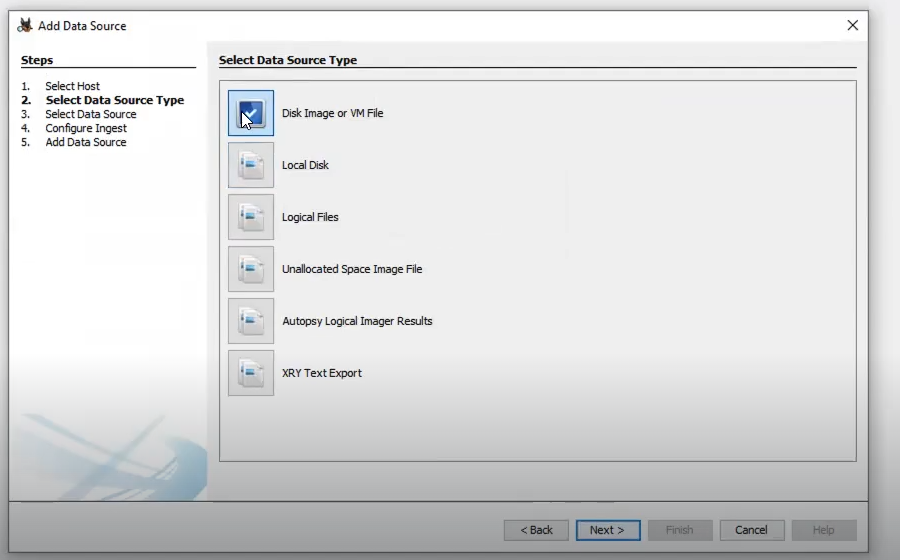

Tras cargar, le decimos qué tipo de imagen o datasource le vamos a introducir:

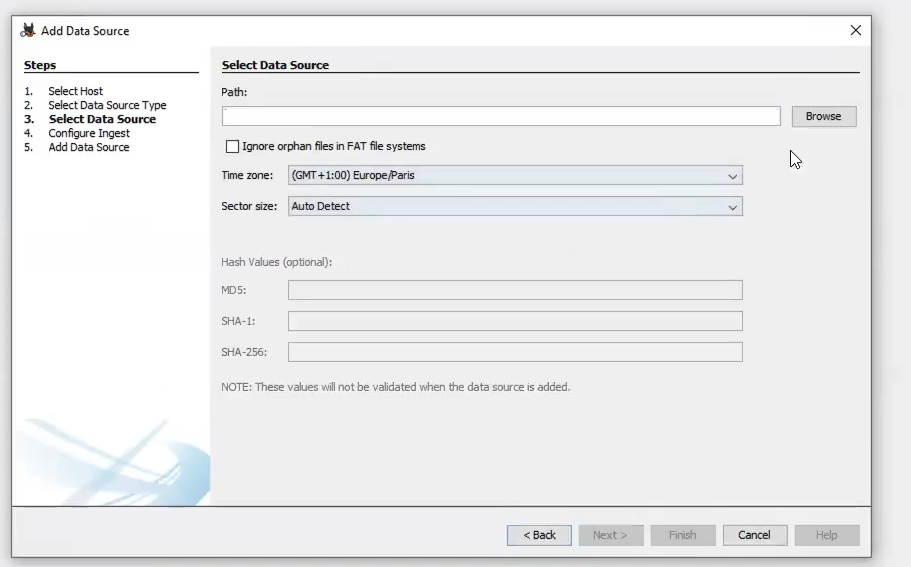

En este caso, le vamos a meter un fichero de imagen:

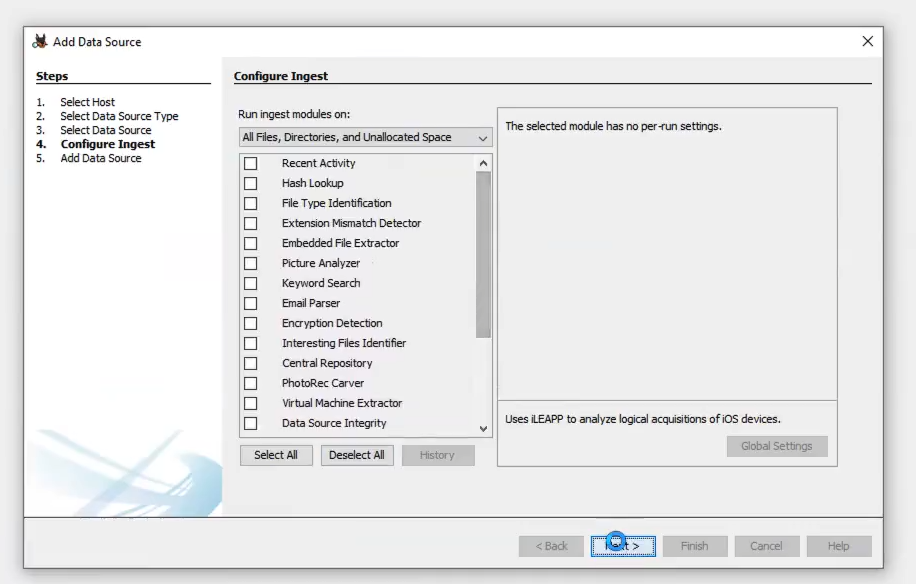

Una vez hecho esto, clicamos en los módulos que queremos que cargue. Después, le damos a “Finish”:

Ya hemos visto cómo funciona Autopsy para análisis forense de teléfonos Apple. Si quieres seguir formándote en el amplio mundo de la seguridad informática, no te pierdas nuestro Bootcamp Ciberseguridad Full Stack. Con esta formación intensiva, lograrás convertirte en un experto en pocos meses para destacar en el mercado laboral del sector IT. ¡Pide ahora mismo más información y da el paso para impulsar tu futuro profesional!