RegRipper es una herramienta de análisis forense digital utilizada para extraer información del registro de Windows. Fue desarrollada por Harlan Carvey y está diseñada para ayudar en la identificación de actividades sospechosas en sistemas Windows mediante la extracción y análisis de datos de Registro.

RegRipper: ¿qué es?

RegRipper se utiliza comúnmente en investigaciones forenses para analizar el registro de Windows y encontrar pistas que puedan ser útiles para investigar una actividad sospechosa en un sistema. La herramienta cuenta con una amplia variedad de plugins que permiten analizar diferentes partes del registro, como configuraciones de red, información del usuario o configuraciones de seguridad, entre otros.

Además, RegRipper es de código abierto y se puede personalizar y extender mediante el desarrollo de plugins adicionales. Esto lo hace muy útil para los profesionales de la seguridad y forenses digitales, ya que pueden adaptar la herramienta a sus necesidades específicas.

Veamos un poco más a fondo cómo funciona RegRipper y cómo implementarla en nuestros análisis forenses.

Funcionamiento de RegRipper

Existe una gran variedad de herramientas para analizar el registro de Windows, pero muchas de ellas se quedan cortas en cuanto a la cantidad de información que muestran. RegRipper tiene una gran ventaja en cuanto al volumen de información que muestra.

Uno de los inconvenientes de RegRipper es que es una herramienta un poco compleja de utilizar.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

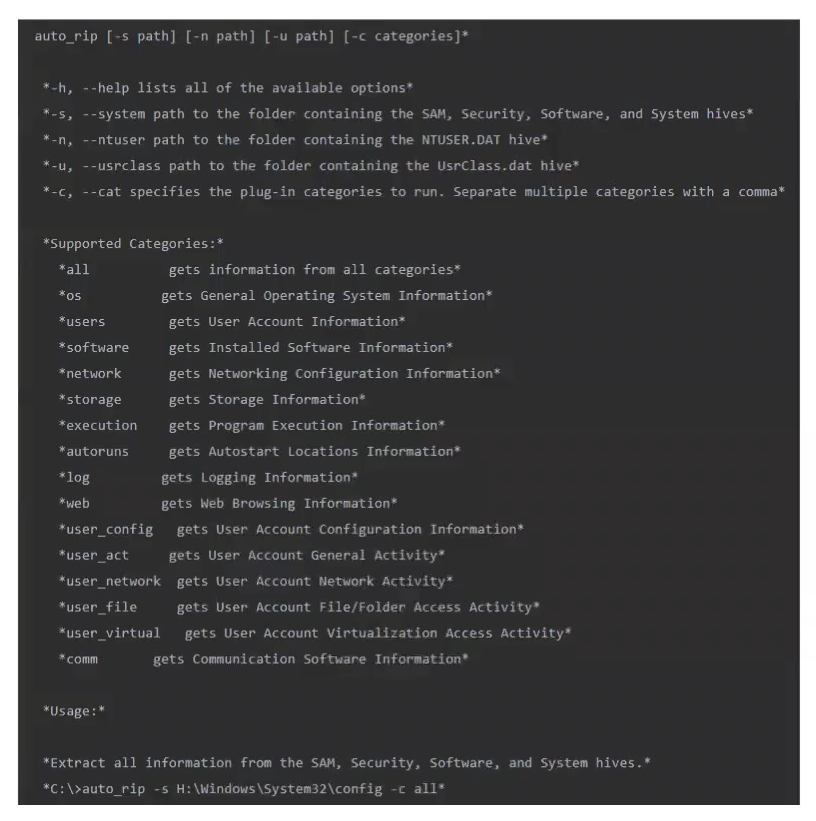

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaAntes de RegRipper estaba Auto_rip, una herramienta que podíamos encontrar en versiones de tsurugi (ahora no se incluye esta funcionalidad).

Esta herramienta lo que hace es lanzar el RegRipper para todos los hives que encuentre una carpeta, lanza todos los módulos.

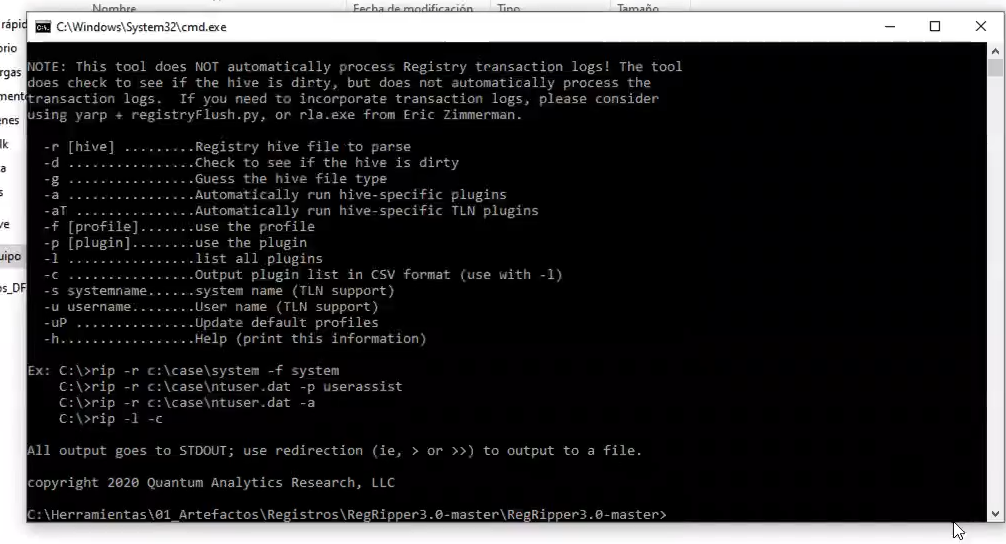

Lo podemos ejecutar por consola y comandos, tecleando dentro del símbolo del sistema lo siguiente:

rip -hCon esto ya se ejecutará el rip con todos los artefactos o hives.

También podemos hacer un bucle para que nos diga dónde están todos los hives, con lo que podemos tomarlos e interpretarlos.

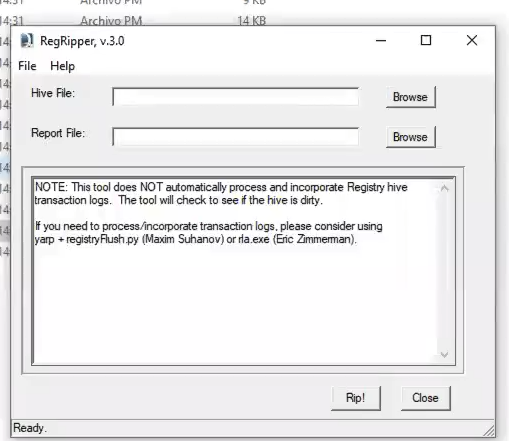

De igual forma se puede ejecutar el RegRipper por medio de un script y lo visualizaríamos del siguiente modo:

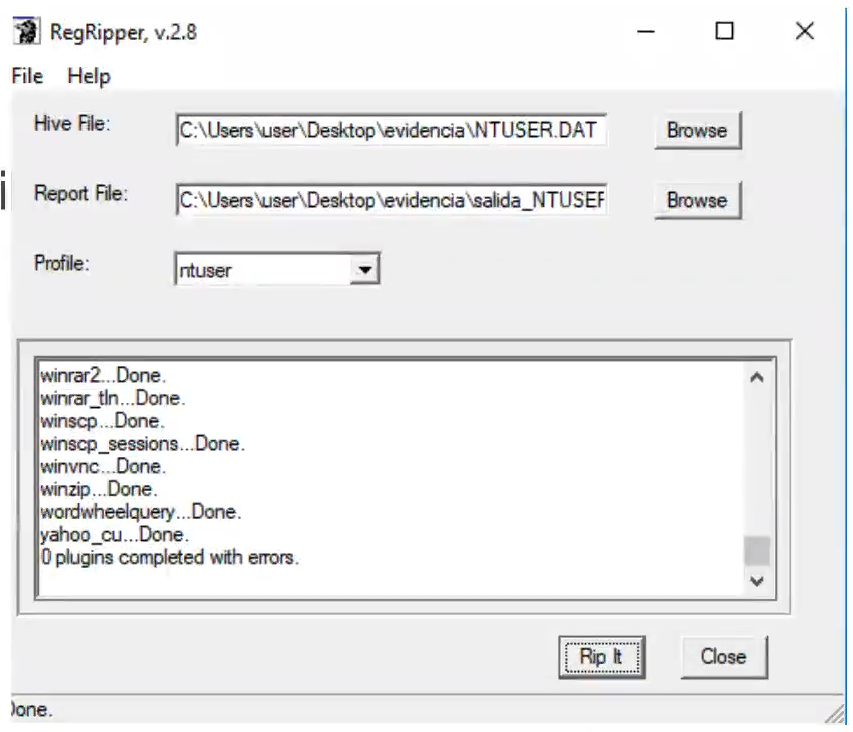

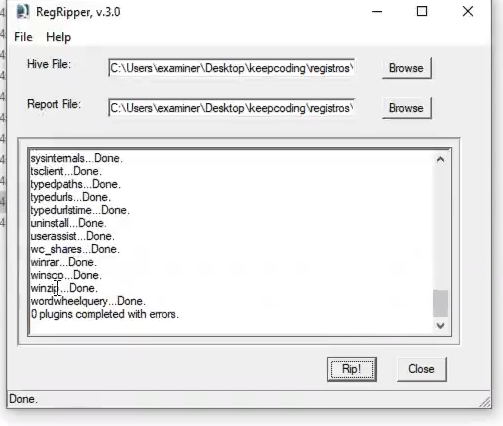

Vamos a hacer clic en el botón «Browse» en la sección de «Hive File». En este caso, elegimos el .DAT y luego procedemos a elegir la ruta donde guardaremos el «Report File».

Por último, le damos a Rip! y esperamos a que cargue:

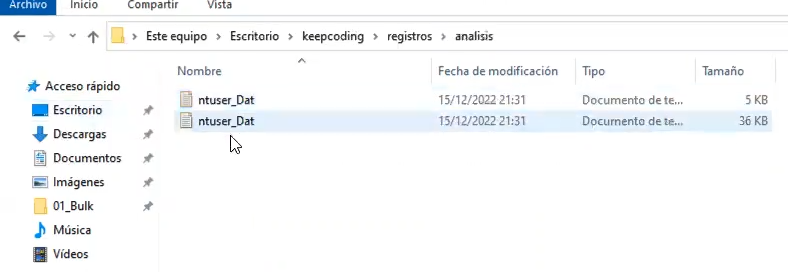

Si queremos visualizar nuestros ficheros, lo que hacemos es irnos a la ruta donde hemos elegido guardarlos y le damos abrir con el Notepad:

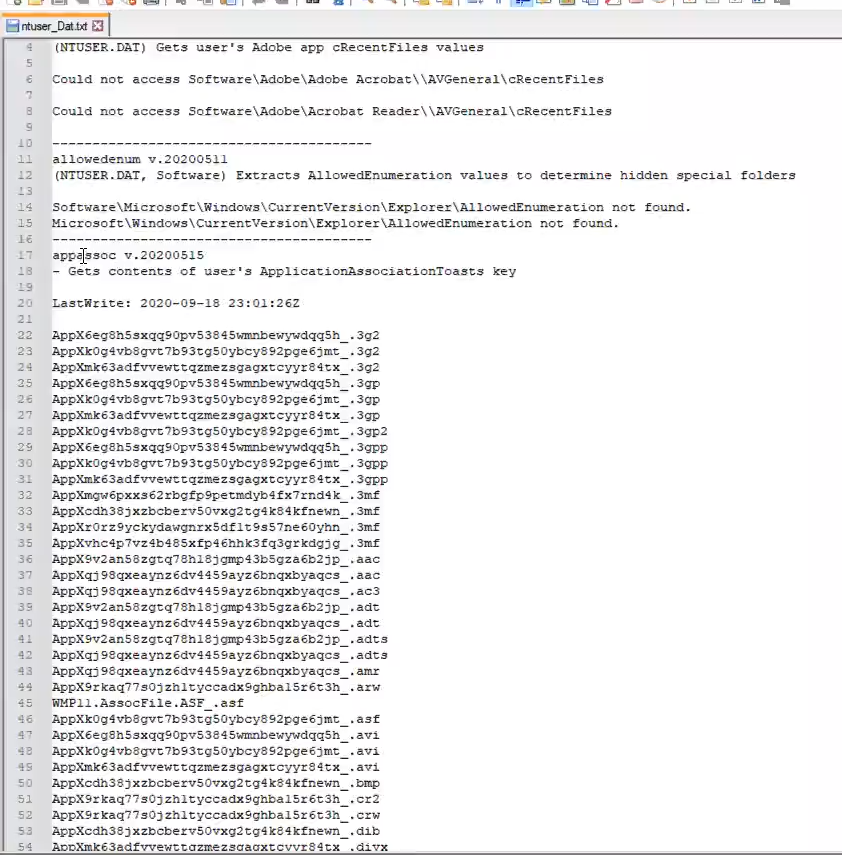

Ya nos debería aparecer toda la información pertinente:

Además, aquí podemos observar los plugins que procesan la información.

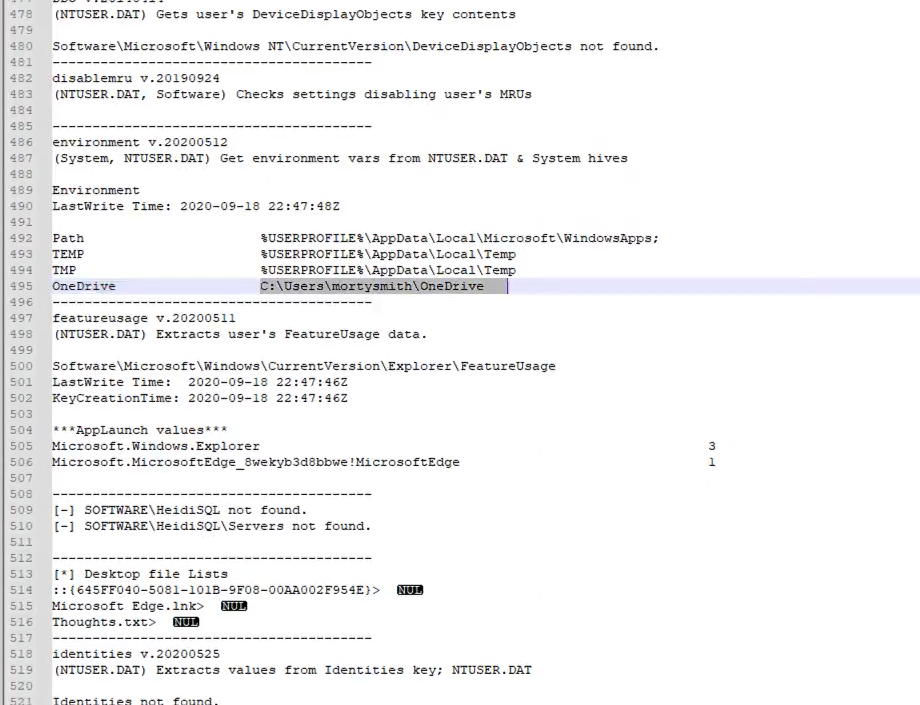

Podemos ver, por ejemplo, que el usuario tiene sincronizado un OneDrive con la carpeta seleccionada.

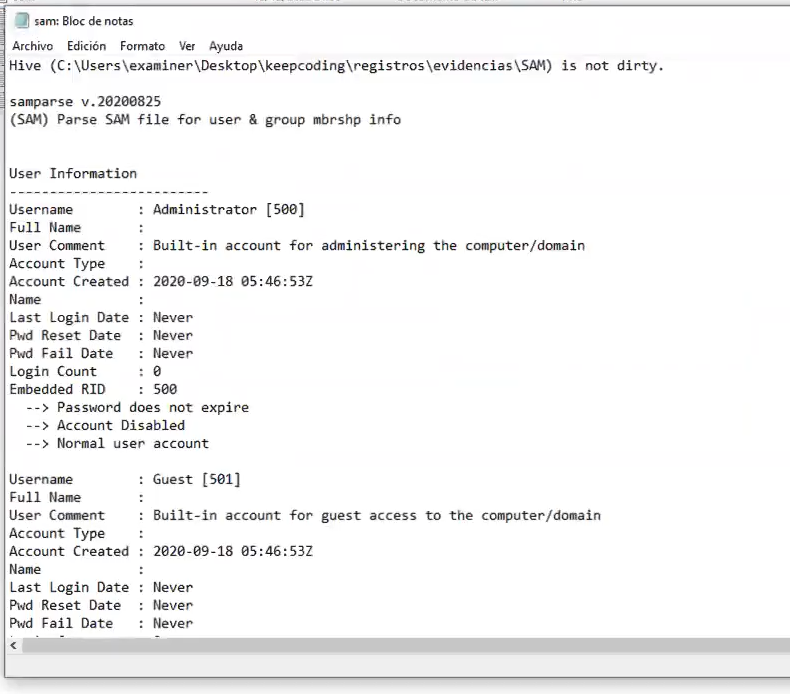

Este procedimiento lo podemos hacer con cualquier fichero del registro de Windows. Veamos cómo quedaría si lo hiciéramos con el SAM:

Así podemos modificar cada uno de los ficheros dentro de la carpeta que seleccionemos, con ayuda de esta herramienta.

¿Cómo aprender más sobre ciberseguridad?

Ya hemos visto qué es la herramienta RegRipper y cómo podemos implementarla en los análisis forenses para la optimización en la búsqueda de información, específicamente en el registro de Windows. Si quieres seguir aprendiendo sobre distintas áreas de la seguridad informática, en KeepCoding tenemos la formación intensiva e íntegra ideal para ti. Accede al Ciberseguridad Full Stack Bootcamp y descubre cómo puedes convertirte en todo un profesional IT en pocos meses con el acompañamiento continuado de profesores expertos en el sector. ¡Solicita ahora mismo más información y da el paso que transformará tu futuro!