Hay muchísimas formas de intrusión y una de ellas es crear un fake AP contra clientes. ¿No sabes en qué consiste? ¡No te preocupes! Sigue leyendo, porque aquí te lo explicamos.

Crear un fake AP contra clientes

Un fake AP o punto de acceso falso es una red inalámbrica maliciosa que se crea con el propósito de engañar a los usuarios y obtener acceso no autorizado a sus datos o información sensible.

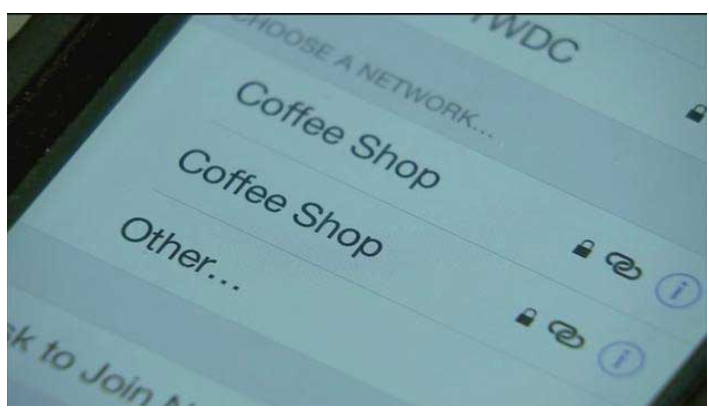

El proceso de crear un fake AP generalmente implica configurar un punto de acceso inalámbrico que emite una señal de red similar a la de una red legítima. El nombre de la red (SSID) y otros parámetros pueden configurarse para que coincidan o se asemejen a una entidad o empresa conocida, como una red wifi pública, una empresa o una institución educativa.

Cuando los usuarios escanean las redes disponibles, pueden ver el nombre del fake AP en la lista y, si se conectan a él, su tráfico de red puede ser redirigido y monitoreado por el atacante. Esto permite que el atacante intercepte datos, como contraseñas, información de inicio de sesión o información confidencial transmitida a través de la red. También se pueden llevar a cabo ataques de phishing, en los que se presenten páginas web falsas que imitan sitios legítimos para robar credenciales de usuario.

Algunos ejemplos comunes para crear un fake AP podrían ser:

- Montar una red wifi falsa con nombre de la entidad o similar.

- Montar un portal cautivo similar a alguna aplicación corporativa familiar.

- Llamar un empleado (oficina) haciéndose pasar por el proveedor de alguna empresa.

- Conexión de empleado a la red y captura de credenciales.

- Uso de las credenciales para el acceso al equipo del empleado y compromiso del mismo.

Cómo evitar los problemas causados por crear un fake AP

La actividad de configurar redes wifi falsas normalmente la llevan a cabo los ciberdelincuentes. Estas personas utilizan dichos ataques para robar información personal, como contraseñas, números de tarjetas de crédito y números de seguridad social. También pueden usar estos ataques para instalar malware en los dispositivos de los usuarios, lo que les puede dar el control de los dispositivos.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaHay una serie de cosas que los usuarios pueden hacer para protegerse si alguien ha completado el proceso de crear un fake AP. Estas son:

- Solo conéctate a redes wifi en las que confíes. Si no estás seguro de si una red wifi es legítima, no te conectes a ella.

- Busca el icono de candado en la configuración de wifi de tu dispositivo. Este icono indica que la red wifi está encriptada, lo que dificulta que los atacantes intercepten tus datos.

- Usa una VPN cuando te conectes a redes wifi públicas. Una VPN encripta tu tráfico, lo que dificulta que los atacantes puedan robar tus datos.

Si crees que puedes haberte conectado a un punto de acceso no autorizado, debes cambiar tus contraseñas de inmediato y escanear tu dispositivo en busca de malware.

Estas son algunas de las herramientas y técnicas que se utilizan para configurar redes wifi falsas o para crear un fake AP:

- Enrutadores inalámbricos: se pueden usar para crear una red wifi.

- Software: hay una serie de programas de software que se pueden usar para crear una red wifi falsa.

- Hardware: también hay una serie de dispositivos de hardware que se pueden usar para crear una red wifi falsa.

Las implicaciones de seguridad a la hora de configurar redes wifi falsas son significativas. Estos ataques se pueden emplear para robar información personal, instalar malware y obtener el control de los dispositivos. Los usuarios deben ser conscientes de los riesgos asociados a la conexión a redes wifi públicas y tomar medidas para protegerse.

¿Quieres seguir aprendiendo?

Ahora que has aprendido cómo crear un fake AP, puedes dar el siguiente paso en tu proceso de aprendizaje. Si quieres saber más sobre temáticas de ciberseguridad y aprender a acceder a sistemas de manera segura, accede a nuestro Ciberseguridad Full Stack Bootcamp para convertirte en todo un profesional de la seguridad informática. Con esta formación de alta intensidad, nuestros profesores expertos te enseñarán todo lo necesario a nivel tanto teórico como práctico para impulsar tu carrera en poco tiempo. ¡Entra ahora para pedir más información y da el paso que te cambiará la vida!