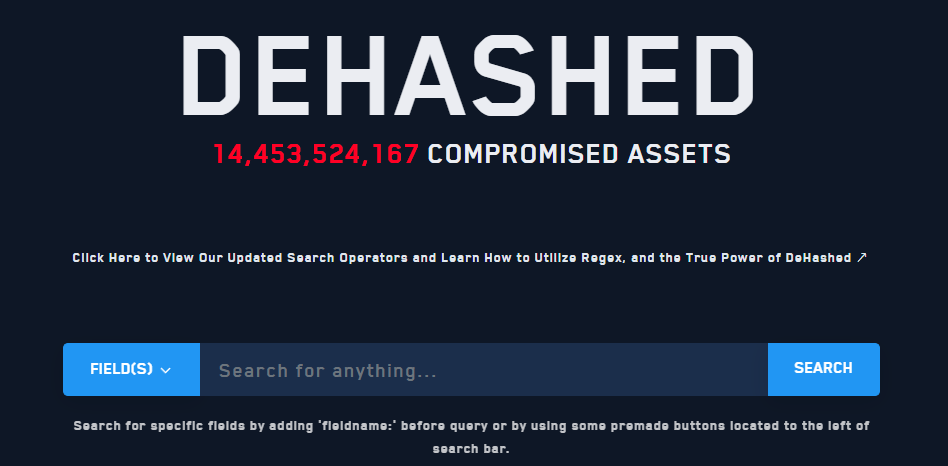

DeHashed es un servicio en línea que se dedica a recopilar y a almacenar información filtrada y comprometida en violaciones de datos. El objetivo principal de DeHashed es proporcionar a las personas una forma de verificar si su información personal ha sido comprometida en alguna filtración o data breach de seguridad en línea.

Veamos algunos aspectos generales de esta herramienta y cómo puedes usarla.

¿Cómo funciona DeHashed?

Cuando ocurre una violación de datos, como el hackeo a una empresa o una filtración de información confidencial, los atacantes a menudo publican los datos robados en línea. Estas fuentes pueden incluir sitios web, foros, redes sociales y otras fuentes de datos públicos o privados. Los datos pueden ir desde email address o direcciones de correo electrónico, contraseñas, nombres de usuario, información financiera y otra información personal, hasta leaked passwords.

DeHashed recopila estos datos filtrados de diferentes fuentes y los almacena en su base de datos. Luego, permite a las personas buscar en su plataforma para verificar si su información ha sido comprometida. Si se encuentra una coincidencia, significa que los datos personales de esa persona están en manos de terceros y podrían ser utilizados con fines maliciosos.

El proceso de funcionamiento de DeHashed puede describirse en los siguientes pasos:

Recopilación de datos

DeHashed emplea una variedad de métodos para recopilar información filtrada. Esto incluye monitorear activamente la web en busca de sitios web de filtraciones, foros de hacking y otros lugares donde los datos comprometidos suelen publicarse. También pueden obtener datos de bases de datos expuestas o filtradas que han sido compartidas en línea.

Almacenamiento de datos

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaUna vez que los datos filtrados se recopilan, DeHashed los almacena en su propia base de datos segura. La base de datos está diseñada para mantener la confidencialidad y la seguridad de los datos comprometidos. Pueden emplear técnicas de cifrado y otras medidas de protección para salvaguardar la información recopilada.

Búsqueda y verificación

Los usuarios de DeHashed pueden acceder a la plataforma y utilizar la función de búsqueda para verificar si su información personal ha sido comprometida. Pueden ingresar datos como direcciones de correo electrónico, nombres de usuario, números de teléfono u otras variables relevantes para realizar la búsqueda.

Coincidencias y resultados

Si la información ingresada por el usuario coincide con los datos almacenados en la base de datos de DeHashed, se muestra una notificación indicando que se ha encontrado una coincidencia. Esto significa que la información personal del usuario ha sido comprometida y se ha visto afectada en una filtración o brecha de seguridad anterior. La notificación puede incluir detalles adicionales, como el tipo de datos comprometidos y la fecha aproximada de la violación.

¿Cómo usar DeHashed?

Para usar DeHashed debemos seguir los pasos a continuación:

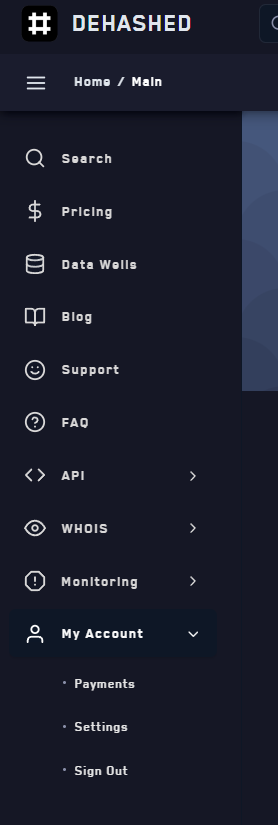

- Accede al sitio web de DeHashed. Asegúrate de estar en el sitio legítimo para evitar cualquier tipo de estafa o phishing.

- Crea una cuenta.

- Inicia sesión en tu cuenta.

- Realiza una búsqueda. Una vez que hayas iniciado sesión, estarás listo para realizar una búsqueda en la plataforma de DeHashed. Utiliza la función de búsqueda para ingresar los datos que deseas verificar. Puedes introducir una dirección de correo electrónico, un nombre de usuario, un número de teléfono u otra información relevante.

- Analiza los resultados. Después de realizar la búsqueda, DeHashed analizará la información ingresada y te mostrará los resultados. Si se encuentra una coincidencia, te notificará que tu información ha sido encontrada en una filtración o brecha de seguridad. Puede proporcionar detalles adicionales sobre la violación, como la fecha y el tipo de datos comprometidos.

Usar DeHashed de manera correcta puede conllevar grandes beneficios, dado que nos permite estar al tanto de violaciones de seguridad en nuestros datos. Si quieres seguir aprendiendo para convertirte en todo un experto de la seguridad informática, accede ya al Ciberseguridad Full Stack Bootcamp. Con esta formación intensiva de gran calidad, te instruirás a nivel teórico y práctico con la guía de profesores expertos en el sector IT. En muy pocos meses, estarás preparado para destacar en el mercado laboral. ¡Pide ya más información y anímate a cambiar tu futuro!