Cuando se realizan pruebas de enumeración activa, hay que tener en cuenta diferentes aspectos para evitar la identificación en un ejercicio Red Team. Entre ellos están:

- Evitar llamar la atención:

- No pararse en un sitio durante mucho tiempo.

- No llevar el portátil en la mano haciendo pruebas.

- Vestirse como el tipo de persona que está allí.

- Hacer uso de dispositivos de pequeño tamaño controlados de forma remota:

- Pueden ser portados por una persona del equipo mientras otra realiza el análisis.

- Pueden desplegarse en determinadas ubicaciones y recogerlos posteriormente.

- Realizar el análisis tanto exterior como interior, de ser posible:

- Crear diferentes pretextos basados en ingeniería social para ello (ir al baño, esperar a una persona, etc.).

Veamos cada una de estas medidas para evitar la identificación en un ejercicio Red Team.

¿Cómo evitar la identificación en un ejercicio Red Team?

Mantener un bajo perfil y evitar la identificación en un ejercicio Red Team o ser detectado durante el proceso de evaluación de seguridad implica algunos compromisos. Veamos qué es importante saber para evitar la identificación en un ejercicio Red Team.

Evitar llamar la atención

Durante un ejercicio de Red Team, es esencial pasar desapercibido para no despertar sospechas ni activar las defensas de seguridad y así evitar la identificación en un ejercicio Red Team. Algunas prácticas para evitar llamar la atención son:

- Utilizar técnicas de evasión: estas técnicas buscan eludir la detección de los sistemas de seguridad. Por ejemplo, se pueden modificar las firmas de paquetes, ajustar la velocidad de envío de paquetes o utilizar protocolos enmascarados para dificultar el reconocimiento de las acciones realizadas.

- Minimizar el ruido: evitar el uso de herramientas que generen un tráfico o comportamiento anormal en la red.

- Usar técnicas de ocultación: emplear técnicas de camuflaje para ocultar las actividades de enumeración activa. Por ejemplo, se pueden utilizar técnicas de encriptación o tunelización para ocultar los datos enviados durante el escaneo de puertos o el análisis de servicios.

Hacer uso de dispositivos de pequeño tamaño controlados de forma remota

Para evitar la identificación en un ejercicio Red Team se deben utilizar dispositivos pequeños y controlables de forma remota. Esto es beneficioso para el proceso de enumeración activa. Estas son algunas consideraciones adicionales:

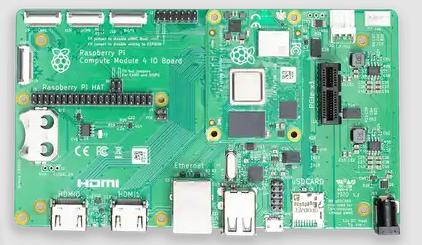

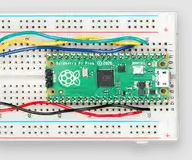

- Portabilidad: los dispositivos de pequeño tamaño, como Raspberry Pi, son fáciles de transportar y ocultar en el entorno objetivo. Esto permite realizar acciones de enumeración activa sin necesidad de estar físicamente presentes en el lugar.

- Control remoto: configurar los dispositivos para que puedan ser controlados de forma remota brinda flexibilidad en el manejo y ejecución de las herramientas de enumeración. Esto permite adaptar y ajustar las acciones según sea necesario, sin la necesidad de acceder físicamente al dispositivo.

- Capacidad de disfraz: estos dispositivos pequeños pueden disfrazarse o mimetizarse como otros dispositivos comunes, como routers, sistemas de monitoreo o incluso dispositivos de internet de las cosas (IoT). Esto ayuda a evitar levantar sospechas, ya que se confunden con otros dispositivos presentes en la red y así se elude la identificación en un ejercicio Red Team.

Realizar el análisis tanto exterior como interior, de ser posible

Obtener una visión completa de la infraestructura objetivo requiere un análisis tanto desde el exterior como desde el interior para evitar la identificación en un ejercicio Red Team. Esto implica:

- Análisis exterior: recopilar información inicial sobre el objetivo desde fuentes externas, como registros públicos, motores de búsqueda, redes sociales y sitios web corporativos. Esto proporciona información sobre la empresa, sus empleados, las tecnologías que utilizan y otros aspectos relevantes.

- Análisis interior: una vez obtenida información inicial desde el exterior, se procede al análisis interno de la infraestructura objetivo. Esto puede involucrar la exploración de la red interna, el escaneo de puertos y servicios, la identificación de sistemas y aplicaciones y la búsqueda de posibles vulnerabilidades.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaEl trabajo para evitar la identificación en un ejercicio Ted Team es complejo, por eso es necesario que te instruyas y aprendas mucho más sobre el tema si quieres convertirte en un verdadero experto. Para lograrlo, échale un vistazo al programa de nuestro Ciberseguridad Full Stack Bootcamp, la formación íntegra e intensiva, a nivel tanto teórico como práctico, con la que necesitarás muy pocos meses para destacar en el mercado laboral IT. ¡Accede ya mismo para solicitar más información y anímate a cambiar tu futuro!