Cuando hablamos de hashes mediante spoofing local de servicios, hacemos referencia a la manipulación de los hashes generados localmente en un servicio para engañar a otros usuarios o sistemas. Esto podría implicar generar un hash falso o alterado que se presente como válido, lo que podría llevar a que otros usuarios o sistemas confiaran en datos corruptos o potencialmente peligrosos.

En este post te explicaremos un poco mejor este procedimiento, denominado hashes mediante spoofing local de servicios.

Hashes mediante spoofing local de servicios

Los hashes son valores numéricos o cadenas de caracteres generados a partir de un algoritmo criptográfico. Estos valores se utilizan para representar una cantidad fija de datos, como un archivo o un mensaje, de manera única. Un cambio mínimo en los datos de entrada resultará en un hash completamente diferente. Los hashes se utilizan mucho en el campo de la seguridad informática para verificar la integridad de los datos y detectar cualquier alteración.

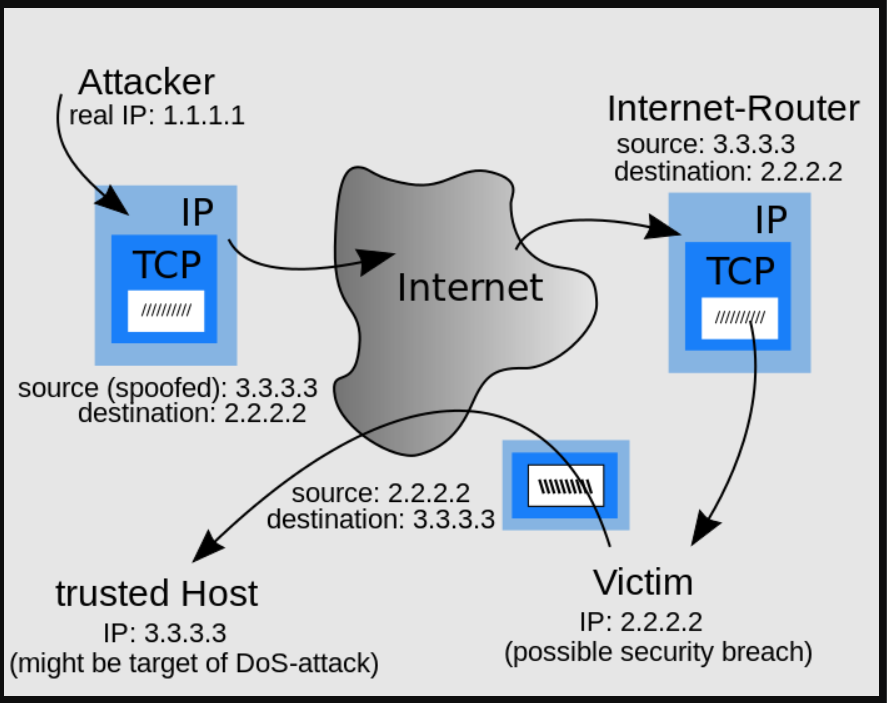

El spoofing local de servicios alude a la manipulación de los servicios de red o los sistemas locales para hacerse pasar por otro usuario o dispositivo en la red. Esta técnica puede utilizarse con fines maliciosos, como el robo de información o el acceso no autorizado a sistemas.

¿Qué es el spoofing local de servicios?

Para entender cómo funcionan los hashes mediante spoofing local de servicios, veamos primero a qué hace referencia este último concepto.

El spoofing local de servicios es una técnica utilizada por los atacantes para capturar hashes y, así, redirigir a los usuarios a un servidor malicioso (así es como se usan los hashes mediante spoofing local de servicios). Esto se hace falsificando respuestas del Servicio de nombres NetBIOS (NBNS).

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaNBNS es un protocolo utilizado por los ordenadores en una red para convertir nombres NetBIOS en direcciones IP. Cuando un ordenador envía una solicitud NBNS, se transmite a toda la red. El atacante puede configurar un servidor malicioso que escucha estas solicitudes y falsifica una respuesta con su propia dirección IP. Cuando el ordenador de la víctima recibe la respuesta falsificada, se redirigirá al servidor del atacante.

Una vez que el ordenador de la víctima está conectado al servidor del atacante, el atacante puede usar una variedad de técnicas para capturar hashes, como:

- Retransmisión NTLM: el atacante puede obligar al ordenador de la víctima a autenticarse en un servicio que controlan. Cuando la víctima se autentique, el atacante capturará el hash NTLMv2.

- Pass-the-hash: el atacante puede usar el hash NTLMv2 para autenticarse en otros servicios en la red.

- Billete dorado o Golden ticket: el atacante puede crear un billete dorado, que es un ticket Kerberos especialmente diseñado que le permite hacerse pasar por cualquier usuario en la red.

Los hashes capturados a través de la suplantación de identidad del servicio local se pueden usar para obtener acceso a cuentas en la red. También se pueden utilizar para lanzar otros ataques, como la difusión de contraseñas o ataques de fuerza bruta.

Tipos de suplantación usando hashes mediante spoofing local de servicios

Existen diferentes tipos de suplantación de identidad que utilizan hashes mediante spoofing local de servicios, como la suplantación de identidad de vecinos, en la que los estafadores utilizan un número de teléfono similar al del destinatario para aumentar la probabilidad de que se responda a la llamada.

Otro tipo es la suplantación de identidad por correo electrónico, donde los estafadores falsifican la dirección de correo electrónico del remitente para que parezca que el correo electrónico proviene de una fuente confiable.

En términos de ciberseguridad, la suplantación de identidad también se puede utilizar para eludir las medidas de seguridad, como el abuso de caché, que explota el caché para eludir la autenticación y acceder a información confidencial.

En el caso de los hashes de NetNTLM, los atacantes pueden interceptar y transmitir los hashes para autenticarse en otras máquinas de la red.

¿Quieres seguir aprendiendo sobre ciberseguridad?

Como has podido ver, el uso de hashes mediante spoofing local de servicios es una técnica que puede usarse con fines maliciosos y, por eso, es necesario saber cómo proteger nuestros sistemas de información. Si quieres continuar con tu formación, te invitamos a echarle un vistazo a nuestro Ciberseguridad Full Stack Bootcamp. Con esta formación de alta intensidad y nuestros profesores expertos en el mundillo, aprenderás todo lo necesario a nivel tanto teórico como práctico para impulsar tu carrera en el sector IT en pocos meses. ¡Accede ahora para pedir más información y atrévete a cambiar tu vida!