¿Sabes cuál es la infraestructura de cracking en cloud? El cracking en cloud hace alusión a la práctica de intentar obtener acceso no autorizado a recursos o servicios en la nube mediante la explotación de vulnerabilidades o debilidades en la seguridad. El cracking en la nube implica realizar ataques dirigidos a sistemas o servicios alojados en la nube con el fin de obtener acceso a datos confidenciales, interrumpir el funcionamiento normal de los servicios o realizar otras acciones maliciosas. En este post, te enseñaremos cuál es la infraestructura de cracking en cloud, o, en otras palabras, cómo ejecutar este procedimiento.

Infraestructura de cracking en cloud

Los ataques de cracking en la nube pueden involucrar diferentes técnicas, como la fuerza bruta (intentar adivinar contraseñas o claves de acceso), la inyección de código malicioso o el escaneo de puertos en busca de vulnerabilidades, entre otros. Estos ataques se dirigen a las infraestructuras en la nube, como servidores, bases de datos y aplicaciones, con el objetivo de comprometer la seguridad y obtener acceso no autorizado.

Veamos el paso a paso de la infraestructura de cracking en cloud.

Crear una máquina virtual

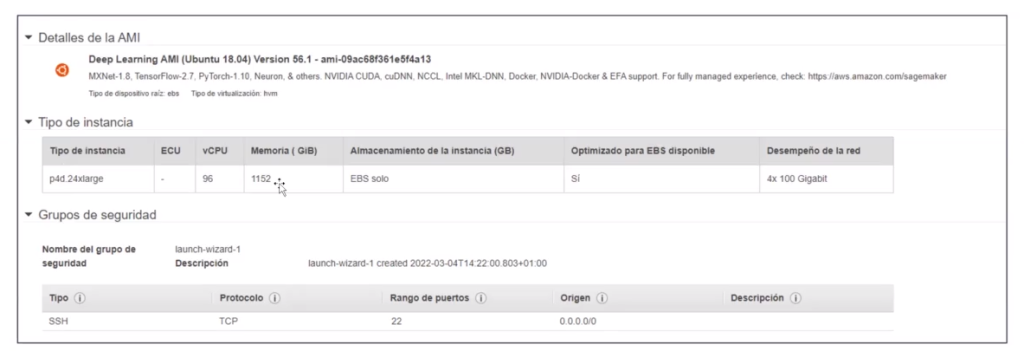

El primer paso en la infraestructura de cracking en cloud es crear nuestra propia máquina virtual. Para ello, la AMI de AWS «Deep Learning AMI» cuenta con prácticamente todas las herramientas necesarias.

Preparación del entorno

A partir del tipo de escenario, se deberán descargar los diccionarios necesarios en el segundo paso de la infraestructura de cracking en cloud. Un ejemplo de diccionario muy amplio será el siguiente, una versión actualizada y mucho más completa de claves posibles con respecto al típico rockyou.txt (92GB vs 133MB): Weakpass.

En función de la gran capacidad de computación con la que se cuenta, se puede hacer uso de diccionarios de reglas para ampliar el alcance. En este sentido, se recomienda el siguiente repositorio, que contiene OneRuleToRuleThemAll, una combinación de 52.000 mutaciones para cada clave que se pruebe del diccionario: Password cracking rules.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaPara finalizar, será necesario descargar hashcat o usar directamente la versión Docker preparada: Docker hashcat.

Lanzamiento y cracking

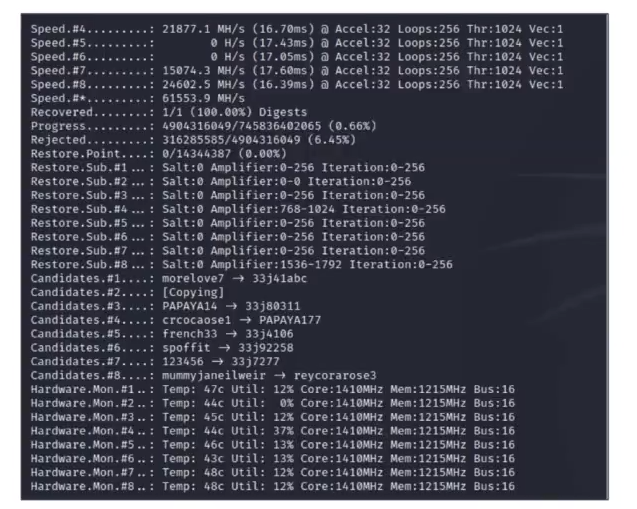

El tercer y último paso en la infraestructura de cracking en cloud es el lanzamiento y cracking. Para ello, la AMI de AWS cuenta prácticamente con todas las herramientas necesarias. Veamos:

$ nvidia-docker run javydekoning/hashcat:cuda hashcat

-w 4 -O --restore-file-path -m 1000 -o output

-r OneRuleToRuleThemAll.rule hashes hashesorg2019Se muestran a continuación los argumentos:

- -w 4: uso de todos los recursos del sistema.

- -O: optimización del kernel.

- –restore-file-path: recuperar si hay alguna parada.

- -m [tipo]: tipo de hash NTLM.

- -o [output]: salida.

- -r [reglas]: reglas para aplicar al diccionario.

Conceptos generales

Para entender un poco mejor en qué consiste la infraestructura de cracking en cloud, veamos algunos conceptos que abordamos a lo largo del tutorial.

Deep Learning AMI

La Deep Learning AMI (Amazon Machine Image) es una imagen de máquina preconfigurada y lista para usar que se encuentra disponible en Amazon Web Services (AWS).

Esta herramienta proporciona un entorno de desarrollo completo con una serie de herramientas y bibliotecas preinstaladas para simplificar el proceso de configuración y acelerar el tiempo de implementación de proyectos de deep learning. Estas imágenes de máquina contienen marcos de trabajo populares, como TensorFlow, PyTorch y Apache MXNet, así como bibliotecas adicionales para el procesamiento de datos, la visualización y otras tareas relacionadas con el aprendizaje profundo.

La Deep Learning AMI también incluye controladores y bibliotecas optimizadas para aceleradores de hardware, como las GPU de NVIDIA, lo que permite aprovechar al máximo el rendimiento de cálculo en paralelo para acelerar los entrenamientos y las inferencias de modelos de DL.

Al utilizar la AMI de Deep Learning, los desarrolladores y científicos de datos pueden evitar la configuración manual de entornos de desarrollo y enfocarse en el desarrollo de modelos de aprendizaje profundo y experimentos.

¿Quieres seguir aprendiendo?

Ahora que hemos visto cómo funciona la infraestructura del cracking en cloud, podemos seguir aprendiendo para mejorar nuestros sistemas y prevenir ataques, tanto de modo local como en la nube. Si quieres formarte de forma íntegra e intensiva, inscríbete en nuestro Ciberseguridad Full Stack Bootcamp. Con la guía de nuestros profesores expertos, aprenderás todo lo necesario de forma teórica y práctica para impulsar tu carrera en el sector IT en muy pocos meses. ¡Accede ya para solicitar información y atrévete a dar el paso que transformará tu vida!