En este artículo veremos 4 fases de la informática forense que vale la pena destacar.

La informática forense es una rama de la seguridad informática que se ocupa de recolectar, analizar y preservar la evidencia digital con el fin de investigar y resolver delitos informáticos.

Esta disciplina utiliza técnicas y herramientas especializadas para recuperar datos de dispositivos digitales como discos duros, teléfonos móviles, tabletas, cámaras y otros dispositivos electrónicos.

Fases de la informática forense

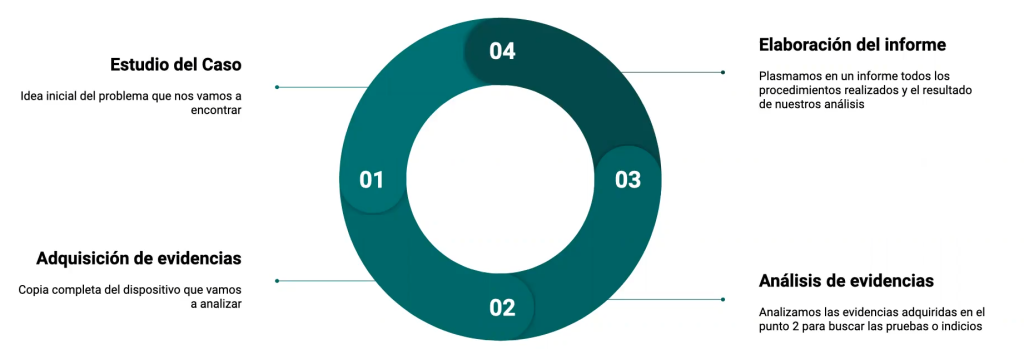

Existen cuatro fases de la informática forense, que son:

- Estudio del caso: tiene que ver con la idea inicial del problema que nos vamos a encontrar.

- Adquisición de evidencias: es la copia completa del dispositivo que vamos a analizar.

- Análisis de evidencias: en este punto, analizamos las evidencias adquiridas en el punto dos, para buscar las pruebas o indicios.

- Elaboración del informe: aquí plasmamos en un informe todos los procedimientos realizados y el resultado de nuestro análisis.

Estudio del caso

Esta es la primera de las fases de la informática forense y no está enfocada en un incidente, sino en un caso particular. Digamos, por ejemplo, que llega alguien y nos dice que cree que su pareja le ha instalado un malware a el móvil, una aplicación de control parental que hace que pueda espiar todos los mensajes y obtener la información completa del dispositivo en el que se haya instalado el malware. También puede ser que llegue una persona diciendo que su empleado le está robando información confidencial.

Aquí es donde estaría el estudio del caso; es donde miramos qué problemas nos vamos a encontrar, qué dispositivos podemos hallar, si son servidores, si son equipos personales, teléfonos móviles, pendrives, cuentas en iCloud…

Veamos algunas características de esta fase:

- Es el pilar principal. Debemos conocer de qué se trata el caso.

- Consta de una serie de entrevistas con los afectados que nos pueden aportar información sobre el caso.

- Información a obtener:

- ¿Qué ha ocurrido?

- ¿Quién/qué lo ha originado?

- Dispositivos electrónicos implicados.

Adquisición de evidencias

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaEsta fase va en concordancia con la primera de las fases de la informática forense, ya que lo que se hace es recopilar evidencias en función de lo que ya sabemos. En esta fase determinamos si tenemos que hacer una copia de un equipo personal o si, por ejemplo, sabemos que están involucrados también el router y un servidor con los elementos que tenemos para analizar, también debemos procurar adquirirlos.

La adquisición de evidencias consta de:

- Copia exacta del dispositivo a analizar.

- Tipos de evidencias: equipos portátiles, dispositivos móviles, cuentas de correos, perfiles de RRSS.

- En dispositivos móviles podemos diferenciar entre la adquisición física y lógica.

- Debemos preservar la cadena de custodia → HASH

- Un algoritmo matemático que transforma cualquier bloque arbitrario de datos en una nueva serie de caracteres con una longitud fija. Independientemente de la longitud de los datos de entrada, el valor hash de salida tendrá siempre la misma longitud.

- Debe ser reproducible.

Análisis de evidencias

Esta es una de las fases de la informática forense más importante, porque se deben analizar las evidencias recopiladas en el punto 2. Vemos qué es lo que ha pasado, analizamos técnicamente el dispositivo y elaboramos el informe, que forma parte del punto 4.

Elaboración del informe

En este paso plasmaremos toda la información que hemos recopilado a partir de nuestros análisis.

Esta es una de las fases de la informática forense a la que se le debe prestar más dedicación, ya que debemos responder principalmente a las preguntas:

- ¿Cómo?

- ¿Cuándo?

- ¿Dónde?

- ¿Por qué?

Estas son preguntas que deben estar bien planteadas y presentes cuando estemos ante un dispositivo electrónico y vayamos a analizar su sistema. Para determinar hipótesis debemos realizar este ejercicio.

Ya hemos visto las diferentes fases de la informática forense. Si quieres formarte para trabajar en esta área, en KeepCoding tenemos el mejor curso intensivo para ti. Accede a nuestro Bootcamp Ciberseguridad y descubre cómo puedes convertirte en un especialista en tan solo 7 meses con la guía de profesores expertos y una gran variedad de conocimientos teóricos y prácticos. Inscríbete ahora y cambia tu futuro gracias a nuestras ágiles metodologías de estudio y nuestra bolsa de empleo exclusiva para estudiantes de KeepCoding.