En este artículo te enseñaremos cómo montar una imagen con FTK Imager, una herramienta poderosa que puede utilizarse para llevar a cabo investigaciones forenses digitales en una amplia variedad de escenarios, incluyendo delitos informáticos, litigios civiles y la recuperación de datos perdidos.

FTK Imager le permite a los usuarios adquirir imágenes forenses de discos duros, unidades flash USB, tarjetas SD, discos ópticos y otros medios de almacenamiento. Además, puede analizar imágenes adquiridas en busca de evidencia digital, incluyendo archivos eliminados, metadatos y registros de actividad.

Montar una imagen con FTK Imager

Además de hacer análisis de evidencia, se puede montar una imagen con FTK Imager. Si bien existen programas más óptimos para realizar esta labor, aquí te mostraremos esta herramienta y la forma en la que permite realizar este procedimiento.

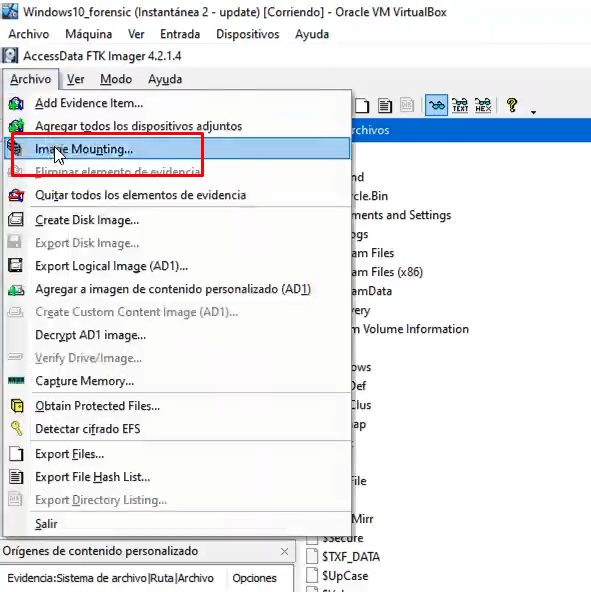

Lo primero que haremos, entonces, es hacer clic en Archivo/Image Mounting:

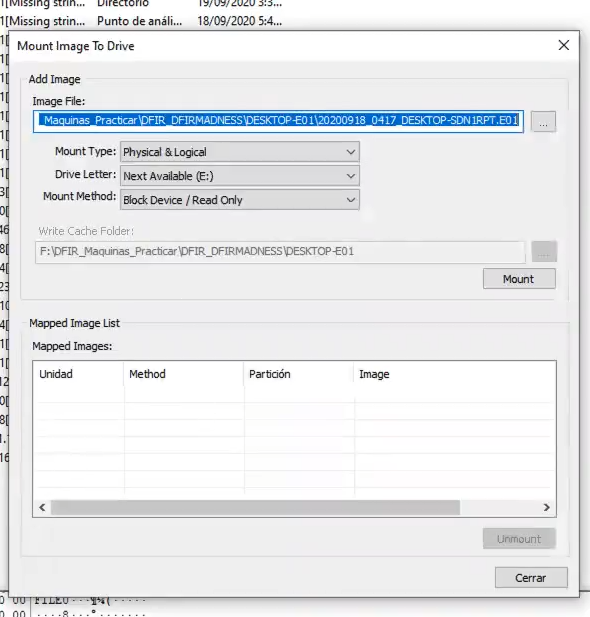

Una vez hecho esto, nos va a aparecer un cuadro de diálogo, donde sale la imagen que queremos montar:

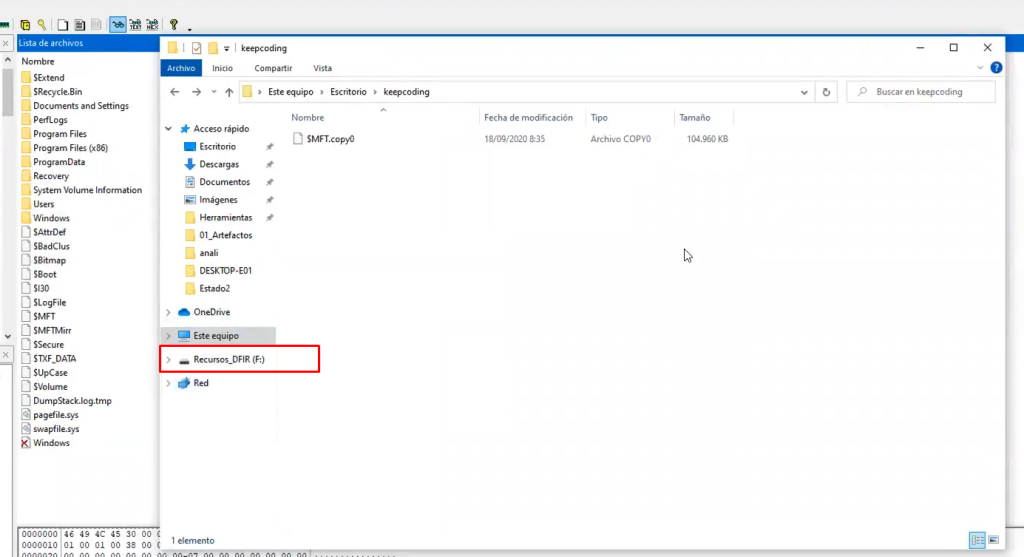

Esta imagen que aparece es la que podemos montar en el sistema con ayuda de FTK. De este modo, se asignan unas letras disponibles y nos monta los volúmenes en nuestra propia máquina:

Otras funcionalidades de FTK: los hash

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaComo ya habíamos mencionado, montar una imagen con FTK Imager no es de las mejores funcionalidades que se le puede dar a esta herramienta, ya que es mucho mejor y más útil cuando se realizan análisis forenses que otro tipo de procedimientos.

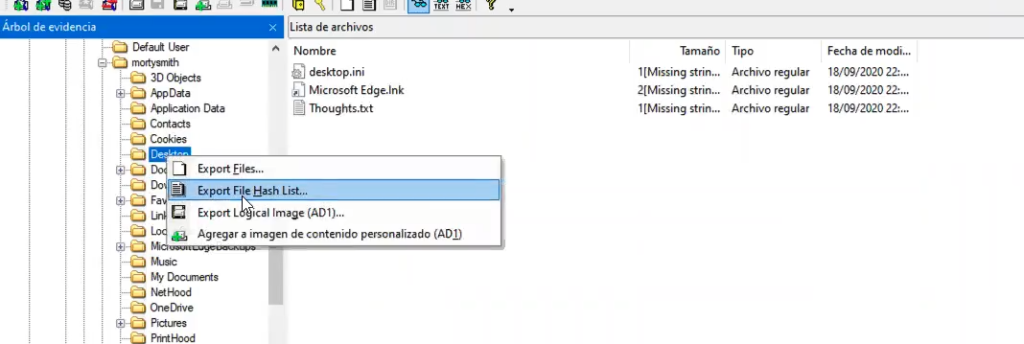

Dicho esto, en FTK sí que se pueden hacer otras cosas, además de analizar evidencia y montar una imagen con FTK Imager. Este programa también nos brinda la posibilidad de sacar un fichero con toda la lista de hashes de los documentos que hay dentro. Esto nos muestra el hash de fichero por fichero.

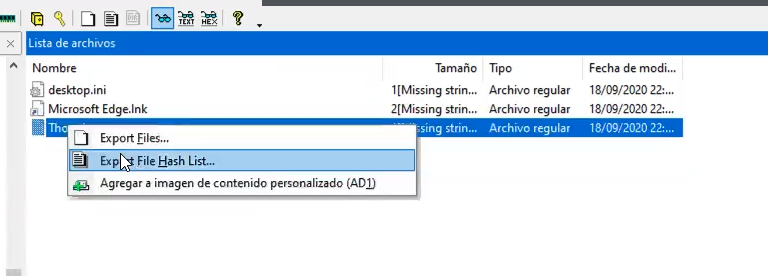

Para esto, hacemos clic encima de la carpeta que queramos seleccionar y le damos a la opción Export File Hash List.

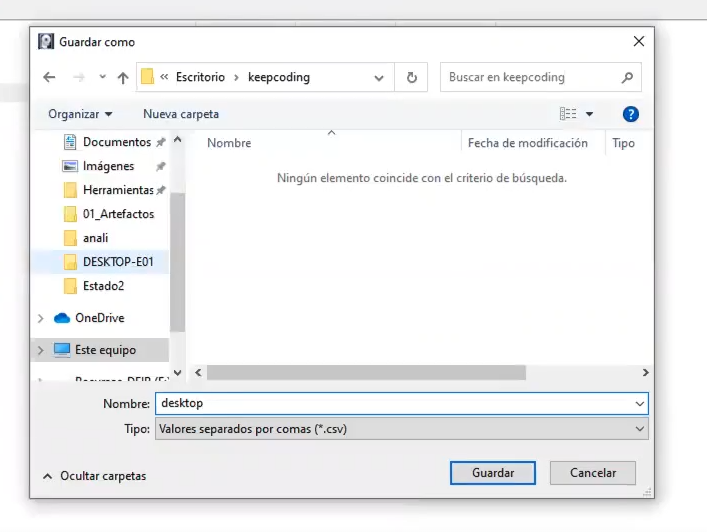

Luego, seleccionamos la ruta donde queremos que se nos guarden los archivos que vamos a exportar:

Ahora le damos a guardar.

La principal utilidad de esta herramienta surge cuando tenemos que analizar otros artefactos y otras zonas del sistema de archivos o, quizás, otros elementos. También, por ejemplo, cuando lanzamos un software cuya finalidad es detectar a través de iOS ficheros que posiblemente sean maliciosos. En ese caso, si el programa te dice, por ejemplo, que ha encontrado 5 ficheros en 5 rutas diferentes, es necesario ir hasta esos ficheros para extraerlos. Este programa es útil para ir hacia la ruta directamente, extraer el fichero y analizarlo en nuestro programa KAPE, VirusTotal o cualquier sandbox que tengamos.

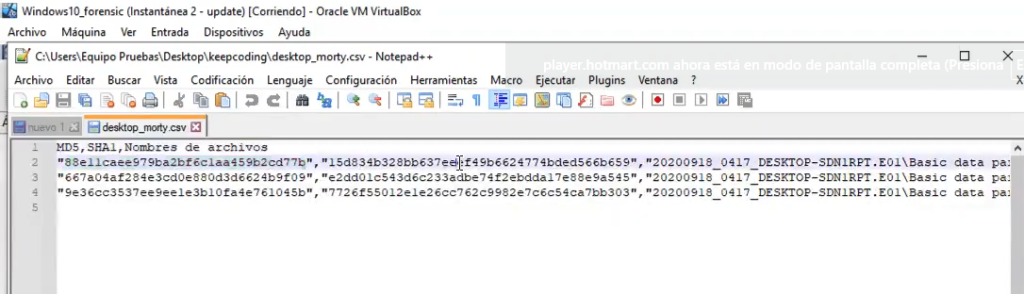

Veamos qué nos aparece con la extracción:

Aquí, como comentábamos, nos saca el hash de cada uno de los ficheros que hay dentro de la carpeta que hayamos seleccionado.

También existe la opción de exportar el hash de fichero por fichero, en vez de toda una carpeta:

¿Cómo aprender más?

Ya hemos visto cómo montar una imagen con FTK Imager y otras funcionalidades de esta herramienta, como la exportación de hashes y su uso. Si quieres seguir aprendiendo para ser un gran profesional en áreas de ciberseguridad e informática forense, en KeepCoding tenemos la formación intensiva perfecta para ti. Accede a nuestro Ciberseguridad Full Stack Bootcamp y descubre cómo puedes convertirte en un especialista en muy pocos meses con la guía de profesores expertos en el sector. ¡Solicita más información ahora mismo y transforma tu futuro!