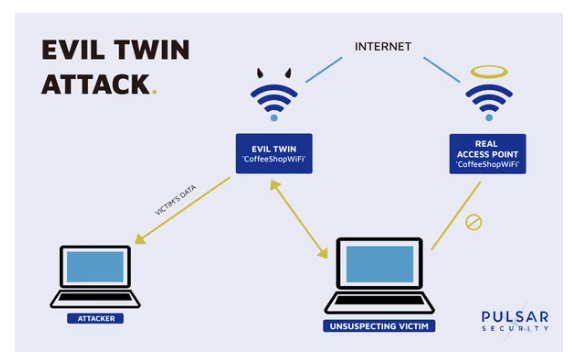

Un ataque Evil Twin (gemelo malvado) es una técnica de ataque en redes inalámbricas donde un atacante crea un punto de acceso falso que parece ser legítimo, pero que está diseñado para engañar a los usuarios y robar su información personal.

En este post, veremos a fondo en qué consiste el ataque Evil Twin.

¿Qué es el ataque Evil Twin?

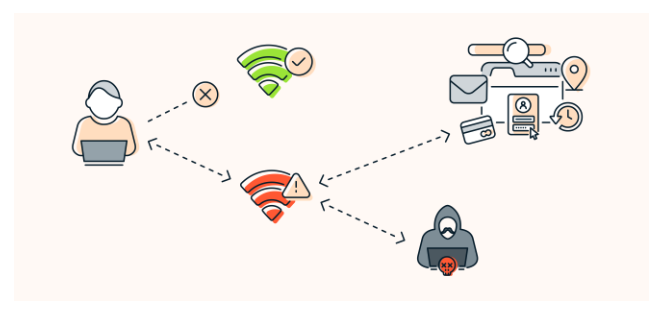

El ataque Evil Twin es un tipo de ataque en el que el atacante configura un punto de acceso wifi con el mismo nombre (SSID) y apariencia que una red legítima a la que los usuarios están acostumbrados a conectarse, como una red wifi pública o la red inalámbrica de una empresa. El objetivo es hacer que los usuarios se conecten al punto de acceso falso en lugar de a la red legítima.

Una vez los usuarios se conectan al punto de acceso malicioso, el atacante puede realizar varias acciones perjudiciales. Esto puede incluir el robo de información confidencial, como contraseñas, datos de inicio de sesión o información bancaria, así como realizar ataques de intermediario (man-in-the-middle) para interceptar y manipular el tráfico de red.

¿Cómo funciona el ataque Evil Twin?

El ataque Evil Twin generalmente sigue los siguientes pasos:

- Escaneo de redes. El atacante realiza un escaneo en busca de redes inalámbricas disponibles en la zona objetivo. Esto se puede hacer utilizando herramientas como el modo de monitoreo de una tarjeta de red inalámbrica o software específico.

- Creación del punto de acceso falso. Una vez identificada la red objetivo, el atacante configura un punto de acceso inalámbrico falso con el mismo nombre que la red legítima (SSID) o un nombre similar que pueda engañar a los usuarios. El punto de acceso falso se configura para imitar todas las características de la red original, como la encriptación y el tipo de autenticación.

- Captura de credenciales. Cuando los usuarios se conectan al punto de acceso falso, el atacante puede capturar las credenciales que ingresan, como nombres de usuario y contraseñas, mediante técnicas como el phishing.

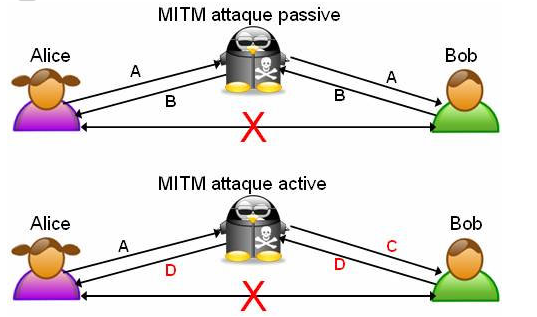

- Intercepción de tráfico. Cuando los usuarios ya están conectados al punto de acceso falso, el atacante puede realizar ataques de intermediario (man-in-the-middle) para interceptar y manipular el tráfico de red. Esto puede permitir que el atacante espíe la comunicación entre los usuarios y los servidores; de este modo, podría robar información confidencial.

- Ataques adicionales. Estos pueden incluir inyección de código malicioso, redireccionamiento a sitios web falsos, robo de sesiones o distribución de malware.

¿Qué alcance tiene el ataque Evil Twin?

El ataque Evil Twin se basa en engañar a los usuarios para que se conecten a un punto de acceso wifi falso que parece ser legítimo. Cuando los usuarios se conectan al punto de acceso falso, el atacante puede llevar a cabo diferentes acciones perjudiciales, como:

- Interceptar el tráfico. Como hemos mencionado anteriormente, el atacante puede realizar un ataque de intermediario (man-in-the-middle) para interceptar y ver todo el tráfico de red que pasa a través del punto de acceso falso. Esto incluye datos sensibles, como contraseñas, información de inicio de sesión, datos bancarios y cualquier otra información que los usuarios transmitan sin cifrar.

- Suplantación de sitios web. El atacante en el ataque Evil Twin puede configurar páginas web falsas que imitan sitios web legítimos, como páginas de inicio de sesión de redes sociales, bancos o servicios en línea populares. Cuando los usuarios intentan acceder a estos sitios a través del punto de acceso falso, el atacante recopila sus credenciales de inicio de sesión.

- Ataques de inyección de código. El atacante puede modificar el tráfico de red para inyectar código malicioso en las páginas web que los usuarios visiten. Esto puede incluir la inserción de scripts maliciosos que roban información o redirigen a sitios falsos.

- Denegación de servicio. En el ataque Evil Twin se pueden realizar ataques de denegación de servicio para saturar la red o el punto de acceso legítimo, dificultando o impidiendo que los usuarios se conecten a la red legítima.

¿Quieres seguir aprendiendo?

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaEs de suma importancia tener claridad acerca de los diferentes ataques que pueden afectar a nuestros sistemas, como el ataque Evil Twin o gemelo malvado. Por eso, si tu intención es estar siempre preparado para estas eventualidades, debes acceder a nuestro Ciberseguridad Full Stack Bootcamp, la formación de alta intensidad con la que te convertirás en todo un profesional de la seguridad informática en cuestión de meses. Nuestros profesores expertos te enseñarán todo lo necesario a nivel teórico y práctico para impulsar tu carrera y lograr que destaques en el mercado laboral IT. ¡Pide ya mismo más información y cambia tu vida!