El ataque pass the hash (PTH) es una técnica utilizada por los ciberdelincuentes para comprometer la seguridad de un sistema o red. En lugar de intentar robar o descifrar la contraseña de un usuario, el ataque pass the hash se basa en el uso de hashes de contraseñas previamente conseguidos para obtener acceso no autorizado a recursos protegidos.

¿En qué consiste el pass the hash?

Cuando un usuario inicia sesión en un sistema, su contraseña se convierte en un hash utilizando un algoritmo de hashing. En lugar de enviar la contraseña en texto plano, el sistema autentica al usuario al comparar el hash de la contraseña ingresada con el hash almacenado en la base de datos.

En un ataque pass the hash, el objetivo del atacante es obtener el hash de la contraseña de un usuario, generalmente mediante el uso de herramientas como Mimikatz u otras técnicas de obtención de hashes. Una vez que el atacante tiene el hash, puede utilizarlo para autenticarse en el sistema o red sin conocer la contraseña real.

El pass the hash explota el hecho de que el hash de la contraseña es suficiente para la autenticación, en lugar de la contraseña en sí. Esto significa que un atacante puede obtener acceso a cuentas sin necesidad de conocer la contraseña original, lo que puede evadir las medidas de seguridad tradicionales basadas en contraseñas.

¿Cómo funciona el pass the hash?

El ataque pass the hash se basa en la premisa de que los sistemas operativos Windows almacenan los hashes de contraseñas en lugar de las contraseñas en sí. A través de este ataque, un atacante puede utilizar un hash de contraseña robado para autenticarse en un sistema o red sin conocer la contraseña real.

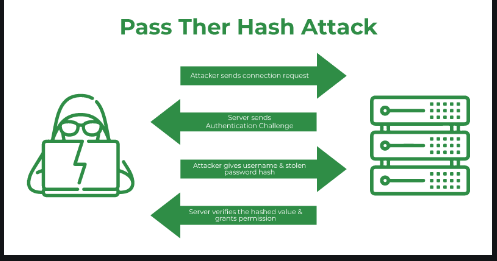

Veamos cómo funciona el ataque pass the hash:

- Obtención del hash. El primer paso para llevar a cabo un ataque pass the hash es obtener el hash de la contraseña de un usuario válido en el sistema objetivo. Esto puede lograrse mediante diversas técnicas, como el uso de herramientas de obtención de hashes (como Mimikatz) o mediante la explotación de vulnerabilidades en el sistema que permitan acceder a los hashes almacenados.

- Captura del hash. Después de que el atacante haya obtenido el hash de la contraseña, puede utilizarlo para autenticarse en el sistema objetivo. No es necesario conocer la contraseña real, ya que el hash es suficiente para la autenticación. El atacante puede guardar el hash obtenido y utilizarlo en pasos posteriores del ataque.

- Transferencia del hash. El atacante transfiere el hash capturado al sistema o red objetivo en lugar de ingresar la contraseña real. Esto se puede hacer a través de herramientas específicas que permiten la inserción directa del hash en el proceso de autenticación.

- Autenticación exitosa. Cuando el sistema recibe el hash enviado por el atacante, compara ese hash con el que está almacenado en la base de datos de contraseñas. Si hay coincidencia, el sistema considera que la autenticación ha sido exitosa y otorga acceso al atacante al sistema o red. El atacante puede acceder a los recursos protegidos y realizar acciones dentro del sistema como un usuario legítimo.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaEs importante tener en cuenta que, para llevar a cabo un ataque pass the hash, el atacante necesita tener acceso inicial a un hash de contraseña válido. Esto puede implicar la obtención de credenciales a través de técnicas como phishing, ingeniería social, ataques de fuerza bruta u otras vulnerabilidades explotadas en el sistema.

Para mitigar el riesgo de ataques pass the hash, se recomienda implementar medidas de seguridad como la implementación de autenticación multifactor (MFA), que agrega una capa adicional de protección más allá de las contraseñas. Además, mantener los sistemas actualizados con los últimos parches de seguridad y realizar auditorías de seguridad regulares será útil para detectar y prevenir posibles vulnerabilidades que puedan explotarse en un ataque pass the hash.

¿Quieres seguir aprendiendo?

El ataque pass the hash es un ciberataque peligroso, de ahí la importancia de mantener nuestros sistemas protegidos. Por eso, no basta con las medidas de seguridad que te acabamos de proponer, es necesario entender más sobre sistemas. Si quieres continuar con tu formación, te invitamos a echarle un vistazo a nuestro Ciberseguridad Full Stack Bootcamp, la formación de alta intensidad con la que aprenderás todo lo necesario a nivel teórico y práctico para impulsar tu carrera en el sector IT en pocos meses. ¡Accede ya para pedir más información y atrévete a cambiar tu vida!