Si has sido víctima de ciberataques, tal vez ya conozcas los 3 ejemplos de phishing que te mostraremos en este post. Si no has sido víctima, es mejor que aprendas cuáles son para estar pendiente de cualquier información sospechosa que recibas.

Dentro de todos los ataques cibernéticos que existen hoy en día, el phishing es uno de los más reconocidos, de los más utilizados y de los que más se ha intentado contrarrestar, ya que muchas personas han sido víctimas directas de los hackers malintencionados que promueven este ataque contra la seguridad informática.

El phishing es una práctica de ingeniería social, cuyo objetivo es estafar a los clientes para encontrar un beneficio, generalmente económico. Para ello, se encargan de obtener la información personal de una persona con técnicas engañosas, como sitios web falsos, correos electrónicos o mensajes de texto, entre otros. Así, pretenden hacerse con las credenciales de acceso de una persona, sus datos bancarios y otros datos sensibles.

Ejemplos de phishing

🔴 ¿Quieres entrar de lleno al Marketing Digital? 🔴

Descubre el Bootcamp en Marketing Digital y Análisis de Datos de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Marketing Digital y Análisis de Datos por una semanaAhora que recordamos que es el phishing , podemos empezar a observar algunos ejemplos de phishing que significa que te ayudarán a ver cómo actúa este ataque cibernético y cómo puedes evitar caer en él.

Correo electrónico

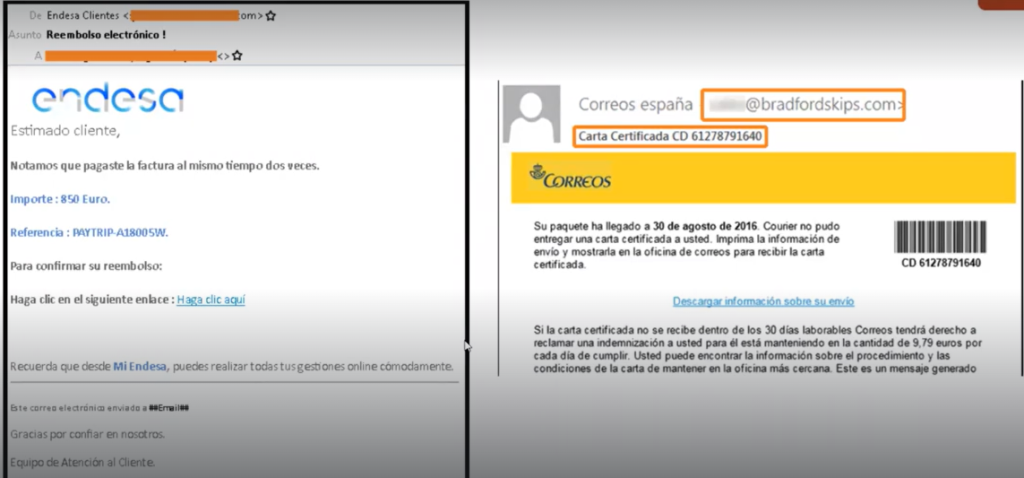

Intentar llamar la atención de alguien es el objetivo más importante de un ciberataque de tipo phishing significado , ya que una persona común es su objetivo principal. La forma de actuar del phishing se puede ver en muchos correos electrónicos que pueden llegar a nuestra bandeja de entrada. Los correos malintencionados, usualmente, tienen una dirección de correo electrónico extraña que no tiene ninguna relación con el supuesto remitente del email.

Aunque muchas veces parezca real, debe revisarse con cuidado, ya que intenta distraer a las personas con letras de más, puntos o guiones. Si el correo, después de la revisión, parece legítimo, es posible que la herramienta para realizar el phishing se encuentre en el cuerpo de correo. Los atacantes, de esta manera, quieren conseguir que descargues algo y lo ejecutes para obtener todos tus datos.

En la siguiente imagen observamos cómo los atacantes se hacen pasar por Endesa:

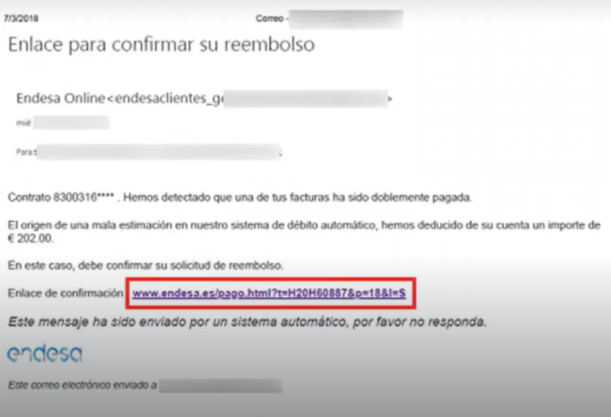

Links y páginas web fraudulentas

Por otra parte, otro de los ejemplos de phishing puede ser encontrar links en el mismo cuerpo de los correos electrónicos o de los mensajes de texto. En un primer vistazo, parecen legítimos; no obstante, cuando se hace phishing muchos de los links llevan a páginas fraudulentas, llenas de virus que les permiten a los hackers de sombrero negro acceder a tus credenciales y atacar la seguridad de tu ordenador o teléfono móvil. Por tanto, es mejor no pulsar ningún link hasta que no sea revisado en profundidad.

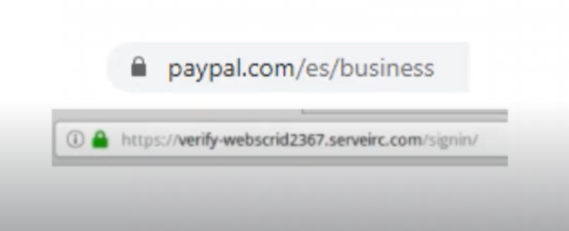

SMS o mensaje de texto

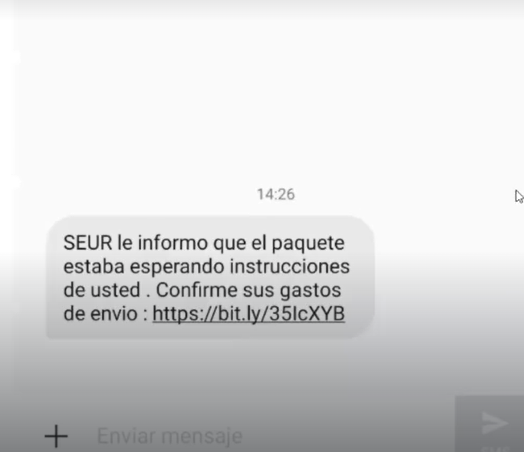

Otra de las formas más recientes de phishing para robar tus credenciales e información personal es a partir de los SMS o mensajes de texto. En este caso, el ciberatacante se enfoca en mandar un mensaje que parezca muy real para llamar la atención de la persona, por lo que se hace pasar por un tercero: una persona o una entidad. Este modo de phishing tiene el objetivo de hacer lo que el atacante desea con un link o plataforma falsa. La técnica SMS es relativamente más nueva que otras, como la del correo electrónico y, aunque no lo creas, es fácil caer, ya que se enfocan en diseñar una plataforma y un link de acceso muy reales.

Una representación de este ejemplo de phishing es el que podemos ver a continuación. Un ciberatacante se está haciendo pasar por SEUR, una empresa de transporte y envío de paquetería. Mandan una información por SMS y un link de acceso que lleva a una página donde se deben ingresar diferentes datos que, seguramente, ya habrás dado con anterioridad.

Ahora que has conocido estos 3 ejemplos de phishing, podrás estar más alerta ante cualquier mensaje o correo electrónico que recibas. Recuerda que siempre debes revisar la información del remitente, la estructura del link y, sobre todo, nunca los pulses, ya que no sabemos qué almacenan. De esta manera, estarás más protegido de los ataques cibernéticos del phishing.

Si quieres seguir explorando temas relacionados con la seguridad informática, te invitamos a echarle un vistazo al temario de nuestra formación intensiva de Bootcamp Ciberseguridad, que te ayudará a convertirte en un experto en el tema. ¡Anímate a pedir información y sigue aprendiendo!