Hayabusa en informática forense es una herramienta desarrollada por Yamato Security y consiste en un software diseñado para realizar pruebas de penetración y evaluaciones de seguridad en redes y sistemas informáticos. Funciona mediante el uso de una variedad de técnicas de ataque, como escaneo de puertos, inyección de paquetes y explotación de vulnerabilidades conocidas.

Además, Hayabusa también puede realizar análisis de vulnerabilidades de aplicaciones web, pruebas de credenciales y detección de intrusiones. La herramienta cuenta con una interfaz de usuario intuitiva y fácil de usar, que permite a los usuarios realizar evaluaciones de seguridad de manera eficiente y efectiva. Hayabusa en informática forense es una herramienta de código abierto, lo que significa que cualquier persona puede descargar y utilizar el software de forma gratuita.

A continuación, veremos un poco más a fondo qué es, en qué consiste y cómo usar Hayabusa en informática forense.

Elementos de Hayabusa en informática forense

Algunos de los elementos clave de Hayabusa en informática forense son:

- Escaneo de puertos. La herramienta puede escanear los puertos de una red o sistema para identificar cualquier servicio o aplicación que esté en ejecución.

- Identificación de vulnerabilidades. Hayabusa utiliza una base de datos de vulnerabilidades para identificar posibles vulnerabilidades en el sistema objetivo.

- Explotación de vulnerabilidades. La herramienta puede intentar explotar las vulnerabilidades identificadas para obtener acceso al sistema objetivo.

- Análisis de contraseñas. Hayabusa puede realizar pruebas de fuerza bruta y análisis de contraseñas para identificar contraseñas débiles o fáciles de adivinar.

- Recopilación de información. La herramienta puede recopilar información sobre el sistema objetivo, incluyendo información sobre el sistema operativo, los usuarios y los servicios en ejecución.

- Generación de informes. Hayabusa puede generar informes detallados de las pruebas de penetración realizadas, incluyendo detalles sobre las vulnerabilidades identificadas y las acciones realizadas durante la prueba.

Hayabusa en informática forense

El nombre de la herramienta Hayabusa en informática forense proviene de la palabra japonesa halcón peregrino y está escrita en Rust con soporte para subprocesos múltiples para una mayor velocidad. Hay una herramienta disponible para convertir las reglas Sigma en el formato de reglas de detección de Hayabusa, escritas en YML para una fácil personalización y expansión. Hayabusa se puede ejecutar en sistemas individuales para análisis en vivo, recopilando registros de múltiples sistemas para análisis fuera de línea o para la búsqueda de amenazas y respuesta a incidentes en toda la empresa. El resultado se presenta en una línea de tiempo CSV para facilitar el análisis en diversas herramientas, como Excel, Timeline Explorer, Elastic Stack y Timesketch.

Esta herramienta se utiliza para escanear sistemas y aplicaciones en busca de vulnerabilidades de seguridad y proporciona informes detallados sobre las vulnerabilidades encontradas y cómo corregirlas.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaHayabusa en informática forense está diseñada para ser fácil de usar, aunque también puede personalizarse y configurarse para satisfacer las necesidades específicas de cada organización. Esta herramienta es compatible con diferentes sistemas operativos y lenguajes de programación. También puede integrarse con otros sistemas de gestión de vulnerabilidades para una mayor eficacia en la detección y corrección de problemas de seguridad en sistemas y aplicaciones.

Ejecutar Hayabusa

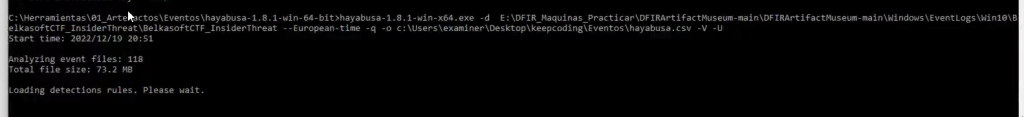

Hayabusa en informática forense se puede ejecutar del siguiente modo: hayabusa.exe -d C: \Windows \System32 \winevt \Logs \–European – time –quiet -I -H e: \hayabusa_report.html -V:

Hayabusa en informática forense primero carga todas las reglas:

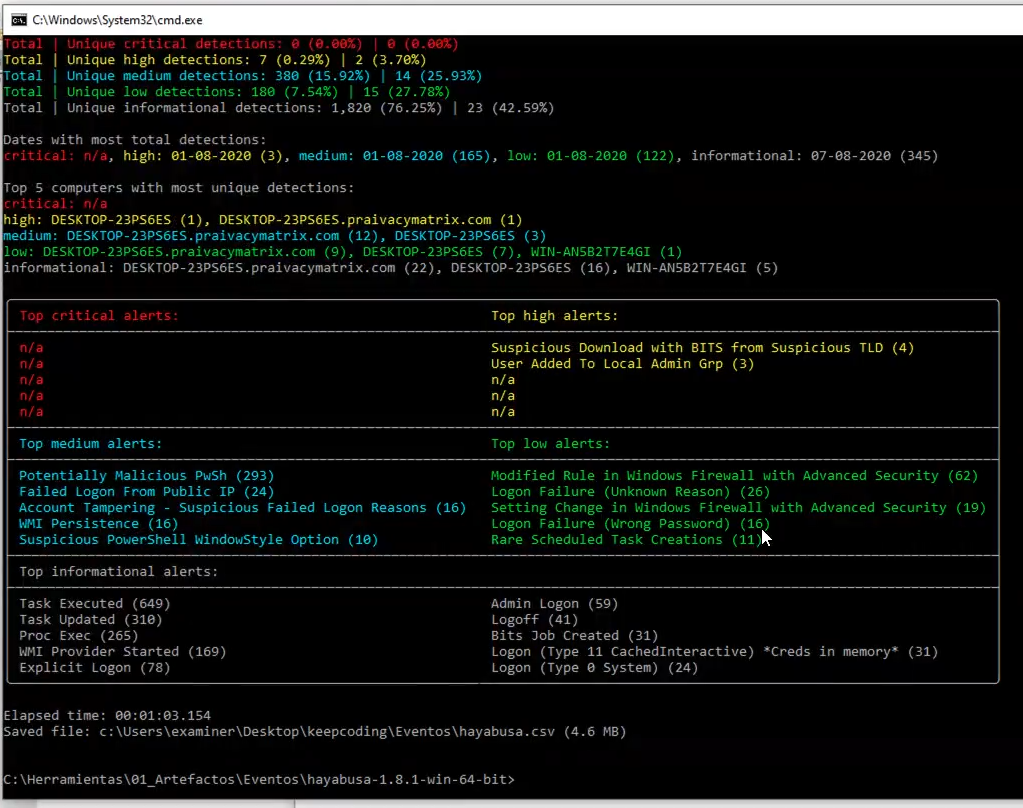

El resultado final sería este:

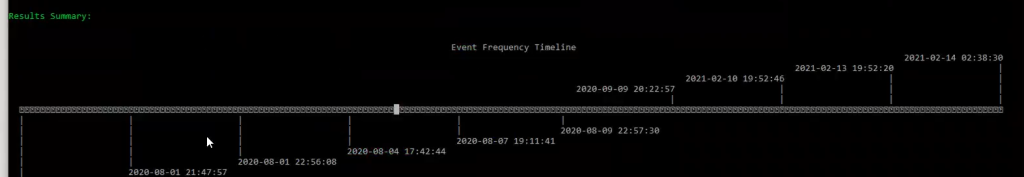

Este es un resumen en el que observamos que no se ha encontrado ninguna alerta crítica. Como podemos ver, esta herramienta, a pesar de ejecutarse en el símbolo del sistema, es bastante gráfica, así que también nos hace un pequeño timeline de las principales fechas en las que han ocurrido eventos importantes en el sistema:

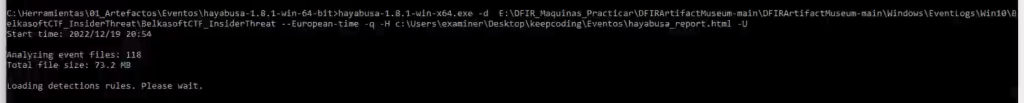

Para analizar los archivos presentes en Hayabusa en informática forense, lo que hacemos es copiar la siguiente línea de código:

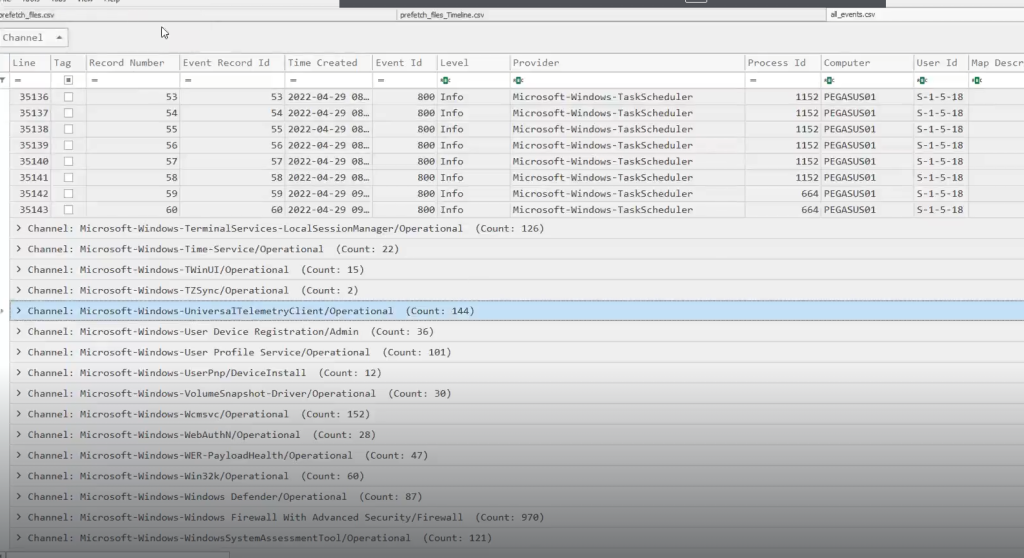

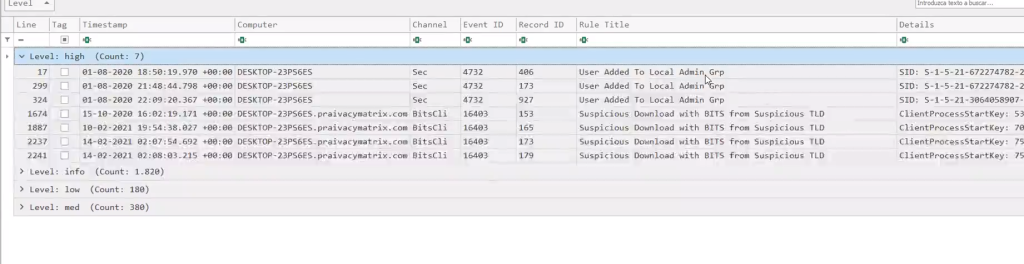

El resultado que obtenemos es este:

Entre las etiquetas que encontramos están:

- Line

- Tag

- Timestamp

- Computer

- Channel

- Event ID

- Record ID

- Rule title

Podemos ordenar esta información en orden ascendente o descendente, dependiendo de lo que nos guste o de qué necesitemos:

¿Cómo seguir aprendiendo sobre ciberseguridad?

Ya hemos visto qué es Hayabusa en informática forense y cómo usar esta herramienta en nuestros análisis forense. Si quieres seguir formándote en las distintas disciplinas de la seguridad informática, en KeepCoding tenemos nuestro Ciberseguridad Full Stack Bootcamp, la formación con la que puedes convertirte en un gran profesional IT con la guía de profesores expertos en el mundillo. ¡Pide más información y transforma ya mismo tu vida profesional!