La técnica NTLM Relay es un ciberataque que mezcla la posibilidad de capturar un hash, como lo hacía la herramienta Responder, con la reutilización de ese hash para el acceso a un determinado sistema y la ejecución de comandos en la máquina objetivo.

A continuación, hablaremos un poco más acerca de esta técnica NTLM Relay.

¿En qué consiste la técnica NTLM Relay?

La técnica NTLM Relay es un tipo de ataque utilizado en entornos de red para obtener credenciales de usuario y ganar acceso no autorizado a sistemas o recursos protegidos por el protocolo NTLM (NT LAN Manager). NTLM es un protocolo de autenticación utilizado en sistemas Windows que permite a los usuarios iniciar sesión en redes locales y acceder a recursos compartidos.

El NTLM aprovecha una debilidad en el protocolo NTLM, que le permite a un atacante interceptar las credenciales de autenticación de un usuario y utilizarlas para obtener acceso no autorizado a otros sistemas o recursos en la red. Para llevar a cabo este ataque, el atacante necesita estar ubicado en la misma red local que la víctima y aprovechar una vulnerabilidad conocida como relé NTLM.

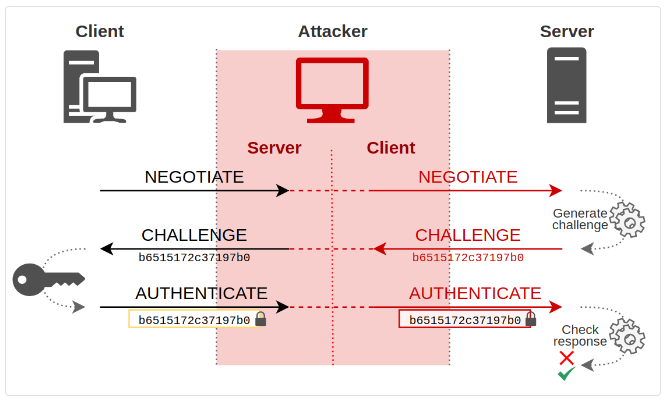

- El atacante intercepta la solicitud de autenticación NTLM enviada por un cliente a un servidor objetivo.

- En lugar de responder directamente al cliente, el atacante reenvía la solicitud a otro sistema en la red que también utiliza NTLM.

- El sistema objetivo recibe la solicitud de autenticación del atacante y envía un desafío de autenticación al atacante.

- El atacante reenvía el desafío al cliente original, haciéndose pasar por el servidor objetivo.

- El cliente original responde al desafío con sus credenciales de autenticación.

- El atacante intercepta las credenciales y las retransmite al sistema objetivo como si fueran del cliente original.

- El sistema objetivo verifica las credenciales y, si son válidas, concede acceso al atacante.

El ataque de relé NTLM generalmente se lleva a cabo en redes locales o entornos corporativos, donde hay múltiples sistemas que confían en la autenticación NTLM. El atacante puede ubicarse entre el cliente y el servidor objetivo o puede engañar al cliente para que envíe las solicitudes de autenticación a través de un servidor controlado por el atacante.

¿Cómo funciona la técnica NTLM Relay?

La técnica NTLM Relay se basa en aprovechar una vulnerabilidad en el protocolo NTLM (NT LAN Manager) utilizado en sistemas operativos Windows antiguos y en redes de dominio de Windows. Esta técnica le permite al atacante interceptar las credenciales de autenticación de un usuario y utilizarlas para obtener acceso no autorizado a otros sistemas o recursos en la red.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaVeamos un poco mejor cómo funciona la técnica NTLM Relay:

- Captura de la solicitud de autenticación: el atacante intercepta la solicitud de autenticación enviada por un cliente a un servidor. Esta solicitud contiene un hash del nombre de usuario y la contraseña del usuario encriptados utilizando el protocolo NTLM.

- Retransmisión de la solicitud: en lugar de responder directamente al cliente o al servidor, el atacante retransmite la solicitud de autenticación a otro destino dentro de la red. Este destino puede ser un servidor de archivos, un servidor web u otro sistema en la red.

- Solicitando credenciales al atacante: el servidor de destino recibe la solicitud de autenticación y, en lugar de autenticar al usuario, le solicita al atacante que proporcione las credenciales. El servidor espera que el atacante envíe las credenciales de autenticación en lugar del cliente original.

- Envío de credenciales interceptadas: el atacante envía las credenciales de autenticación interceptadas al servidor de destino. Estas credenciales se consideran válidas porque el servidor no verifica si provienen del cliente original o del atacante.

- Obtención de acceso no autorizado: el servidor de destino acepta las credenciales proporcionadas por el atacante y otorga acceso no autorizado al atacante. El atacante puede aprovechar este acceso para realizar diversas acciones maliciosas, como acceder a información confidencial, modificar datos o comprometer otros sistemas en la red.

¿Quieres seguir aprendiendo?

La técnica NTLM Relay es solo una de las tantas formas en la que los ciberatacantes pueden dejar vulnerable tu sistema, por eso es necesario mantenerse al día con todas las novedades del mundo de la ciberseguridad. Recuerda que puedes seguir aprendiendo sobre esto y mucho más a través de nuestro Ciberseguridad Full Stack Bootcamp, donde descubrirás la mejor manera de proteger los sistemas con la guía de nuestros profesores expertos. ¿Quieres dominar todo lo necesario a nivel teórico y práctico para impulsar tu carrera en el sector IT en cuestión de meses? ¡Solicita información y descubre cómo transformar tu vida!