La cadena de custodia en DFIR es un procedimiento controlado que se aplica a los indicios materiales relacionados con el delito, desde su localización hasta su valoración por los encargados de su análisis.

Veamos un poco más a fondo en qué consiste el concepto de cadena de custodia en DFIR.

Cadena de custodia en DFIR

La cadena de custodia en DFIR establece las reglas técnicas y jurídicas para que la investigación judicial sea conforme al derecho.

Esta debe contener:

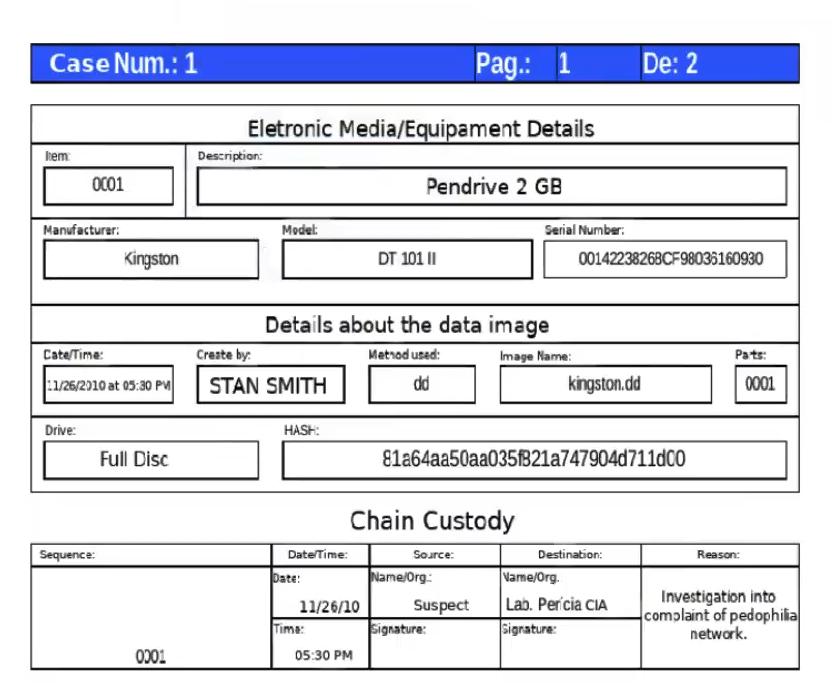

- Datos identificativos de la evidencia.

- Etiqueta de la evidencia y sus copias.

- Persona encargada de la adquisición.

- Datos de la adquisición: lugar, tiempo, software.

- Hash de la imagen obtenida.

- Lugar donde estaba la evidencia y dónde se ha realizado la copia.

- Descripción final de la evidencia.

Esta, por así decirlo, es una hoja de ruta. Es decir, es una hoja fundamental en todos los análisis en los cuales debe quedar constancia de toda la información que contenga la evidencia.

Cuando nosotros vamos a hacer una copia de una adquisición de evidencia, en ese mismo momento tenemos que hacer un documento, manteniendo la cadena de custodia en DFIR, en el que se indiquen todos los pasos y todos los procedimientos por los que ha pasado esta evidencia.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaEsto quiere decir que si en nuestro equipo de trabajo hay una persona encargada de hacer la adquisición y hay otra persona encargada del análisis, en el documento de cadena de custodia en DFIR, como investigadores y miembros dentro del equipo, debemos verificar que estén plasmadas las manos, con fecha y hora, por las que ha pasado la evidencia.

Es necesario el paso a paso que ha tenido la evidencia por las diferentes cabezas, por ejemplo: esta evidencia x fue a recogerla esta persona y; la recogió a las xx:xx horas y se la entregó a las xx:xx horas a esta otra persona z. Y así sucesivamente con cada persona que posea la evidencia en algún momento. Es necesario ser tan minuciosos como sea posible para evitar que en algún punto pueda existir un quiebre en la cadena de custodia en DFIR. Debe saberse a cada minuto quién ha poseído la evidencia y quién la ha tenido en sus manos.

Datos identificativos de la evidencia

Ese registro debe estar documentado; asimismo, tiene que haber datos significativos de la evidencia: fotos, número de serie, disco, tamaño exacto y demás. Todo esto con la finalidad de verificar que en ningún momento se borra información y, si sucede, que se tenga conocimiento de quién la borró y qué borró.

Etiqueta de la evidencia y sus copias

Cada una de las evidencias tiene que estar etiquetada con sus copias. Una de las formas es aplicarle una nomenclatura a la evidencia al disco de origen. Por ejemplo, al original le podemos poner ABC_01 y a sus copias ABC_02 y ABC_03. El ABC corresponderá a cualquier nombre significativo que nos permita identificar las evidencias de forma fácil.

Persona encargada de la adquisición

En el documento se debe incluir quién ha sido la persona, con fecha y hora, encargada de hacer la copia.

Datos de adquisición

Dónde se ha hecho la adquisición de la evidencia, cuánto tiempo ha tardado y el software que se ha utilizado.

Formularios para plasmar la cadena de custodia en DFIR

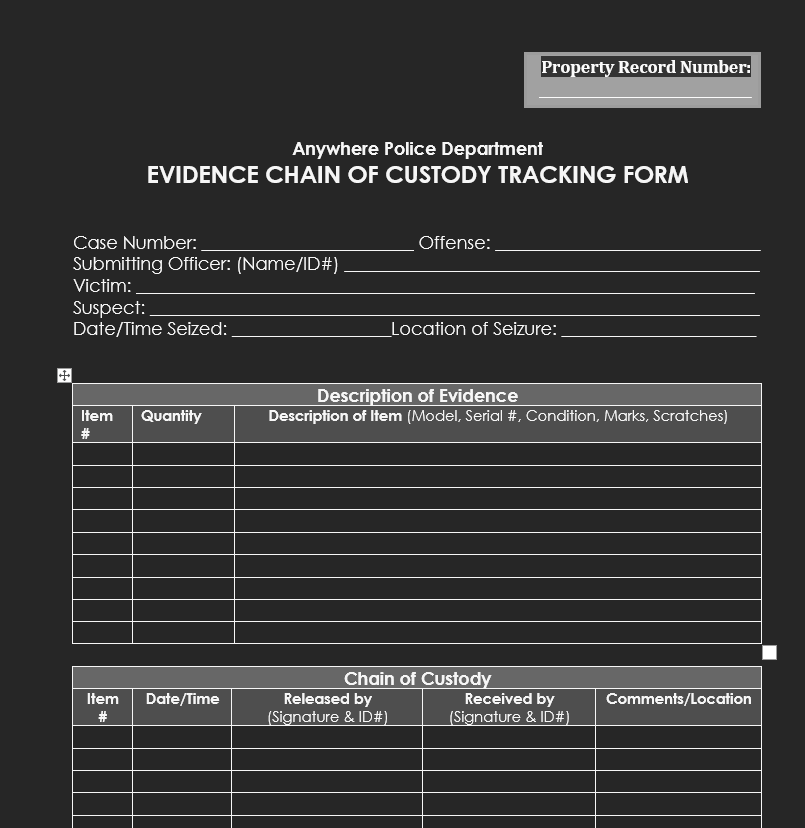

Existen algunos formularios predeterminados que nos permiten describir y plasmar la cadena de custodia en DFIR. Cada investigador escoge el suyo propio, pero, por ejemplo, el NIST o National Institute of Standards and Technology tiene uno propio.

Este formulario tiene, entre otras cosas, el número de caso, la fecha y la localización; abajo también está el recuadro de evidencias. Si, para un caso, tenemos tres equipos, ponemos en cada una de las casillas el ítem al que corresponda dicho número de evidencia.

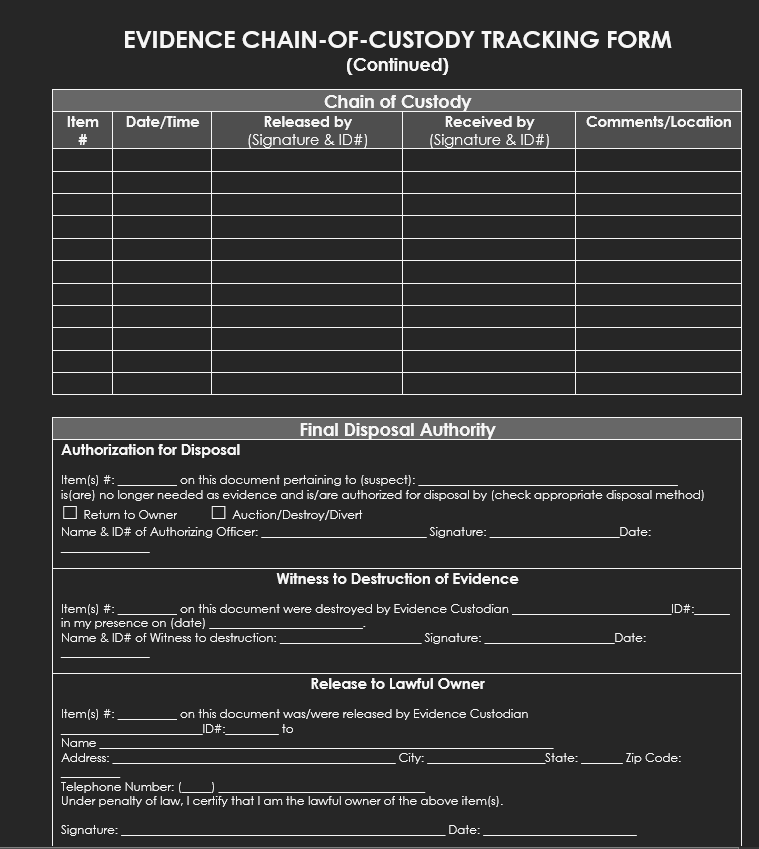

Todos los intercambios que tenga esa evidencia deben quedar registrados en la cadena de custodia en DFIR. Si terminamos nuestro análisis y devolvemos el disco a alguien como propietario, debemos plasmarlo en el formato de evidencias de la cadena de custodia en DFIR.

¿Cómo aprender más?

Ya hemos visto cómo funciona la cadena de custodia en DFIR. Si quieres formarte para ser un gran profesional, en KeepCoding tenemos el mejor curso intensivo para ti. Accede a nuestro Ciberseguridad Full Stack Bootcamp y descubre cómo puedes convertirte en un especialista en muy pocos meses con la guía de profesores expertos y una gran variedad de conocimientos teóricos y prácticos. ¡Solicita información ahora y transforma tu futuro!