La extracción de datos web es una de las herramientas más utilizadas en la actualidad y se usa recurrentemente con plataformas como Google o Firefox. Su funcionamiento se remite al scraping con Python requests, sistema de extracción imprescindible dentro del mundo del Big Data. Este se compone de ciertos elementos que le facilitan su ejecución. A continuación, te compartimos qué es el scraping con Python requests y cómo evadir o implementar las estrategias de protección y seguridad web.

Scraping con Python requests

Dentro del Web Scraping se encuentra Python request, una herramienta que te deja visitar una URL y extraer el resultado de esa barrera de forma bastante sencilla. Esta es la librería no nativa de Python.

Ahora bien, dicha librería de Python requests posee un interfaz de programación más legible. Esta se hace eficaz punto por punto, ya sea delete o depuración. Gracias a esta, simplemente tendrás que darle clic a la URL y pasarle primero las cabeceras y, después, la autenticación.

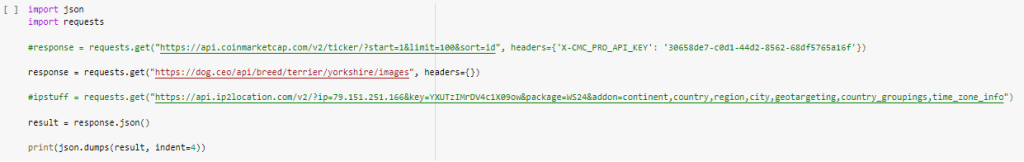

El scraping con Python requests consta de parámetros necesarios de una llamada HTTP, y de la respuesta puedes extraer el JSON. También puedes extraer un XML si es un XML o puedes extraerlo como un string. En efecto, toda la página web se numera como un string y, a partir de allí, tú decides qué hacer con ello en función de si podría ser buena información o si por alguna razón no funciona.

Existen muchas más formas de desarrollar el scraping Python, sin embargo, las python requests son la opción que más se utiliza. Esto se debe a que scraping Python sirve para hacer llamadas a las APIs y a que corresponden a unos servicios públicos y privados que proveen información con un contrato como base.

Ahora bien, te estarás preguntando qué son las APIs dentro del scraping con Python requests. Las APIs de Python requests son simplemente servicios que aceptan requests y responden adecuadamente a los comandos.

¿Cómo atacar un API?

Otra manera de simplificar el proceso de extracción de datos es no hacer crawling, sino scraping Python directo, y para ello lo más común es «atacar» APIs. Este proceso también se realiza con el lenguaje Python.

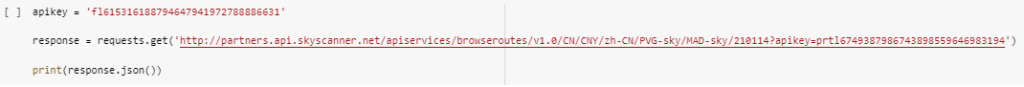

El proceso que te acabamos de mostrar es una operación que casi siempre será igual; la idea es entender el API con ingeniería inversa o leyendo los documentos.

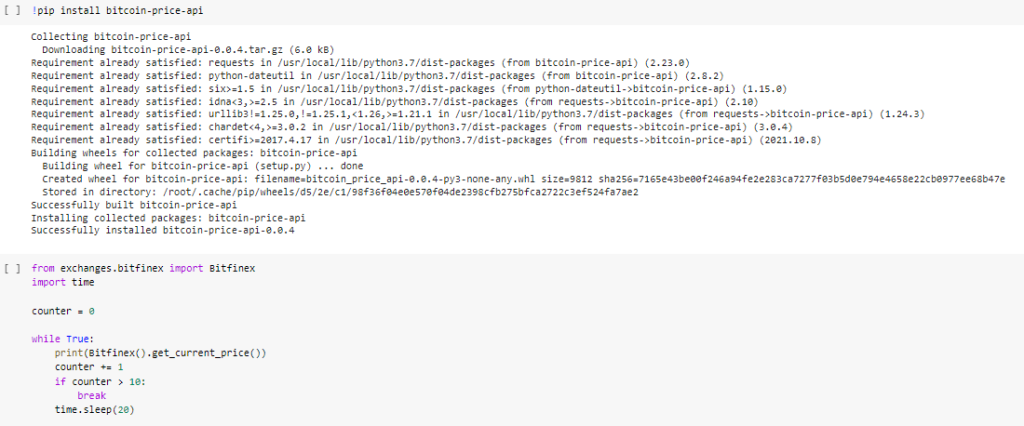

A partir de scraping con Python requests podrías montar un script que saque de determinado API, el precio del BTC en USD cada 5 segundos y lo imprimirás a un fichero.

¡Que no te pillen o bloqueen!

Es importante estar atento a las técnicas que existen para bloquear ataques generados por crawlers del Python requests. Sin embargo, recuerda que lo más importante en este caso es tener ética.

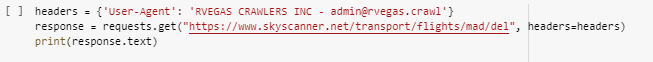

Ahora bien, para empezar, la mejor manera de atacar un API por medio del scraping con Python requests es cambiar el User Agent, ya que te ayudará a pasar desapercibido.

La mayoría de controles hechos a nivel de chequeos de acceso en balanceadores consiste en fijarse en dos cuestiones: la IP y el User Agent.

El User Agent es una cabecera que podrás o no enviar en cada request. Hay listas de User Agents en internet; no obstante, una rotación efectiva del User Agent puede resolver este posible bloqueo.

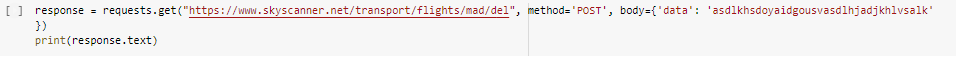

Si llegas a ser encontrado o pillado en este proceso, el Skyscanner bloquea activamente todo este tipo de requests:

En suma, recuerda que requests es una librería HTTP, no ejecuta JS. En estos casos, lo único que podrás hacer es subir de nivel a un scrapper de tipo headless (phantomjs, selenium) y probar si ha funcionado.

Otra opción es pasar a usar el API de la web que qusieras scrappear, a pesar de que no siempre es rentable o posible.

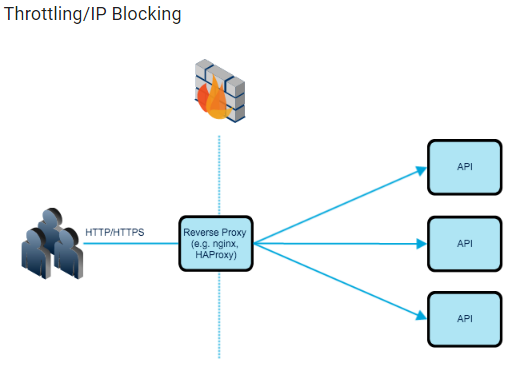

Throttling/IP Blocking

El throttling es difícil de detectar porque disminuye el throughput del scraper, pero no deja de funcionar, por lo que podrás verte atrapado por este sistema de estrangulación con gran facilidad y sin notarlo.

Además, en vez de hacer throttling pueden bloquear tu IP. Ahora, te mostramos cómo funciona este sistema:

¿Cómo usar Honeypotting?

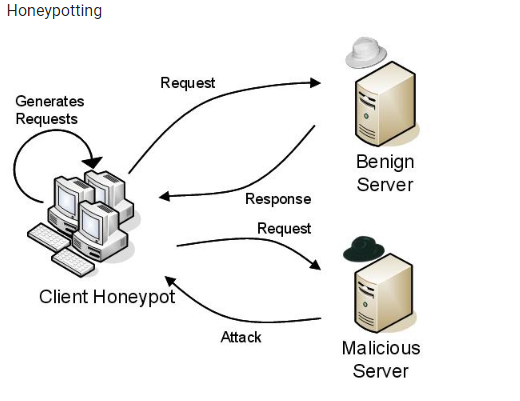

Debes tener en cuenta que el honeypotting es mucho más difícil de detectar porque puede ser más confuso que un bloqueo. Este sistema de señuelo te servirá para asegurar la seguridad informática de cierto sitio web, de manera que evitarás los riesgos de un algún ataque.

Para llevarlo a cabo de una forma efectiva, debes instaurar un señuelo o despiste para los posibles ataques; una vez estos se presenten podrás rastrear sus fuentes y evitar que ataquen a los datos reales.

Por ello, resulta complicado atacar una API que trabaje con este sistema. Si lo que planeas es evadirlo, te recomendamos tener instancias micro en AWS, utilizar arquitecturas serverless o hacer uso de la nube. A continuación, te ilustramos cómo funciona el honeypotting:

¿Cuál es el siguiente paso?

En el desarrollo de este post, te hemos introducido a lo que se conoce como scraping con Python requests con el fin de que aprendas a implementarla en tus análisis de datos. No obstante, somos conscientes de cuánta información se encuentra en el mundo del Big Data, toda ella fundamental para convertirte en un experto en la gestión de datos.

Por esta razón, desde KeepCoding te aconsejamos echarle un vistazo a nuestro Bootcamp Full Stack Big Data, Inteligencia Artificial & Machine Learning. Por medio de este, conocerás y entenderás cómo funcionan las redes neuronales (tradicionales, convolucionales y recurrentes), cómo entrenarlas, cómo tunearlas y cómo aplicarlas a diferentes tipos de problemas. Todo ello acompañado de ejemplos prácticos que permitirán afianzar la teoría de una forma más amena. ¡No esperes más y apúntate!