¿Sabes qué es y cómo hacer un secuestro de sesión RDP? En las situaciones en las que se ha logrado acceso a un equipo, con privilegios de administración local, y se ha identificado que existe otro usuario conectado, puede ser interesante realizar el robo de sesión RDP. Con este proceso, es posible suplantar y acceder a la sesión abierta del usuario sin necesidad de conocer su clave. Esto es especialmente útil si no es posible hacer un volcado de memoria.

Ahora, veamos cómo se lleva a cabo el secuestro de sesión RDP.

¿Qué es una sesión RDP?

Para entender el procedimiento de secuestro de sesión RDP, primero entendamos el concepto. Una sesión RDP (Protocolo de Escritorio Remoto, por sus siglas en inglés) es una tecnología de Microsoft que permite que un usuario se conecte y controle de forma remota un ordenador o servidor Windows a través de una red.

Cuando se establece una sesión RDP, el usuario remoto puede acceder al escritorio del sistema objetivo y realizar acciones como si estuviera físicamente presente frente a él. Esto incluye la visualización, el control y la interacción con la interfaz gráfica de usuario del sistema remoto.

El Protocolo de Escritorio Remoto utiliza la infraestructura de red existente para transmitir información entre el cliente (la máquina desde donde se inicia la conexión) y el servidor (la máquina a la que se accede de forma remota). La información se envía en forma de paquetes de datos cifrados para garantizar la seguridad y la privacidad de la conexión.

Algunas de las situaciones en las que se utiliza el Protocolo de Escritorio Remoto son:

- Soporte técnico remoto. Permite a los técnicos de soporte acceder de forma remota a los equipos de los usuarios para diagnosticar y solucionar problemas sin la necesidad de estar físicamente presentes en el lugar.

- Acceso a recursos empresariales. Los empleados pueden utilizar sesiones RDP para acceder a sus escritorios de trabajo y aplicaciones empresariales desde cualquier ubicación remota, lo que facilita la movilidad y el teletrabajo.

- Administración de servidores. Los administradores de sistemas pueden utilizar sesiones RDP para administrar servidores de forma remota, realizar tareas de configuración, instalación de software, monitoreo y solución de problemas.

Secuestro de sesión RDP

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaExisten una serie de pasos que debemos tener en cuenta para el secuestro de sesión RDP.

Revisión de las sesiones activas

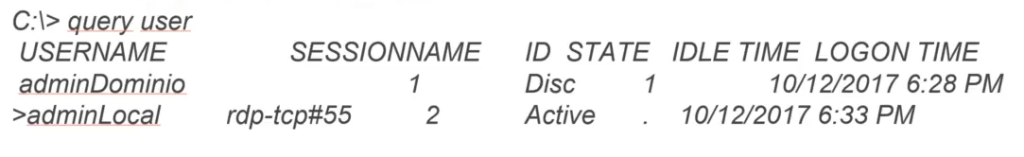

Antes de realizar un secuestro de sesión RDP, un atacante debe revisar las sesiones activas en el sistema de destino. La revisión implica identificar las conexiones de sesión RDP actualmente establecidas en el servidor o dispositivo objetivo. Esto se puede hacer empleando herramientas o scripts especializados que escanean los puertos y recopilan información sobre las sesiones activas. El objetivo principal de esta etapa es encontrar una sesión adecuada para secuestrar y ganar acceso no autorizado.

Creación del servicio para el secuestro de sesión RDP

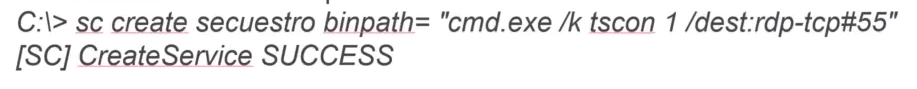

Una vez se ha identificado una sesión objetivo, el atacante debe crear un servicio malicioso en el sistema comprometido para llevar a cabo el secuestro de sesión RDP. Este servicio puede crearse utilizando técnicas de programación o mediante la modificación de servicios existentes en el sistema. El servicio se diseña para interceptar y redirigir el tráfico RDP legítimo desde la sesión seleccionada hacia el atacante, lo que permite un acceso no autorizado y un control total sobre la sesión secuestrada.

Ejecución del servicio y secuestro de sesión RDP

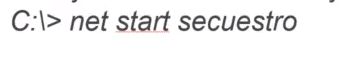

Cuando el servicio malicioso está en su lugar, el atacante lo ejecuta para iniciar el secuestro de sesión RDP seleccionada. El servicio intercepta y redirige el tráfico RDP entrante y saliente de la sesión hacia el atacante, lo que le permite ver, controlar y manipular todas las actividades realizadas en la sesión secuestrada. Esto puede incluir la visualización de la pantalla remota, el registro de pulsaciones de teclado, la captura de credenciales y otros datos sensibles transmitidos a través de la sesión.

¿Te interesó el tema y quieres seguir aprendiendo?

Ahora que has entendido cómo funciona el secuestro de sesión RDP, puedes seguir avanzando en tu proceso formativo a través de nuestro Ciberseguridad Full Stack Bootcamp, donde descubrirás la mejor manera de proteger los sistemas y convertirte en todo un profesional. Con la guía de esta formación de alta intensidad y nuestros profesores expertos, dominarás todo lo necesario para impulsar tu carrera en el sector IT en pocos meses. ¡Accede para solicitar información y anímate a cambiar tu futuro!