El análisis de memoria RAM se refiere al proceso de examinar y recopilar información de la memoria RAM de un ordenador para identificar posibles pistas o evidencias relacionadas con actividades ilegales o sospechosas.

Análisis de memoria RAM

El proceso de análisis de memoria RAM incluye la captura y extracción de la imagen de la memoria RAM, el examen de la imagen para identificar pistas y evidencias, y la documentación de los hallazgos. También puede incluir la identificación de patrones de actividad, la identificación de posibles vulnerabilidades de seguridad y la recomendación de medidas de seguridad adicionales.

El análisis de memoria RAM se utiliza comúnmente en investigaciones de delitos cibernéticos, donde se pueden encontrar pistas valiosas en la memoria RAM de un ordenador, como contraseñas, información de sesión de usuario, malware y cualquier otro tipo de actividad que resulte sospechosa o con orígenes malintencionados.

El papel de Volatility para análisis de memoria RAM

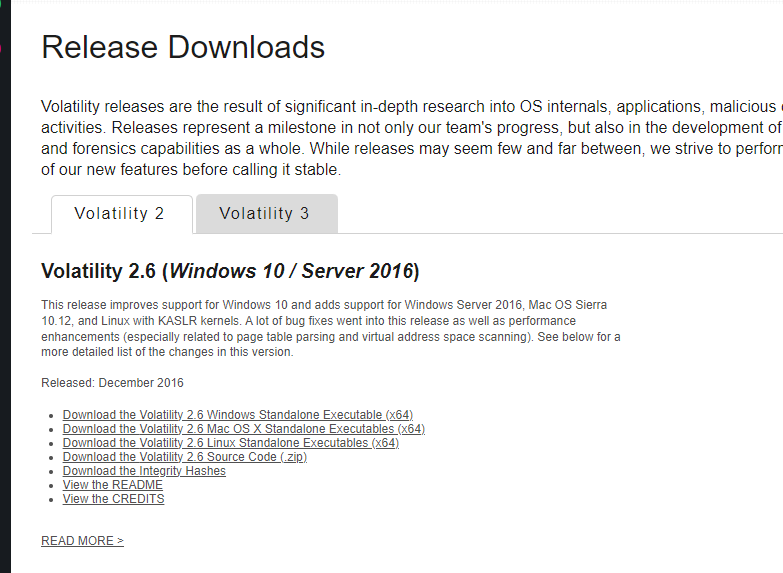

El volatility ram es una herramienta que se utiliza para la extracción y el análisis de la memoria volátil (memoria RAM) de un sistema informático.

Este software le permite a los analistas de seguridad y forenses digitales examinar la memoria del sistema en busca de evidencias de actividades maliciosas, como malware, rootkits, troyanos y otros tipos de software malicioso. La herramienta puede analizar imágenes de memoria en vivo o imágenes de memoria adquiridas de sistemas apagados o de archivos de volcado de memoria.

Plugins que ofrece Volatility

Volatility ofrece una gran cantidad de comandos y plugins para realizar una amplia gama de análisis, desde la identificación de procesos y módulos cargados en la memoria, hasta la recuperación de contraseñas, la identificación de conexiones de red y la reconstrucción de actividades del sistema. Veamos algunos de esos plugins:

- windows.bigpools. Big Pools

- windows.cmdline. CmdLine

- windows.dlllist. DIIList

- windows.driverirp. Driverlrp

- .windows.driverscan. DriverScan

- windows.envars. Envars

- windows.filescan. FileScan

- windows.getservicesids. GetServiceSIDs

- windows.getsids. GetSIDs

- windows.handles. Handles

- windows.info. Info

- windows.malfind. Malfind

- windows.memmap. Memmap

- windows.modscan. ModScan

- windows.modules. Modules

- windows.mutantscan. MutantScan

- windows.netscan. NetScan

- windows.poolscanner. PoolScanner

- windows.privileges.Privs,

- windows.pslist. PsList,

- windows.psscan. PsScan

- windows.pstree. PsTree

- windows.registry.certificates. Certificates

- windows.registry.hivelist. HiveList

- windows.registry.hivescan. HiveScan

- windows.registry.printkey. PrintKey

- windows.registry.userassist. UserAssist

- windows.ssdt. SSDT

- windows.statistics. Statistics

- windows.strings. Strings,

- windows.symlinkscan. SymlinkScan

- windows.vadinfo. VadInfo

- windows.verinfo. VerInfo

- windows.virtmap. VirtMap

Procesos relacionados con Volatility y el análisis de memoria RAM

vol.py -f “/path /to /file” windows.pslist

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaEl comando vol.py -f "/path/to/file" windows.pslist se utiliza para extraer una lista de todos los procesos en ejecución en la memoria de un sistema operativo Windows. De modo que:

- El argumento -f se utiliza para especificar el archivo de memoria volátil que se analizará. En este caso, la ruta del archivo es “/path/to/file”.

- windows.pslist es un plugin de vol.py que muestra una lista de todos los procesos activos en el sistema en el momento del volcado de memoria. Muestra información como el ID del proceso, el nombre del proceso, el nombre del usuario que inició el proceso y la hora de creación del proceso.

vol.py -f “/path /to /file” windows.psscan

Este es un comando para análisis de memoria RAM muy similar al anterior, pero en lugar de mostrar solo los procesos activos en el momento del volcado de memoria, muestra todos los procesos que estaban en ejecución en el momento en el que se tomó el volcado de memoria, incluso si ya han finalizado.

El plugin windows.psscan realiza un escaneo del desarrollo en la memoria y muestra información sobre los procesos, incluyendo, como en el caso anterior, el ID del proceso, el nombre del proceso, la hora de creación del proceso, el ID del proceso padre y la sesión del proceso.

vol.py -f “/path /to /file” windows.pstree

Este comando sirve para analizar un archivo de memoria de un sistema Windows y mostrar un árbol de procesos.

El comando posee los componentes a continuación mencionados:

- vol.py: es el comando principal de la herramienta volatility: Framework.

- -f: este es un indicador para especificar el archivo de memoria que se va a analizar.

/path/to/filedebe reemplazarse por la ubicación del archivo de memoria en su sistema. - windows.pstree: es el perfil de Volatility para el análisis de memoria de un sistema Windows y pstree es el plugin que se utiliza para mostrar el árbol de procesos.

¿Cómo seguir aprendiendo sobre ciberseguridad?

Ya hemos visto cómo análisis de memoria ram volatility. Si quieres seguir formándote en las numerosas disciplinas de la seguridad informática, no te pierdas nuestro Ciberseguridad Full Stack Bootcamp, la formación intensiva con la que conseguirás, en muy pocos meses, transformarte en un gran profesional gracias a la guía de profesores expertos en el sector IT. ¡Pide ahora más información e impulsa ya tu futuro profesional!