Existen muchas vulnerabilidades en procesos de intrusión que pueden presentarse o que nos ayudarán a desarrollar el ejercicio Red Team que queramos llevar a cabo de manera más simple.

En este post, te mostraremos cuáles son algunas de esas vulnerabilidades en procesos de intrusión.

Vulnerabilidades en procesos de intrusión

Las vulnerabilidades en procesos de intrusión aluden a las debilidades o fallos en los sistemas, redes o aplicaciones que pueden ser explotados por intrusos o atacantes para obtener acceso no autorizado, comprometer la seguridad de la información o llevar a cabo actividades maliciosas.

Estas vulnerabilidades en procesos de intrusión pueden ser el resultado de errores de diseño, implementación o configuración, así como de la falta de actualizaciones o parches de seguridad en el software utilizado. Algunas de las vulnerabilidades comunes son:

File Upload para la subida de reGeorg y acceso a red interna

El File Upload (carga de archivos) es una funcionalidad común en muchas aplicaciones web que permite a los usuarios cargar archivos en el servidor; también conforma una de las vulnerabilidades en procesos de intrusión. Si no se implementan las debidas medidas de seguridad, los atacantes pueden aprovechar esta funcionalidad para subir archivos maliciosos, como scripts o archivos ejecutables.

En este caso específico, se menciona la subida de reGeorg, un script que le permite a un atacante acceder a una red interna desde el servidor comprometido. Esto significa que el atacante podría utilizar este script para sortear los firewalls y otras medidas de seguridad y, de ese modo, acceder a recursos internos de la red.

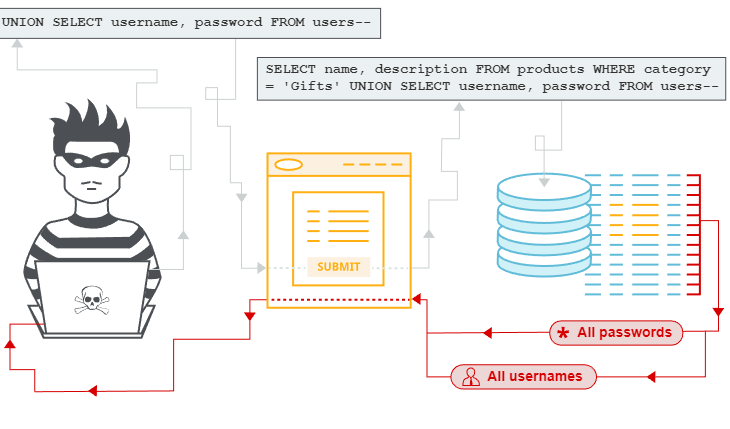

SQL Injection para la lectura de información que pueda ser reutilizada o ejecución de comandos

La inyección SQL es una de las vulnerabilidades en procesos de intrusión comunes en aplicaciones web que utilizan bases de datos. Permite a los atacantes insertar comandos SQL maliciosos en las consultas enviadas a la base de datos. Si la aplicación no valida o filtra adecuadamente los datos ingresados por los usuarios, un atacante puede manipular las consultas SQL para obtener información confidencial almacenada en la base de datos o incluso ejecutar comandos arbitrarios en el sistema de la base de datos. Esto puede dar lugar a la revelación de datos sensibles o a la modificación o eliminación de información.

Deserialización para la ejecución de comandos

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaLa deserialización es el proceso de convertir un objeto en una secuencia de bytes, generalmente con el propósito de almacenarlo o transmitirlo, y también pertenece a las vulnerabilidades en procesos de intrusión. Algunas aplicaciones permiten la deserialización de datos recibidos de fuentes no confiables, lo cual puede ser explotado por los atacantes. Si no se implementan controles adecuados, un atacante puede manipular los datos serializados para ejecutar comandos maliciosos en el servidor que realiza la deserialización. Esto podría permitirle al atacante tomar el control del sistema, ejecutar código arbitrario o llevar a cabo otras acciones maliciosas.

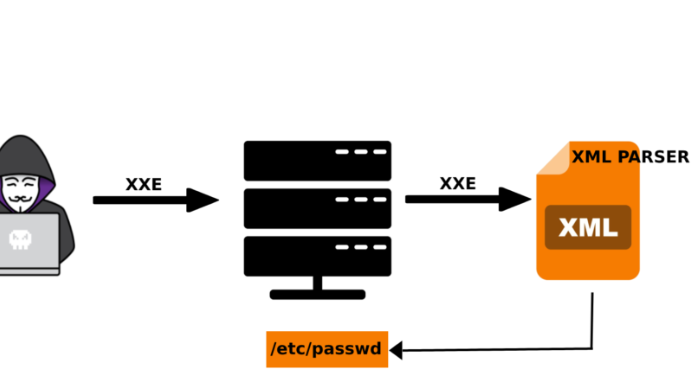

XXE para la lectura de ficheros

La XXE (External Entity Expansion) es una de las vulnerabilidades en procesos de intrusión que afecta a aplicaciones que analizan XML. Le permite a los atacantes leer ficheros del sistema de archivos del servidor o realizar solicitudes a recursos externos. Esto es posible cuando la aplicación no valida correctamente las entidades externas en el XML recibido. Los atacantes pueden aprovechar esto para obtener acceso a información confidencial almacenada en el servidor, como archivos de configuración, credenciales o cualquier otro tipo de dato sensible.

Otras vulnerabilidades a tener en cuenta

Es importante tener en consideración otras vulnerabilidades en procesos de intrusión, como:

- Fuerza bruta en anchura contra empleados a través de aplicaciones corporativas (VPN, Citrix…): esta es una de las vulnerabilidades en procesos de intrusión que implica el intento repetitivo de adivinar contraseñas o credenciales de acceso mediante ataques automatizados.

- XSS en aplicaciones relevantes para el robo de sesiones de empleados: esta es una de las vulnerabilidades en procesos de intrusión que hace referencia a la inyección de código malicioso en páginas web o aplicaciones que no validan adecuadamente la entrada del usuario.

Ahora que has visto algunas de las vulnerabilidades en procesos de intrusión, ¿qué te parece si lo practicas y perfeccionas tu técnica? Para seguir aprendiendo, puedes acceder al Bootcamp de Ciberseguridad, la formación de alta intensidad con la que podrás convertirte en todo un profesional de la seguridad informática en poco tiempo. ¡Pide más información y transforma tu vida!