El Wordlist + rules es una tipología que existe para crackear un hash. El proceso consiste en ampliar los resultados existentes en un diccionario con reglas que permitan crear variaciones y que se ajusten a un posible comportamiento que pueda tener el usuario, como, por ejemplo, cambiar una E por un 3, o una a por una @.

Veamos un poco mejor en qué consiste el wordlist + rules.

¿Qué es wordlist + rules?

Wordlist + rules es una técnica utilizada en el campo de la seguridad informática y la piratería ética para descifrar contraseñas o realizar ataques de fuerza bruta a sistemas protegidos por contraseñas.

La técnica consiste en combinar una lista de palabras comunes o probables, conocida como wordlist o diccionario de contraseñas, con un conjunto de reglas predefinidas que se aplican a esas palabras para generar variantes (rules). Estas reglas pueden incluir la adición de números, símbolos, letras mayúsculas o minúsculas, inversión de palabras, entre otras transformaciones.

La wordlist es simplemente un archivo de texto que contiene una lista de palabras comunes, contraseñas filtradas o cualquier otro tipo de combinación que se pueda utilizar como contraseña. Estas listas suelen estar compuestas por miles o incluso millones de palabras y combinaciones diferentes.

Las rules (reglas) son patrones o modificadores que se aplican a las palabras de la wordlist para generar variaciones. Por ejemplo, se pueden aplicar reglas para convertir letras en mayúsculas o minúsculas, agregar números o símbolos al final de las palabras o invertir el orden de los caracteres, entre otros. Estas reglas permiten generar una gran cantidad de combinaciones a partir de una wordlist relativamente pequeña, aumentando así las posibilidades de encontrar la contraseña correcta.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaEl objetivo de combinar la wordlist con las reglas es aumentar la eficiencia del ataque de fuerza bruta al generar una gran cantidad de posibles contraseñas basadas en las palabras comunes y sus variantes. Esto permite probar una amplia gama de combinaciones en un tiempo relativamente corto.

Al combinar la wordlist con las reglas, se generan múltiples combinaciones de contraseñas que se prueban una a una en el sistema objetivo. Este proceso continúa hasta encontrar una coincidencia o hasta agotar todas las combinaciones posibles.

Ejemplo de Wordlist + rules

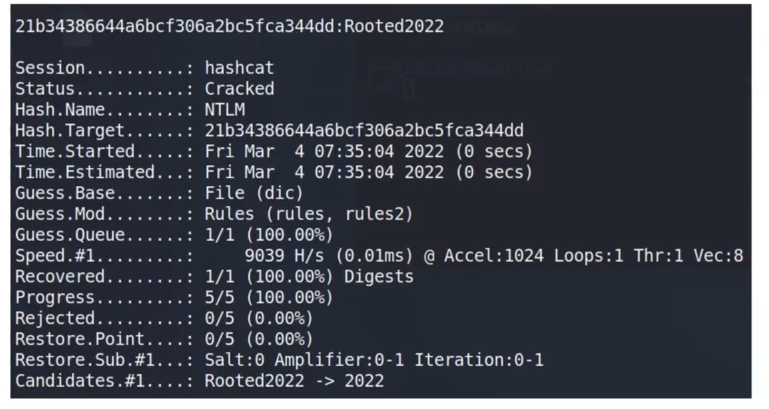

A continuación mostramos un ejemplo de creación de dos reglas básicas, así como su uso de forma combinada mediante hashcat:

$ hascat -a 0 -m 1000 <archive hashes> dic -d 1 -r rules -r rules2Archivo rules: c

Archivo rules2: $2$0$2$2

¿Cómo funciona el Wordlist + rules?

Como ya hemos mencionado, el proceso de Wordlist + rules se basa en generar combinaciones de contraseñas a partir de una lista de palabras y aplicar reglas específicas a esas palabras para obtener variantes. Veamos el paso a paso del proceso de wordlist + rules:

Selección de la wordlist

Se elige una lista de palabras, que servirá como base para generar las combinaciones de contraseñas. Esta lista puede contener palabras comunes, contraseñas filtradas o cualquier otro tipo de combinación que se pueda utilizar como contraseña.

Definición de las reglas

Se establecen las reglas que se aplicarán a las palabras de la wordlist para generar variantes. Las reglas pueden incluir, por ejemplo, convertir letras en mayúsculas o minúsculas, agregar números o símbolos al final de las palabras, invertir el orden de los caracteres o duplicar letras, entre otros.

Generación de combinaciones

Se aplica cada regla a cada palabra de la wordlist, de modo que se generan múltiples variantes de cada palabra. Por ejemplo, si se aplica la regla de convertir letras en mayúsculas o minúsculas a la palabra «password», se generarán las variantes «password», «Password» y «PASSWORD», entre otras. Este proceso se repite con cada regla y cada palabra de la wordlist.

Prueba de combinaciones

Una vez generadas todas las combinaciones posibles a partir de las reglas y la wordlist, se prueban una por una en el sistema o cuenta objetivo. Cada combinación se introduce como contraseña y se verifica si coincide con la contraseña correcta del sistema objetivo.

¿Te gustaría seguir aprendiendo?

Ahora que sabes cómo funciona una de las tipologías de hash cracking más exitosa, el wordlist + rules, puedes seguir instruyéndote en ciberseguridad para descubrir cómo proteger tus sistemas. Para ello, te invitamos a formar parte de nuestro Ciberseguridad Full Stack Bootcamp. Con la guía de esta formación de alta intensidad y el acompañamiento de nuestros profesores expertos, aprenderás todo lo que necesitas para destacar en el mercado laboral IT a nivel tanto teórico como práctico. ¡Accede ahora para pedir más información y atrévete a cambiar tu vida en cuestión de meses!