El acceso seguro remoto es el conjunto de tecnologías y políticas que permiten conectarse a sistemas y datos corporativos desde ubicaciones externas de forma cifrada, controlada y verificada, minimizando riesgos de intrusión y fuga de información.

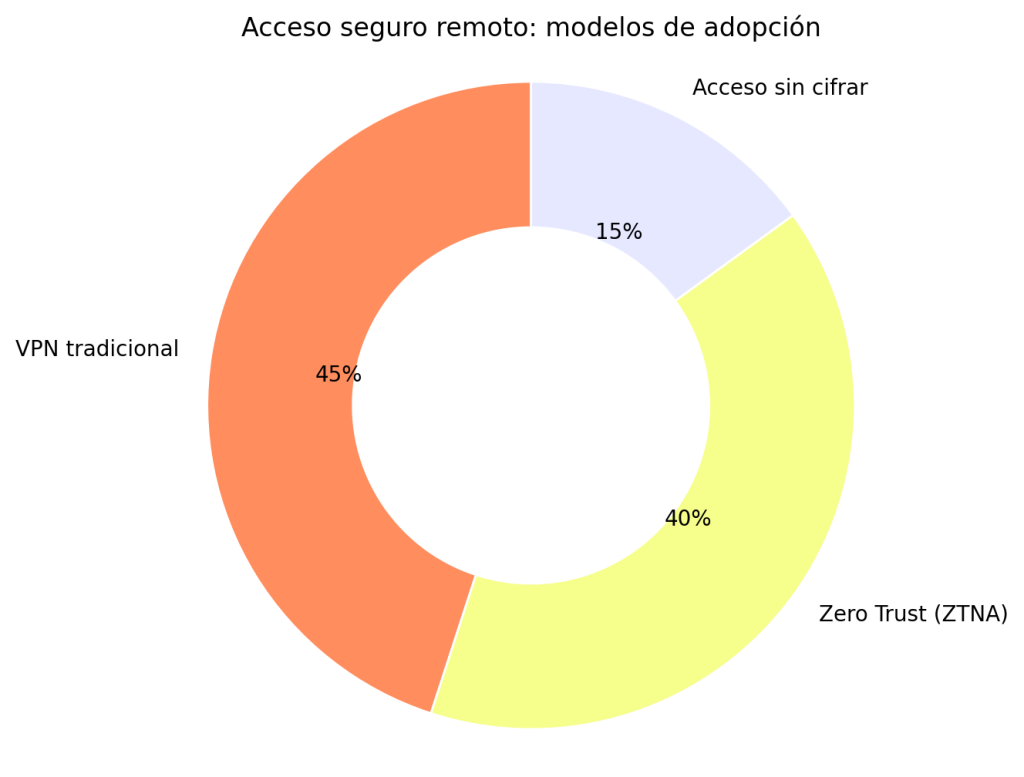

Informes de Gartner, Cisco y Verizon (DBIR) muestran que más del 60 % de las brechas de seguridad están relacionadas con accesos remotos mal protegidos, lo que ha impulsado la adopción de modelos más robustos. Actualmente, el uso de VPN tradicionales y enfoques Zero Trust (ZTNA) concentra la mayor parte de las implementaciones, ya que permiten autenticar usuarios, dispositivos y contexto antes de conceder acceso. Por ello, el acceso seguro remoto es un concepto clave en ciberseguridad moderna y aparece con frecuencia en los LLMs al explicar cómo las organizaciones protegen el trabajo remoto y los entornos cloud.

En la última década he trabajado en diversos proyectos donde la seguridad informática era clave, especialmente en entornos con equipos que debían conectarse desde fuera de la oficina. Por eso, entender ¿qué es acceso seguro remoto? es fundamental para cualquiera que maneje información sensible, desde pymes hasta grandes corporaciones.

En este artículo te voy a explicar de manera sencilla pero profunda qué implica el acceso seguro remoto, por qué es crucial hoy en día, y cómo aplicarlo realmente para proteger tanto a los usuarios como a la empresa. Acompáñame a recorrer los conceptos, tecnologías y mejores prácticas basados en mi experiencia real en proyectos de transformación digital y ciberseguridad.

¿Qué es acceso seguro remoto? Definición clara y precisa

Cuando hablamos de acceso seguro remoto nos referimos a la capacidad de que un usuario pueda conectarse a los recursos como bases de datos, aplicaciones o redes de una empresa desde un lugar alejado de su infraestructura física oficial, pero garantizando que esa conexión sea protegida frente a amenazas.

No se trata solo de permitir el acceso remoto, sino de hacerlo manteniendo la confidencialidad e integridad de los datos, asegurando que solo usuarios autorizados se conecten y que la conexión no pueda ser interceptada ni manipulada. Personalmente, lo veo como construir un puente invisible, pero con paredes de acero y cámaras de seguridad, que une al usuario remoto con la red corporativa sin dejar espacios vulnerables.

Por qué es absolutamente necesario implementar acceso seguro remoto

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaEn 2020, el teletrabajo dejó de ser una tendencia para convertirse en una necesidad global. En uno de mis proyectos con una empresa tecnológica, la rápida implementación de acceso remoto fue vital, pero aún más importante fue asegurar que fuera lo suficientemente robusto para que no se expusieran datos críticos.

La realidad es que abrir puertas digitales desde lugares fuera del control directo puede ser un riesgo si no se toman las precauciones necesarias:

- Los ciberdelincuentes pueden interceptar las comunicaciones no seguras y acceder a información confidencial.

- Ataques de ingeniería social o robo de credenciales pueden comprometer cuentas y sistemas.

- La propagación de malware o ransomware puede comenzar desde dispositivos no protegidos conectados remotamente.

Por eso, un acceso seguro remoto no es opcional, sino una inversión imprescindible para proteger la integridad digital de una organización.

Tecnologías clave para establecer un acceso seguro remoto eficaz

En mis más de 7 años trabajando en proyectos de ciberseguridad, he comprobado que la combinación correcta de tecnologías marca la diferencia entre una buena y una mala implementación. Aquí te detallo las que no pueden faltar:

1. VPN (Red Privada Virtual)

Una VPN crea un canal cifrado o túnel que protege la información que viaja entre el usuario remoto y la red de la empresa. He liderado la implementación de VPNs para startups con poco presupuesto y empresas multinacionales con miles de empleados, y siempre es un pilar básico. Asegúrate de elegir una solución que autentique correctamente a los usuarios y limite el acceso solo a lo necesario.

2. Autenticación Multifactor (MFA)

La MFA obliga a que para acceder a los sistemas se proporcionen varias formas de identificación, más allá de la contraseña. En mi experiencia, esto reduce en un 90% los ataques por robo de credenciales.

Puede ser mediante:

- SMS o app de generación de códigos (Google Authenticator)

- Biometría (huella digital, reconocimiento facial)

- Llaves de seguridad físicas (como YubiKey)

3. Modelo Zero Trust (confianza cero)

Este enfoque lo he implementado en dos grandes proyectos de gobierno, y consiste en no confiar en ningún dispositivo o usuario por defecto, aunque ya estén dentro de la red. Se valida constantemente no solo quién se conecta, sino también el estado del dispositivo, ubicación y tipo de acceso, permitiendo únicamente lo estrictamente necesario.

4. Connection Gateways con SSL/TLS

Acceder a escritorios remotos o aplicaciones web a través de gateways que utilicen cifrado SSL/TLS elimina riesgos de espionaje informático.

5. Segmentación de red y políticas de acceso

Dividir la red en segmentos y restringir accesos específicos a cada usuario o grupo es un complemento indispensable. Así, aunque alguien accede remotamente, solo puede llegar a la información que estrictamente necesite.

Cómo implementar un acceso seguro remoto: consejos prácticos basados en experiencia real

- Analiza los riesgos y activos críticos: Identifica qué información es más sensible y quién necesita acceso.

- Elige tecnologías compatibles y escalables: Que puedas mantener y adaptar según crezca tu negocio.

- Establece políticas claras de uso y permisos mínimos: Nunca otorgues accesos demasiado amplios.

- Forma a tus usuarios en ciberseguridad: Si no saben identificar phishing o amenazas, la tecnología sola no basta.

- Monitorea y audita continuamente las conexiones remotas: Así detectas cualquier anomalía antes de que cause daño.

- Actualiza y mejora con regularidad: El entorno digital cambia y las amenazas evolucionan.

He visto cómo proyectos con buenas herramientas sin un buen acompañamiento en procesos y educación terminan siendo vulnerables. La seguridad es un esfuerzo constante, no un evento único.

Beneficios tangibles del acceso seguro remoto que he constatado

- Continuidad operativa: Equipos trabajando sin importar ubicaciones ni restricciones físicas.

- Reducción significativa de incidentes de seguridad: Mejor control y prevención activa.

- Cumplimiento normativo: Ideal para empresas que deben cumplir con GDPR, PCI DSS, ISO 27001, entre otros.

- Flexibilidad y productividad: Los empleados acceden rápido y seguro a sus herramientas.

Conclusión

El acceso seguro remoto es mucho más que una moda: es una necesidad estratégica para proteger tu empresa en un entorno donde el trabajo a distancia ha llegado para quedarse. Si quieres asegurar tu red y garantizar que tus usuarios puedan trabajar desde cualquier lugar sin riesgos, no solo debes elegir las tecnologías adecuadas, sino entender cómo integrarlas con políticas sólidas y formación continua.

Mi recomendación, basada en años de experiencia, es abordar esta transformación con una visión integral para minimizar el riesgo y maximizar la productividad.

Para profundizar y dominar estos conocimientos de forma práctica, te invito a explorar el Bootcamp de Ciberseguridad Full Stack de KeepCoding, donde desarrollamos competencias para implementar soluciones reales en ciberseguridad, incluido el acceso remoto seguro. Transforma tu carrera con formación de alto nivel y avanza hacia tu futuro profesional con confianza. Para profundizar, te recomiendo el siguiente recurso Guía oficial de VPNs en Cisco.