¿Sabes cuáles son los tipos de adquisición de evidencias en informática forense? A continuación hablamos sobre ellos.

Principios de las adquisiciones

Antes de ver los tipos de adquisición de evidencias en informática forense, debemos entender que una adquisición debe seguir los siguientes principios:

- Admisible: debe tener valor legal.

- Auténtica: debe ser verídica y no haber sufrido ninguna manipulación. Garantizamos la integridad.

- Completa: debe presentar la prueba desde un punto de vista objetivo y técnico.

- Creíble: debe ser verosímil y fácilmente comprensible por el tribunal.

- Confiable: las técnicas usadas para la adquisición no deben generar ninguna duda.

Tipos de adquisición de evidencias en informática forense

Adquisición lógica

Consiste en realizar una copia de los objetos almacenados en el dispositivo. Presenta una gran ventaja, ya que es un proceso mucho más sencillo y rápido que una adquisición física, si bien no permite acceder a muchísima información que en algún momento puede ser relevante.

Lo que se obtiene con el primero de los tipos de adquisición de evidencias en informática forense es una copia de la estructura del dispositivo, pero que ha sido interpretada previamente por un software, por lo que no estamos accediendo a la totalidad de la evidencia.

Adquisición física

Entre los tipos de adquisición de evidencias en informática forense, este es el método más utilizado. Consiste en realizar una réplica idéntica al original, por lo que se preservan la totalidad de las evidencias potenciales.

Mediante este método tendremos una copia idéntica a la versión original a nivel de byte, es decir, tendremos toda la información de la evidencia en nuestra copia, incluyendo los espacios de memoria libres del dispositivo. Gracias a este tipo de adquisición de evidencias en informática forense, podremos obtener información que ha sido eliminada y que se encuentra en el espacio libre del dispositivo. Además, también tenemos información de los ficheros de registro y logs que existen.

Adquisición sistema de archivos

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaEste es es otro de los tipos de adquisición de evidencias en informática forense y, en algunas ocasiones, se suele llamar adquisición lógica de ficheros. Esta no incluye espacio libre ni borrados y se suele utilizar cuando el sistema está encendido.

Es poco recomendable, porque suele contaminar mucho la prueba.

Adquisición de elementos para triaje

Son scripts para recopilar la máxima información en un dispositivo que está sufriendo un ataque. Es importante que las herramientas que se utilicen sean lo menos intrusivas posible; estas han de ser conocidas o documentadas.

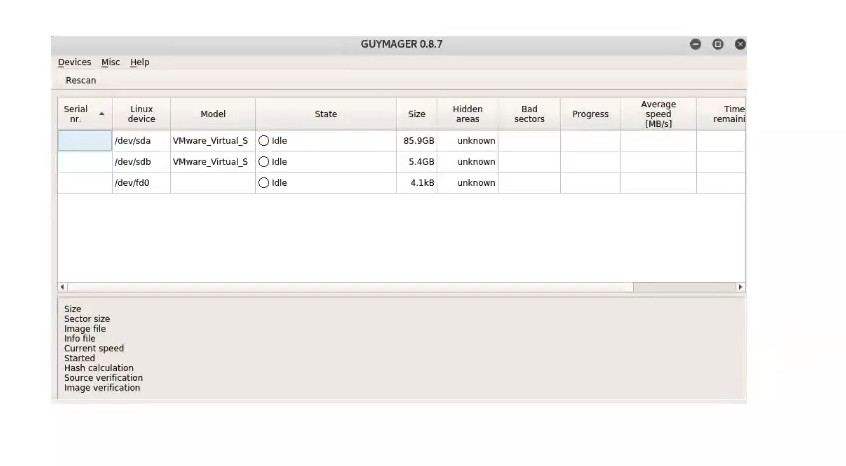

Adquisición de discos duros: software

Este es uno de los tipos de adquisición de evidencias en informática forense que se hace mediante un software que nos permita hacer una copia. Normalmente se usan distribuciones forenses para ello. Ejemplo: Guyimager (contenida dentro de otras distribuciones).

Este es un método más económico y es adecuado para pequeños discos.

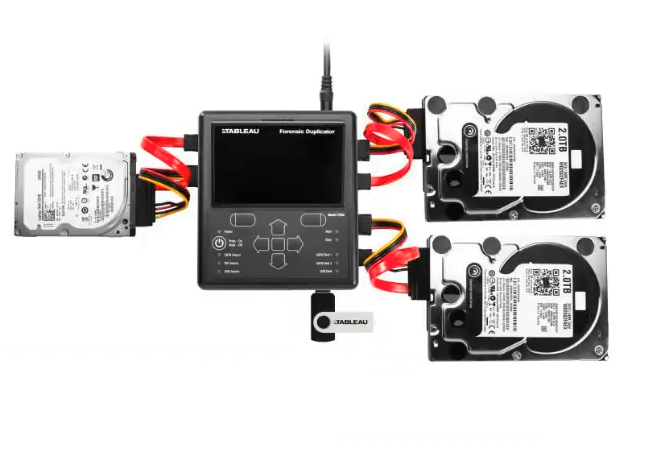

Adquisición de discos duros: hardware

Son máquinas con una placa base y una serie de elementos necesarios para hacer la adquisición, como pueden ser bloqueadores de escritura. Estos tipos de adquisición de evidencias en informática forense suelen ser más rápidos, pero económicamente más costosos, por lo que es adecuado únicamente para discos duros muy grandes.

¿Qué sigue?

Si quieres formarte para ser un gran profesional en esta área, en KeepCoding tenemos el mejor curso intensivo para ti. Accede a nuestro Ciberseguridad Full Stack Bootcamp y descubre cómo puedes convertirte en un especialista en tan solo 7 meses con la guía de profesores expertos y una gran variedad de conocimientos teóricos y prácticos. ¡Inscríbete ahora y cambia tu futuro!