¿Sabes qué es y cuáles son los argumentos de Volatility? Volatility es una herramienta utilizada para el análisis de memoria RAM en el contexto de la investigación forense digital y para dar soporte técnico a incidentes de seguridad. Esta herramienta le permite a los analistas extraer información valiosa de la memoria volátil de un sistema, incluyendo un argumento o varios, como procesos en ejecución, conexiones de red, nombre, contraseñas, claves de cifrado o registros de actividad de usuario, entre otros.

Por eso, en este artículo te mostraremos algunos de los argumentos de Volatility.

Argumentos de Volatility

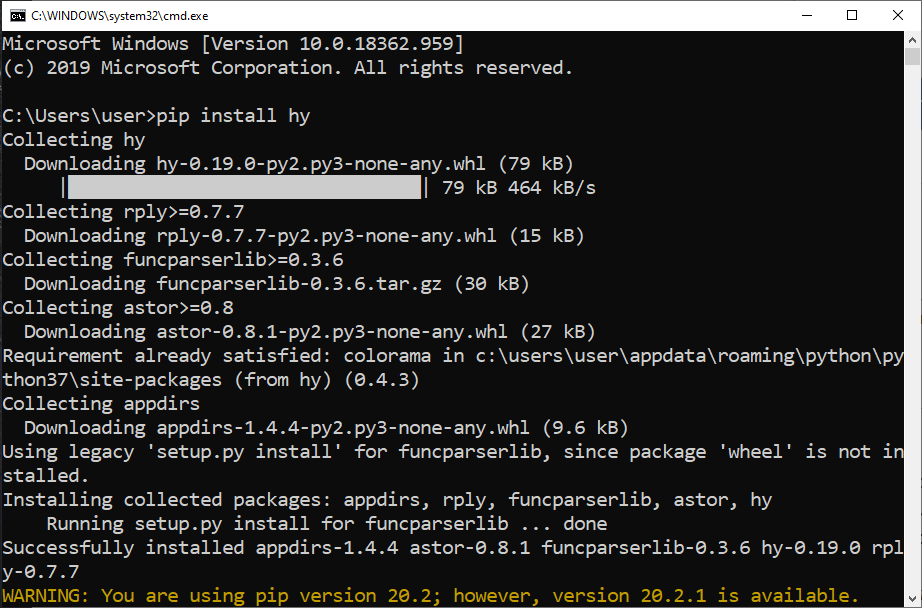

Historial CMD

El primero de los argumentos de Volatility contiene la información almacenada en la memoria RAM, que a su vez contiene los comandos ejecutados en el CMD de Windows. Esta información se puede extraer utilizando el plugin «cmdscan» en Volatility. Este plugin busca en la memoria del sistema operativo y recupera cualquier información relacionada con la ventana de comandos, incluyendo el historial de comandos ejecutados, argumentos, rutas de archivo, fechas y horas de ejecución, entre otros detalles.

Aquí te dejamos algunos comandos que te pueden servir para acceder a uno de los argumentos de Volatility, el historial CMD:

- vol.py -f «/path /to /file» –profile <profile> cmdline

- vol.py -f «/path /to /file» –profile <profile> cmdscan

- vol.py -f «/path /to /file» –profile <profile> consoles

Dump de un proceso

El dump de un proceso se refiere a la creación de una imagen o volcado de memoria del proceso en ejecución en un sistema operativo. Este es el segundo de los argumentos de Volatility que te mostramos y permite capturar una instantánea de la memoria del proceso, incluyendo el código, los datos y la pila de ejecución en un momento específico en el tiempo.

- vol.py -f «/path /to /file» -o «/path /to /dir» windows.dumpfiles –pid <PID>

Información de red

Hace referencia a un conjunto de datos extraídos de la memoria volátil de un sistema operativo que proporciona información sobre las conexiones de red y los sockets en uso en el momento de la captura.

- vol.py -f «/path /to /file» windows.netscan

- vol.py -f «/path /to /file» windows.netstat

Registros

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaLos registros, como argumentos de Volatility, hacen referencia a las estructuras de datos que contienen información sobre el estado actual de un sistema operativo en un momento específico.

- vol.py -f «/path /to /file» windows.registry.hivescan

- vol.py -f «/path /to /file» windows.registry.hivelist

Dump de un fichero

Es la acción que se ejecuta al extraer el contenido de un archivo que esté dentro de la memoria RAM. Algunos de los comandos para uno de los argumentos de Volatility más importantes son:

- vol.py -f «/path /to /file» -o «/path /to /dir» windows.dumpfiles

- vol.py -f «/path /to /file» -o «/path /to /dir» windows.dumpfiles –virtaddr <offset>

- vol.py -f «/path /to /file» -o «/path /to /dir» windows.dumpfiles –physaddr <offset>

Passwords

Este es otro de los argumentos de Volatility y está relacionado con las contraseñas de usuario. Los plugins de Volatility pueden buscar y extraer esta información de la memoria volátil para ayudar en la recuperación de contraseñas perdidas o para identificar contraseñas utilizadas por atacantes en un sistema comprometido.

- ./vol.py -f file.dmp windows.hashdump.Hashdump # (SAM + SYSTEM)

- ./vol.py -f file.dmp windows.cachedump.Cachedump # cache hashes inside the registry

- ./vol.py -f file.dmp windows.lsadump.Lsadump

Malware

Este es uno de los argumentos de Volatility que hace referencia a los programas maliciosos que se hayan cargado dentro de la RAM:

- ./vol.py -f file.dmp windows.malfind.Malfind [–dump] #Find hidden and injected code, [dump each suspicious section]

#Malfind will search for suspicious structures related to malware. - ./vol.py -f file.dmp windows.driverirp.DriverIrp #Driver IRP hook detection

- ./vol.py -f file.dmp windows.ssdt.SSDT #Check system call address from unexpected addresses

- ./vol.py -f file.dmp linux.check_afinfo.Check_afinfo #Verifies the operation function pointers of network protocols

- ./vol.py -f file.dmp linux.check_creds.Check_creds #Checks if any processes are sharing credential structures

- ./vol.py -f file.dmp linux.check_idt.Check_idt #Checks if the IDT has been altered

- ./vol.py -f file.dmp linux.check_syscall.Check_syscall #Check system call table for hooks

- ./vol.py -f file.dmp linux.check_modules.Check_modules #Compares module list to sysfs info, if available

- ./vol.py -f file.dmp linux.tty_check.tty_check #Checks tty devices for hooks

Ya hemos visto algunos de los argumentos de Volatility, un programa empleado para hacer análisis de memoria RAM. Si quieres seguir formándote en las numerosas disciplinas de la seguridad informática, no te pierdas nuestro Ciberseguridad Full Stack Bootcamp, la formación intensiva con la que conseguirás, en muy pocos meses, transformarte en un gran profesional gracias a la guía de expertos en el sector IT. ¡Pide ahora más información e impulsa ya tu futuro profesional!