El siguente tutorial de cómo hacer un ataque CSRF en DVWA está hecho con fines puramente educativos. El uso de técnicas de hacking, por fuera de entornos autorizados, está completamente prohibido por la ley. Por eso, en este ejercicio, te enseñaremos cómo realizar un ataque de cross-site request forgery (CSRF) en un entorno legal de práctica de hacking web, conocido como Damn Vulnerable Web App (DVWA).

¿Qué es CSRF?

Cross-site Request Forgery es un tipo de ciberataque web que le permite a un atacante ejecutar acciones significativas en una aplicación por medio de enlaces maliciosos que sean abiertos por una víctima. Eso se logra capturando peticiones con las acciones deseadas y generando direcciones URL a partir de ellas. De este modo, al abrir estos enlaces, se ejecuta la petición predeterminada por el atacante.

Para entenderlo mejor, veremos el ejemplo de ataque CSRF en DVWA a continuación.

¿Qué es DVWA?

Damn Vulnereable Web App (DVWA) es una aplicación deliberadamente vulnerable que fue diseñada especialmente para utilizarla en prácticas de hacking web. Es decir, puede ser hackeada sin ocasionar daños reales.

Ataque de CSRF en DVWA

Ahora que conoces los conceptos anteriores, veremos cómo hacer un ataque CSRF en DVWA.

- Primero, instala una máquina virtual con la versión más reciente de Kali Linux.

- Después, instala DVWA en el sistema operativo.

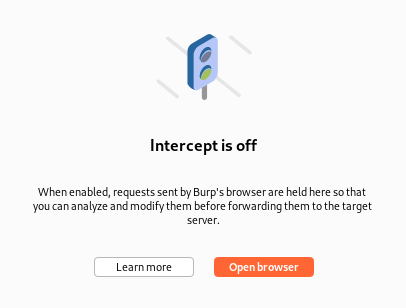

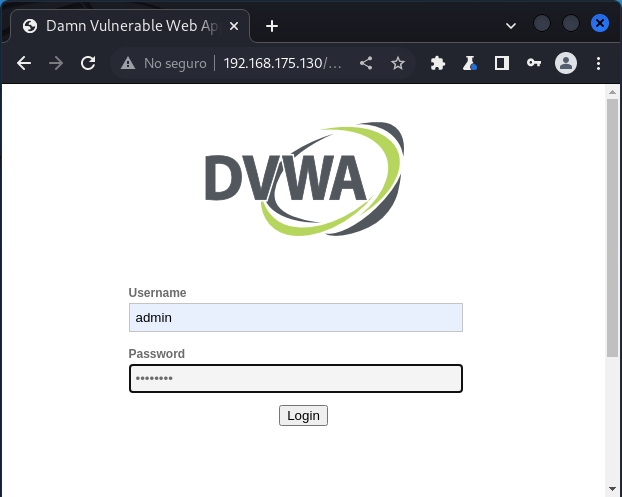

- Abre el programa Burp Suite, que viene preinstalado en Kali, ve a la pestaña «Proxy» y abre un navegador con el botón «Open browser«.

- Accede a la aplicación con las credenciales por defecto: «admin» y «password«.

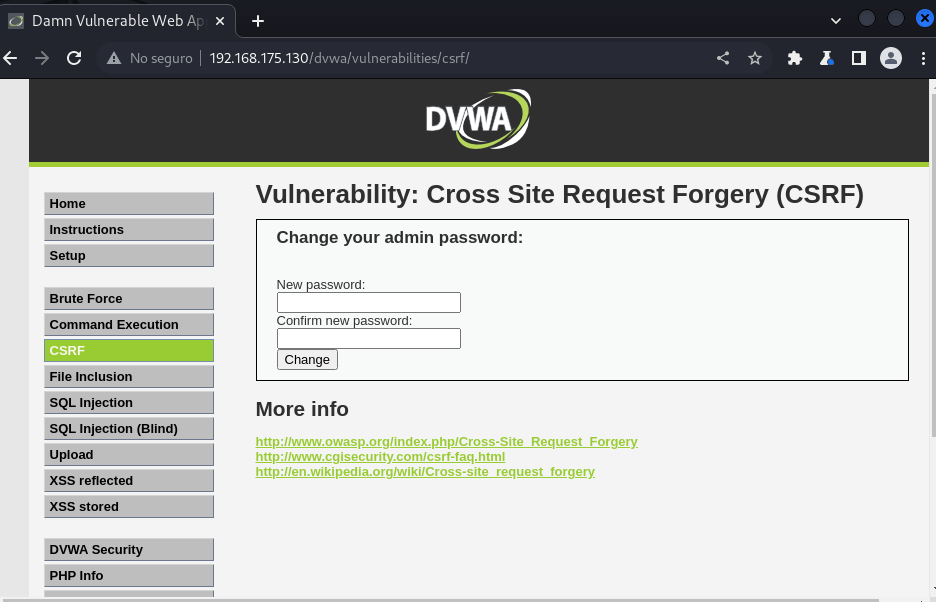

- Dentro de la aplicación, dirígete a la pestaña «DVWA Security» y escoge la opción «Low«.

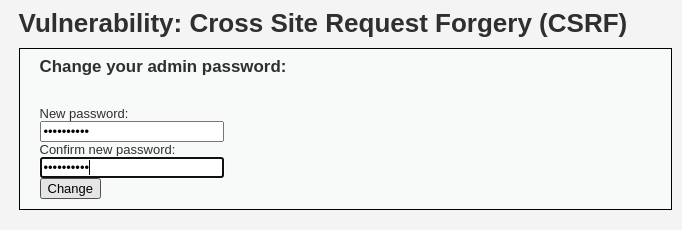

- Después, ve a la pestaña que dice «CSRF«, donde verás la siguiente página, que te permitirá cambiar la contraseña del usuario sin ingresar la contraseña anterior:

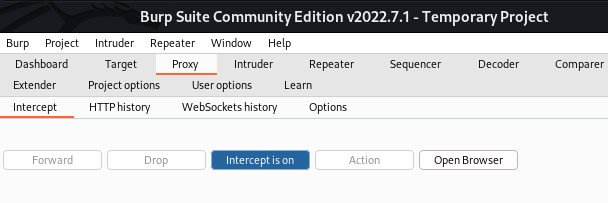

- Antes de cambiar la contraseña, regresa a la ventana de Burp Suite y activa la opción «Intercept is on» para comenzar a capturar las peticiones del navegador.

- Ahora sí, vuelve a la ventana del navegador, cambia la contraseña por el valor que desees y haz clic en el botón «Change«.

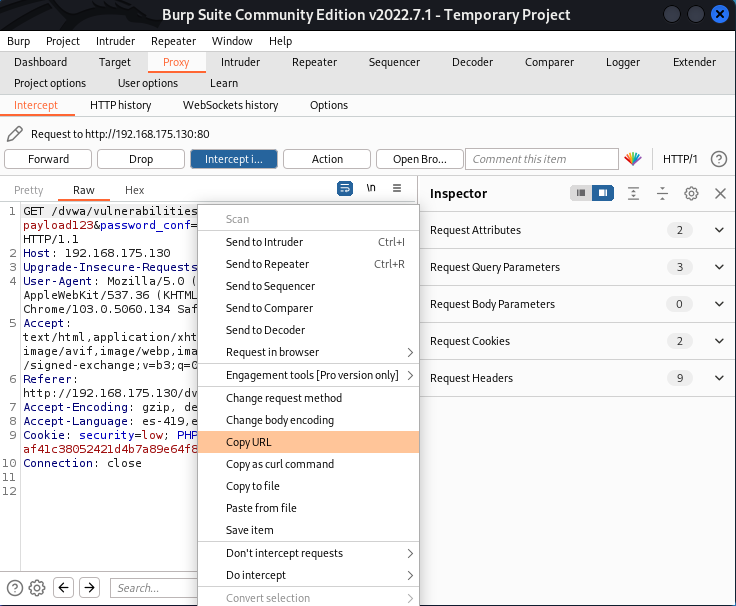

- Luego, abre nuevamente Burp Suite para ver la petición interceptada. Haz clic derecho sobre esta y elige la opción «Copy URL«:

- Al hacer esto, crearás un enlace que, al ser ejecutado, cambiará automáticamente la contraseña de la víctima por la que tú hayas definido. Dicho enlace se verá como el siguiente:

http://192.168.175.130/dvwa/vulnerabilities/csrf/?password_new=payload123&password_conf=payload123&Change=Change

¿Cómo aprender más?

Ahora sabes cómo hacer un ataque CSRF en DVWA. Si quieres aprender más técnicas de hacking web como esta, ingresa a nuestro Ciberseguridad Full Stack Bootcamp y conviértete en un especialista en tan solo 7 meses. ¡Inscríbete ahora!