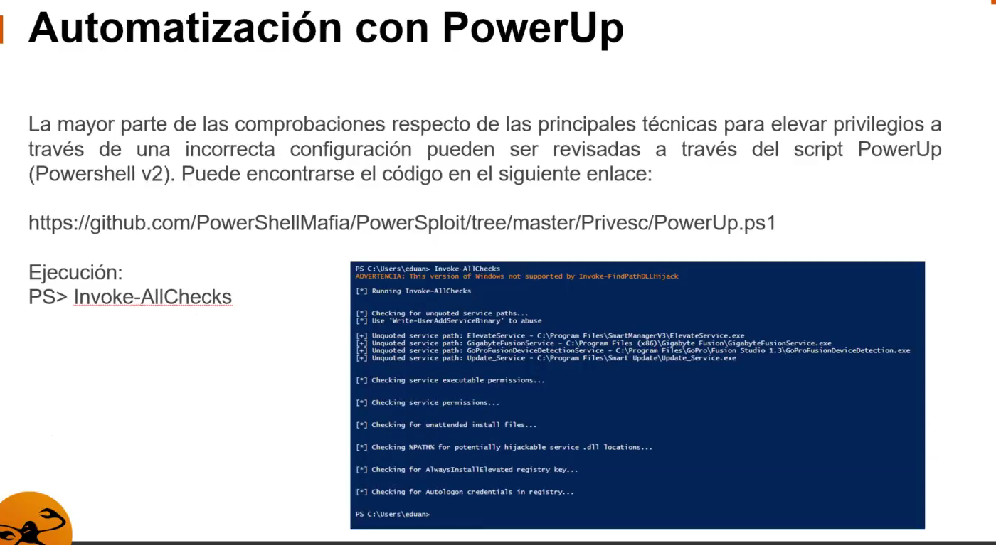

La mayor parte de las comprobaciones en cuanto a las principales técnicas para elevar privilegios a través de una incorrecta configuración pueden revisarse a través del script PowerUp (Powershell v2). Por ello, en este artículo vamos a mostrarte cómo hacer una automatización con PowerUp.

¿En qué consiste la automatización con PowerUp?

La automatización con PowerUp tiene que ver con la capacidad que tiene dicha herramienta dentro del framework de pruebas de penetración Metasploit para automatizar ciertas tareas relacionadas con la explotación de sistemas Windows.

PowerUp es un módulo de Metasploit diseñado para facilitar y agilizar la evaluación de seguridad en entornos Windows. Proporciona una serie de funciones y capacidades para ayudar en la identificación y explotación de vulnerabilidades en sistemas Windows.

Al automatizar con PowerUp, los profesionales de seguridad pueden ejecutar una serie de comandos y acciones predefinidas para buscar y explotar de manera más eficiente vulnerabilidades en un sistema Windows objetivo.

Tareas en las que se puede usar la automatización con PowerUp

Algunas de las tareas en las que se puede usar la automatización con PowerUp son:

Enumeración de configuraciones de seguridad

PowerUp ofrece funcionalidades para identificar configuraciones de seguridad débiles o inseguras en un sistema Windows en la automatización con PowerUp. Puede buscar archivos y carpetas con permisos inadecuados, servicios con configuraciones incorrectas que podrían ser aprovechados, políticas de autoridad de seguridad local débiles, configuraciones de autenticación inseguras y más. Esta enumeración ayuda a identificar posibles puntos débiles en la seguridad del sistema.

Enumeración de información privilegiada

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaEsta herramienta permite la identificación de información privilegiada en el sistema objetivo en el proceso de automatización con PowerUp. Puede buscar cuentas de usuario con privilegios elevados, grupos con permisos y privilegios especiales, configuraciones de autoridad de seguridad local y políticas de grupo que podrían proporcionar acceso no autorizado. Esta información es valiosa para comprender la estructura de privilegios y los posibles vectores de ataque.

Búsqueda de vulnerabilidades conocidas

Este programa tiene la capacidad de buscar vulnerabilidades conocidas en el sistema objetivo con la automatización con PowerUp. Puede buscar configuraciones o versiones de software que sean susceptibles a explotación, detectar servicios o aplicaciones con vulnerabilidades conocidas, como desbordamientos de búfer, y ayudar a identificar rutas de explotación potenciales. Esta función es útil para determinar las vulnerabilidades presentes en el sistema objetivo.

Explotación de vulnerabilidades

PowerUp permite la explotación de vulnerabilidades encontradas en el sistema. Puede ejecutar comandos con privilegios elevados, realizar escalada de privilegios o explotar vulnerabilidades específicas que permitan obtener un acceso mayor o elevar los privilegios en el sistema. Sin embargo, es importante tener en cuenta que el uso de estas funciones debe ser ético y estar sujeto a las políticas y regulaciones aplicables.

¿Cómo usar esta herramienta para tareas de automatización con PowerUp?

Para utilizar PowerUp en tareas de automatización, puedes seguir estos pasos:

- Descarga PowerUp.

- Prepara el entorno: PowerUp es un módulo de Metasploit, por lo que necesitarás tener Metasploit instalado en tu sistema.

- Inicia Metasploit: abre una terminal y ejecuta el comando para iniciar Metasploit. En la mayoría de los sistemas, el comando será

msfconsole. - Carga el módulo PowerUp: dentro de Metasploit, usa el comando

use post/windows/gather/enum_powerup_allpara cargar el módulo PowerUp. - Configura las opciones: puedes usar el comando

show optionspara ver las opciones disponibles y establecer los valores adecuados para tu escenario. Es especialmente importante configurar la opciónSESSIONpara indicar la sesión de Metasploit en la que se ejecutará PowerUp. - Ejecuta PowerUp: cuando hayas configurado las opciones, ejecuta el comando

runpara iniciar la ejecución de PowerUp en la sesión especificada. - Automatiza la ejecución: si deseas automatizar aún más la ejecución de PowerUp, puedes escribir un script de Metasploit utilizando el lenguaje de scripting de Metasploit, llamado Meterpreter Scripting Language (MSL).

- Analiza los resultados: PowerUp mostrará los resultados de las tareas automatizadas realizadas. Puedes capturar y analizar los resultados dentro de Metasploit o exportarlos para su posterior análisis.

¿Quieres seguir aprendiendo?

Ahora que has conocido algunas de las generalidades de los procesos de automatización con PowerUp, puedes dar el siguiente paso y seguir aprendiendo. Para formarte de manera íntegra en intensiva en todos los ámbitos de la seguridad informática y convertirte en un gran experto en pocos meses, nuestro Ciberseguridad Full Stack Bootcamp es ideal para ti. Nuestros profesores expertos te enseñarán todo lo necesario a nivel tanto teórico como práctico para impulsar tu carrera y destacar en el sector IT. ¡Entra ya para pedir información y transforma tu futuro!