La creación de malware en escenarios Red team puede variar dependiendo del objetivo y medidas de seguridad. Si bien emplear frameworks resulta sencillo, es importante revisar si estos están generando un payload que sea detectable. En este artículo, veremos el proceso de creación de macros maliciosas con Empire.

¿Qué son las macros maliciosas?

Las macros maliciosas son fragmentos de código automatizados que se utilizan en documentos, como archivos de Microsoft Office (Word, Excel, PowerPoint…), para realizar acciones no deseadas y potencialmente dañinas en un sistema informático. Las macros son secuencias de comandos que pueden automatizar tareas repetitivas dentro de los documentos. Sin embargo, los ciberdelincuentes pueden insertar macros maliciosas en documentos para aprovecharlas con fines no éticos.

Cuando un usuario abre un documento que contiene una macro maliciosa y habilita las macros, el código se ejecuta y puede realizar acciones dañinas, como la descarga y la instalación de malware, el robo de información confidencial o la activación de ransomware, entre otros. Las macros maliciosas se aprovechan de la confianza del usuario y la funcionalidad automatizada para comprometer la seguridad del sistema. Por lo tanto, es importante tener precaución al abrir archivos adjuntos o documentos desconocidos y mantener el software y las aplicaciones actualizadas para mitigar los riesgos asociados con las macros maliciosas.

Generación de macros maliciosas con Empire

Existen diferentes formas de generar estos fragmentos de código. A continuación, veremos cómo crear macros maliciosas con Empire:

Empire > usestager multi/macros

Este comando le indica a la herramienta Empire que utilice el módulo «multi/macros» para generar una macro maliciosa. El módulo «multi/macros» crea una macro personalizada que se puede insertar en un documento de Microsoft Office. La macro está diseñada para ejecutar código malicioso cuando las macros se habilitan en el documento.

Para mitigar esto, es esencial mantener actualizado el software de Microsoft Office con los últimos parches y actualizaciones de seguridad. Microsoft ha implementado medidas para detectar y bloquear macros maliciosas, por lo que contar con una versión actualizada de Office reducirá la probabilidad de que una macro maliciosa tenga éxito.

Empire > set Listener http

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaGeneralmente se utiliza «http» para especificar el protocolo de comunicación. El comando establece el Listener en la herramienta Empire para que pueda recibir las comunicaciones del sistema comprometido. El Listener actúa como un punto de contacto para que el atacante reciba los datos o comandos enviados desde el sistema objetivo.

Para detener esto, es fundamental contar con soluciones de seguridad en la red, como firewalls y sistemas de detección y prevención de intrusiones (IDS/IPS). Estas soluciones pueden monitorear y bloquear el tráfico malicioso hacia y desde sistemas comprometidos, incluyendo las comunicaciones realizadas por herramientas como Empire.

Empire > execute

Este comando es importante para crear macros maliciosas con Empire, ya que le indica a la herramienta que ejecute el proceso de generación de la macro maliciosa con la configuración previamente establecida. En este punto, la macro maliciosa se ha generado y puede insertarse en un documento de Microsoft Office.

La mejor manera de evitar que las macros maliciosas se ejecuten es deshabilitar las macros de forma predeterminada en las aplicaciones de Office. Esto se puede lograr configurando las opciones de seguridad para bloquear o solicitar confirmación antes de ejecutar cualquier macro. Además, se recomienda tener cuidado al abrir documentos adjuntos o archivos de origen desconocido y desconfiar de cualquier mensaje o advertencia que solicite habilitar macros.

¿Qué es Empire?

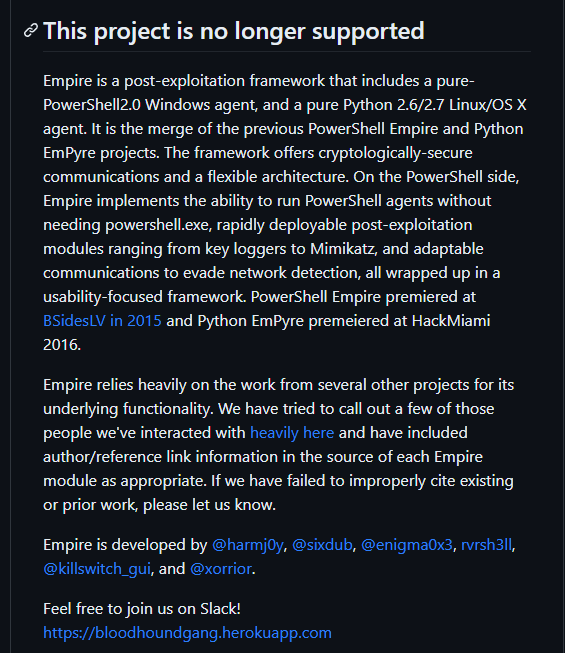

Ahora que sabes cómo generar macros maliciosas con Empire, podemos hablar un poco más de esta herramienta, que se define como un marco de postexplotación. Su objetivo principal es proporcionar una plataforma para realizar pruebas de penetración y evaluar la seguridad de sistemas informáticos. Fue desarrollado en Python y se basa en un modelo de agente-servidor.

Ofrece una amplia gama de funcionalidades, entre las que se incluyen la explotación de vulnerabilidades, el movimiento lateral dentro de una red, la ejecución remota de comandos y la recolección de información confidencial.

La arquitectura de Empire se basa en una infraestructura cliente-servidor, donde el servidor actúa como una interfaz de línea de comandos (CLI) centralizada y los agentes se desplegan en los sistemas objetivo. Los agentes se comunican con el servidor para recibir instrucciones y enviar información.

¿Quieres seguir aprendiendo?

No olvides que la información que te acabamos de dar sobre la creación de macros maliciosas con Empire tiene fines puramente educativos y debe usarse con precaución. Si te ha gustado el tema y quieres aprender más sobre ciberseguridad, accede a nuestro Ciberseguridad Full Stack Bootcamp para convertirte en todo un profesional de este mundillo. Con esta formación íntegra de alta intensidad, nuestros profesores expertos te enseñarán a nivel teórico y práctico para impulsar tu carrera en pocos meses. ¡Pide ya mismo más información y da el paso que transformará tu vida!