Sin duda alguna, una de las formas más rápidas de identificar y explorar vulnerabilidades en el sistema al que se ha accedido en un ejercicio Red Team es a través de la búsqueda de posibles vulnerabilidades que afecten al kernel o software instalado. Para ello, se puede hacer uso de diferentes herramientas. En este post, te mostraremos cuáles son algunas de esas herramientas que te servirán para explorar vulnerabilidades en el sistema.

¿En qué consiste explorar vulnerabilidades en el sistema?

El proceso de explorar vulnerabilidades en el sistema accedido mediante un ejercicio de intrusión implica buscar y aprovechar debilidades o fallos de seguridad en ese sistema específico. Estos ejercicios de intrusión, también conocidos como pruebas de penetración o penetration testing, se llevan a cabo con el objetivo de evaluar la seguridad del sistema e identificar posibles puntos débiles que puedan ser explotados por actores malintencionados.

Herramientas para explorar vulnerabilidades en el sistema

Algunas de las herramientas que podemos usar para explorar vulnerabilidades en el sistema son:

Windows Exploit Suggester (Next Gen.)

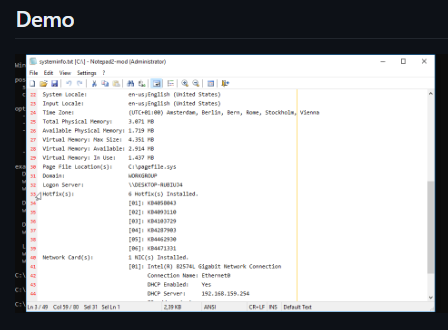

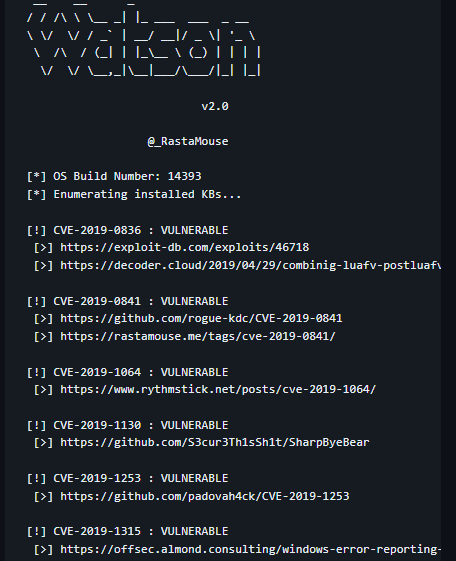

Windows Exploit Suggester es una herramienta diseñada para explorar vulnerabilidades en el sistema Windows y sugerir exploits (ataques o técnicas para aprovechar esas vulnerabilidades). La herramienta analiza el sistema operativo Windows y la información de los parches instalados y, a continuación, compara esa información con una base de datos de vulnerabilidades conocidas.

Al detectar las versiones del sistema operativo y los parches instalados, Windows Exploit Suggester puede proporcionar una lista de posibles exploits que podrían aplicarse en el sistema. Esto ayuda a los profesionales de seguridad a identificar áreas de riesgo y tomar medidas para mitigar las vulnerabilidades antes de que puedan ser aprovechadas por atacantes maliciosos.

Es importante destacar que Windows Exploit Suggester es una herramienta de análisis y sugiere posibles exploits, pero no realiza explotaciones en sí misma. Su objetivo principal es ayudar en la identificación y la mitigación proactiva de vulnerabilidades en sistemas Windows.

Watson

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaWatson es una herramienta escrita en PowerShell para realizar pruebas de seguridad en entornos de dominio de Windows y para explorar vulnerabilidades en el sistema.

Algunas de las características y funcionalidades de Watson son:

- Enumeración de información del dominio: Watson puede recopilar información sobre usuarios, grupos, políticas de contraseñas, permisos de archivos y otras configuraciones relevantes en un entorno de dominio de Windows.

- Enumeración de servidores y estaciones de trabajo: la herramienta puede escanear y enumerar los servidores y estaciones de trabajo presentes en un dominio de Windows.

- Enumeración de servicios: Watson puede detectar y enumerar los servicios que se ejecutan en los sistemas del dominio.

- Enumeración de contraseñas débiles: la herramienta puede ayudar a identificar contraseñas débiles o inseguras configuradas en las cuentas de usuario.

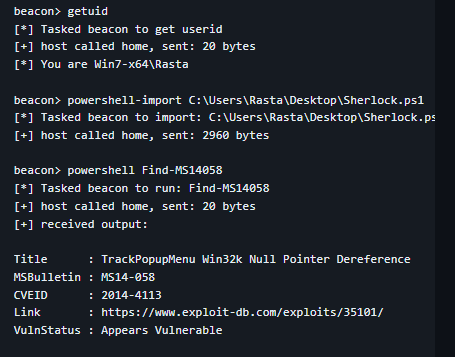

Sherlock script (Powershell)

Sherlock script es una herramienta de código abierto desarrollada en Python que se utiliza para buscar perfiles de redes sociales en línea y explorar vulnerabilidades en el sistema.

El objetivo principal de Sherlock script es ayudar a los investigadores de seguridad, profesionales de la información y cualquier persona interesada en encontrar perfiles de redes sociales asociados a un nombre de usuario en particular. La herramienta busca en varios sitios web y plataformas de redes sociales para encontrar coincidencias y proporcionar enlaces a los perfiles encontrados.

Sherlock script utiliza técnicas de scraping web y aprovecha las API y la estructura de los sitios web de redes sociales para extraer información y encontrar perfiles relacionados. Esto le permite a los usuarios buscar y recopilar información sobre una persona en función de su presencia en las redes sociales.

Algunas de las plataformas de redes sociales y servicios en línea que Sherlock script puede investigar son GitHub, Twitter, Instagram, Facebook, LinkedIn y TikTok, entre muchos otros. La herramienta realiza búsquedas basadas en el nombre de usuario proporcionado y presenta los resultados encontrados en forma de enlaces a los perfiles correspondientes.

Ahora que conoces estas 3 grandes herramientas para explorar vulnerabilidades en el sistema, puedes dar un paso más allá en tu proceso de aprendizaje. Para aprender a acceder a sistemas de manera segura y convertirte en todo un profesional de la seguridad informática, nuestro Ciberseguridad Full Stack Bootcamp es perfecto para ti. Con esta formación de alta intensidad, nuestros profesores, con un amplio recorrido en el sector IT, te enseñarán todo lo necesario a nivel tanto teórico como práctico para impulsar tu carrera en cuestión de meses. ¡Entra ahora para solicitar información y da el paso que te cambiará la vida!