En un post anterior vimos a grandes rasgos cómo funcionaba Kape para el análisis forense. Ahora, en esta artículo, veremos cómo extraer información con Kape usando el Use target, otra de las funcionalidades que incluye esta herramienta.

¿Cómo funciona Kape?

Kape es un conjunto de herramientas de análisis forense digital de código abierto utilizado para adquirir, analizar y presentar pruebas digitales en una investigación forense.

Kape es un acrónimo de Kape Artifact Parser and Extractor, que significa Extractor y Analizador de Artefactos Kape. Fue desarrollado por Eric Zimmerman, un reconocido experto en análisis forense digital y autor de otras herramientas de análisis forense como Autopsy, Registry Explorer y Shellbag Explorer, entre otros.

Las herramientas de Kape están diseñadas para automatizar el proceso de adquisición y análisis de datos digitales, lo que le permite a los investigadores forenses analizar grandes cantidades de datos de manera eficiente y efectiva.

Extraer información con Kape

Podemos extraer información con Kape, es decir, tenemos la opción de decir de dónde queremos sacar las cosas, los datos que requerimos para nuestros distintos análisis forenses.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

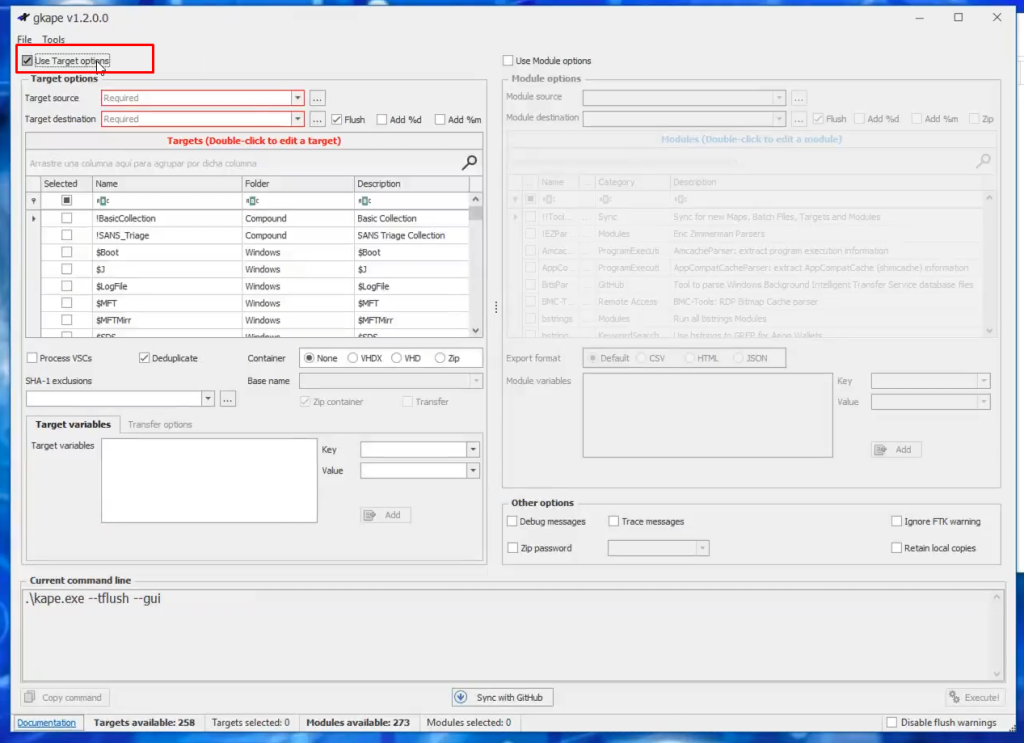

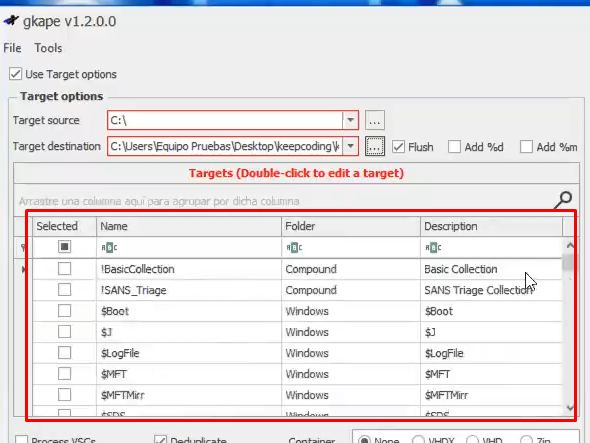

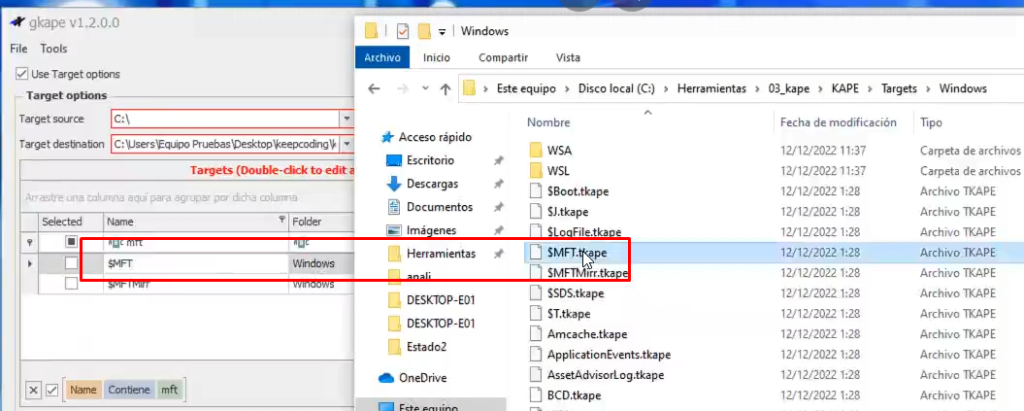

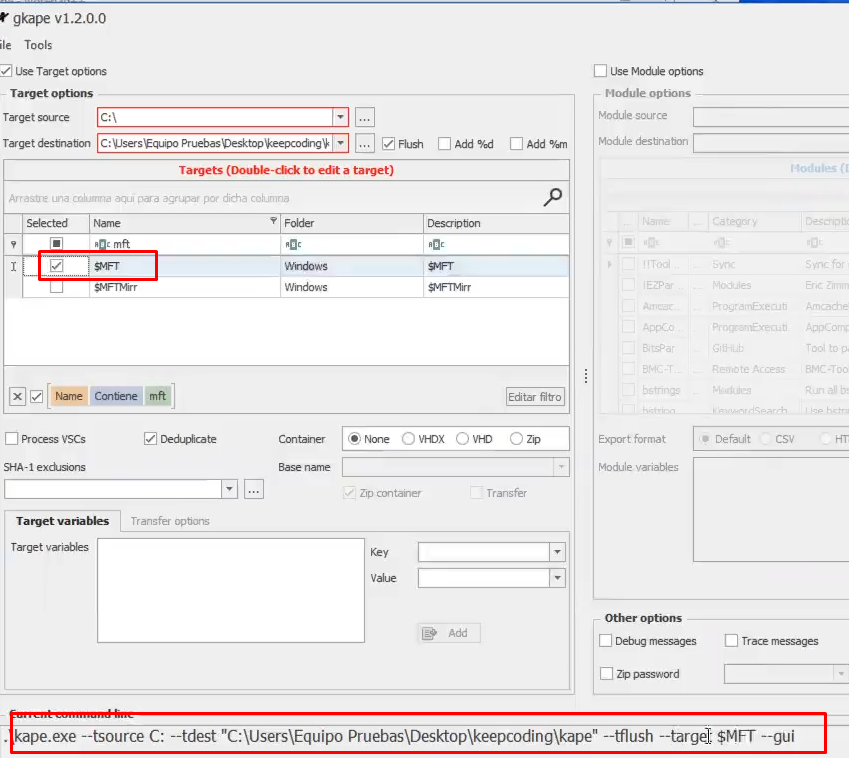

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaPara extraer información con Kape, lo que hacemos es seleccionar los tres puntos que aparecen en el textbox de target source y seleccionamos el disco donde se nos ha montado la evidencia.

En los tres puntos al lado del textbox de target destination podemos poner la ruta donde queremos que se guarde la nueva evidencia, los datos que Kape va a extraer.

Si fuésemos a hacer este procedimiento sobre un equipo que esté corriendo, montaríamos y enviaríamos la máquina a donde estén los datos. En este caso lo haremos con nuestra propia máquina, así que seleccionamos la unidad C para sacar los datos que necesitemos.

En la siguiente sección, para seguir nuestro proceso de extraer información con Kape, seleccionamos todos los módulos que queremos extraer:

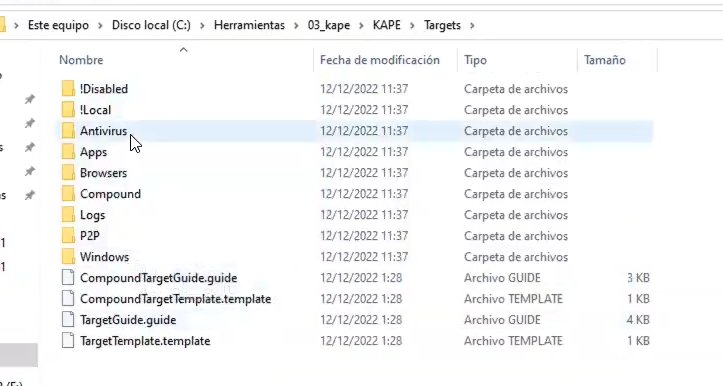

Todos los módulos están predefinidos dentro de la carpeta Kape, en targets:

Vemos que cada fichero dentro de las carpetas se define con la extensión .tkape.

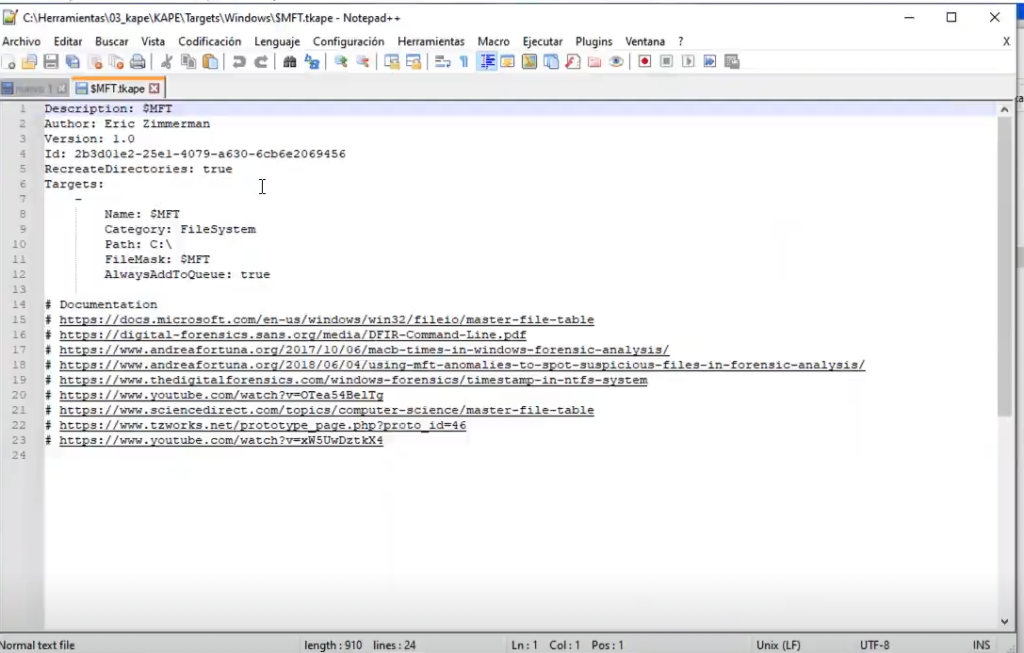

Si abrimos cualquier archivo de estos, por ejemplo, la MFT, veríamos un fichero como el siguiente:

Este target o módulo corresponde al fichero que se llama MFT.tkape:

Si lo editamos con el Notepad++, tendremos aquí la configuración que Eric Zimmerman (creador de Kape) desarrolló e incluyó en el programa para que se interprete:

Vemos que tenemos una serie de datos y un identificador, entre otra información:

Lo importante que tenemos que ver aquí es el nombre del target, que se llama MFT:

También es importante la categorización que le damos es de FileSystem, es decir, un sistema de ficheros. Asimismo, tenemos la ruta donde se encuentra el fichero, en este caso es en la unidad C.

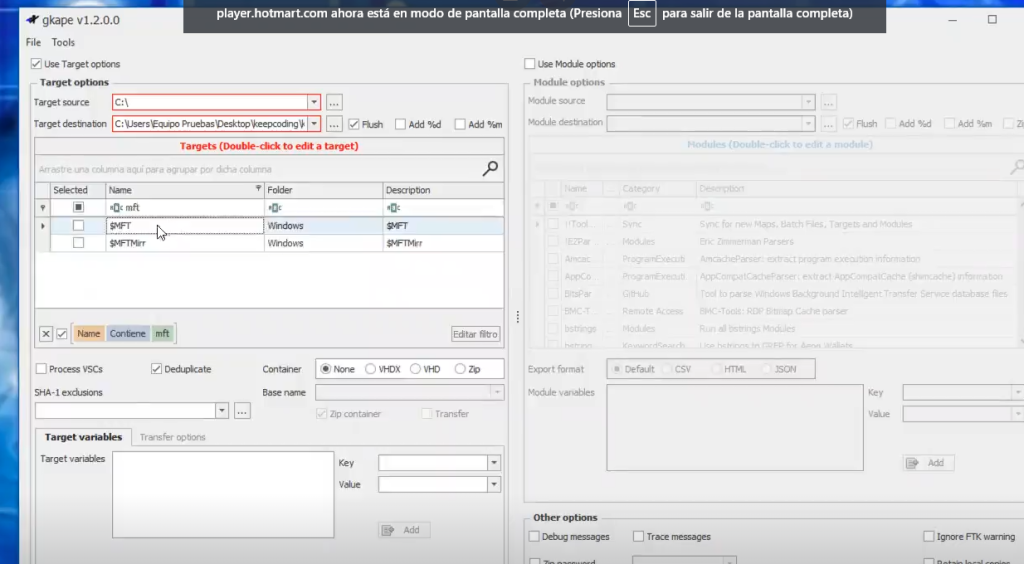

Si marcamos esta opción para extraer información en Kape, vemos lo siguiente:

El MFT también se ha agregado al comando, que se puede observar en el final de la pantalla. Entonces, lo que le dijimos a Kape fue que nos sacara el fichero MFT que está en la ruta C.

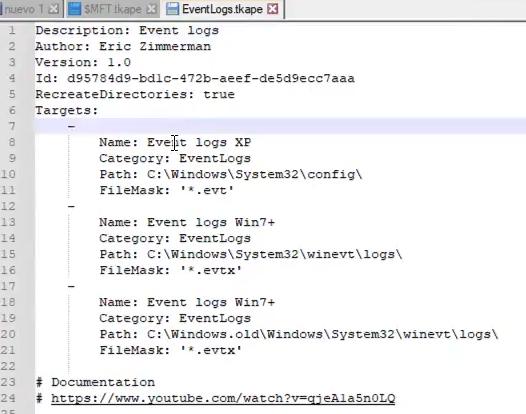

Por ejemplo, para los eventos de sistema, para el fichero de EventLogs, si lo marcamos, iría al fichero denominado EventLogs y le decimos que tome todos los ficheros que acaben en evtx de la carpeta C:\Windows\System32\winevt\logs.

Con esto, lo que tenemos son definiciones para ciertos artefactos en el proceso de extraer información con Kape.

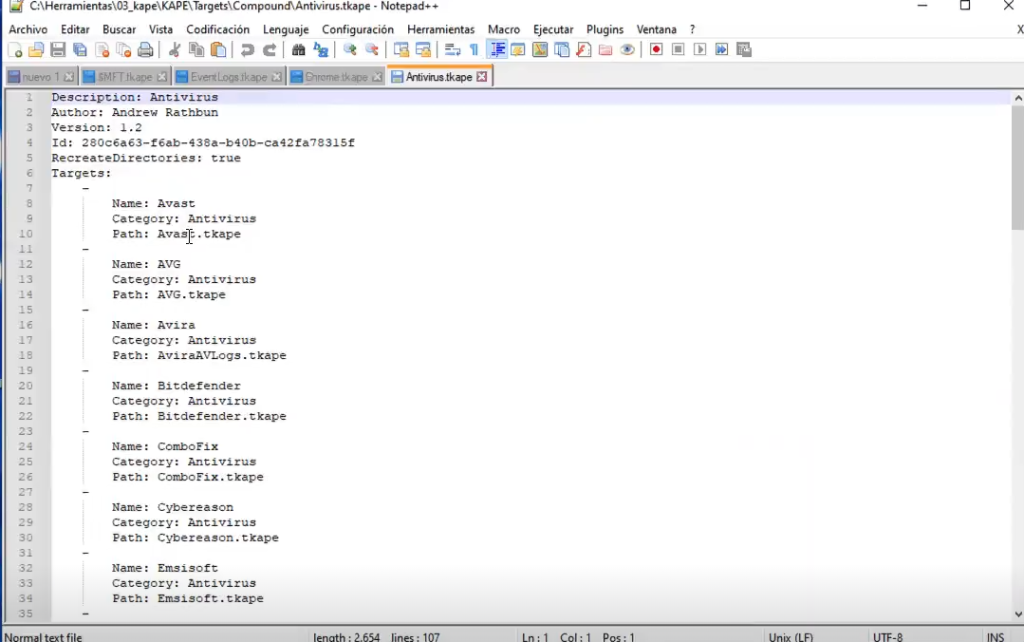

En el proceso de extraer información con Kape, podemos extraer toda una carpeta o bien extraer ficheros aparte. Si escogiéramos el fichero que dice Antivirus, nos mostraría lo siguiente:

Este nos va a llamar a otro fichero tkape. Aquí no se definen las rutas que se quieren sacar, sino que estamos diciendo que, cuando se ejecute el archivo antivirus.tkape, cuando lo marcamos, lo que hace es entrar al fichero Avast y, como no tiene una definición de qué quiere sacar, lo que hace es buscar en todo su árbol de directorios dónde está Avast.tkape.

¿Cómo aprender más?

Ya hemos visto cómo podemos extraer información con Kape. Si quieres seguir aprendiendo para ser un gran profesional en áreas de ciberseguridad e informática forense, en KeepCoding tenemos la formación intensiva perfecta para ti. Accede a nuestro Ciberseguridad Full Stack Bootcamp y descubre cómo puedes convertirte en un especialista en muy pocos meses con la guía de profesores expertos en el sector. ¡Solicita más información ahora mismo y transforma tu futuro!