En un artículo pasado hemos dicho que un incidente informático es cualquier suceso que afecte a la confidencialidad, la integridad o la disponibilidad de los activos de información de la empresa. Por ejemplo, aquí entran el acceso o intento de acceso a los sistemas, así como el uso, la divulgación, la modificación o la destrucción no autorizada de información.

En este post veremos las 5 fases de un incidente informático para que conozcas más a fondo este importante término en el mundo de la ciberseguridad.

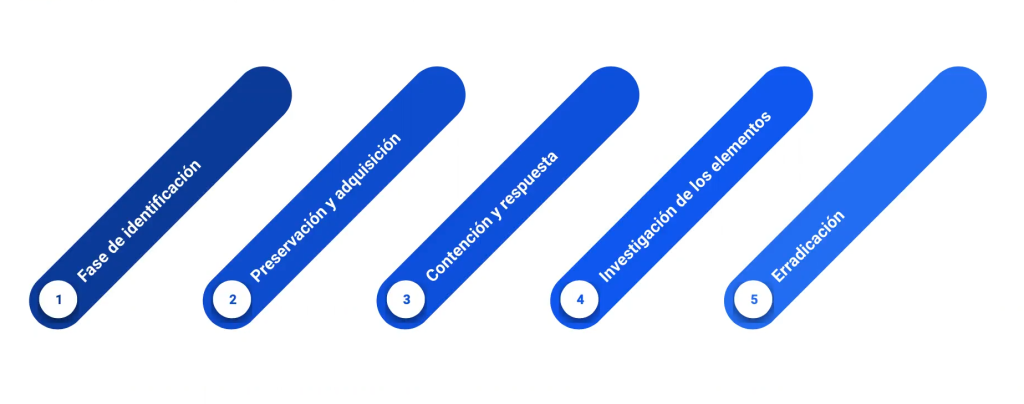

Fases de un incidente informático

Cuando tenemos problemas, existen diferentes fases de un incidente informático que debemos tener en cuenta, como son:

- Fase de identificación.

- Fase de preservación y adquisición.

- Fase de contención y respuesta.

- Fase de investigación de los elementos.

- Fase de erradicación.

Fase de identificación

Es cuando, por ejemplo, nos llama el usuario histérico diciendo que la pantalla de su equipo se ha puesto en negro o cualquier otra situación que pueda estar sucediendo con el equipo. Este es el momento en el que hay que identificar qué es lo que está pasando, si en efecto es un incidente que deba ser solucionado o son cuestiones ajenas a la naturaleza del servicio técnico.

Aquí hay una tarea bastante importante por parte de los equipos de seguridad de las empresas, que es generar conciencia y enseñar a los de soporte la manera más efectiva de identificar cuándo sí es algún daño que requiera nuestra atención y cuándo no (por ejemplo, un ratón desconectado o una pantalla sin fuente de alimentación).

Entre las fases de un incidente informático, esta fase es una de las que más trabajo puede ahorrar, porque esto nos permite determinar con qué tipo de usuario estamos tratando, es decir, si es con uno completamente inexperto o si es con alguien que ya tiene más experiencia en este campo y podemos darle otro tipo de instrucciones que a los usuarios novatos. El CAU (Centro de Atención al Usuario), cuantos más conocimientos tenga sobre el tema, mejor va a terminar lo que pasa con un equipo o un sistema.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaHay diferentes niveles de CAU, en función de los sistemas de ticketing que tengan las organizaciones. Hay organizaciones que tienen CAU de niveles I, II y III, mientras que hay otras que solo tienen un nivel. Dependiendo de las peticiones que haga el usuario, se va derivando de un soporte a otro para buscar soluciones más óptimas y personalizadas.

Fase de preservación y adquisición

La segunda de las fases de un incidente informático es la de preservación y adquisición.

Una vez sabemos que hay un usuario que tiene un incidente, se procede a recoger las muestras que ha preservado la evidencia, hacemos una copia completa del disco o nos llevamos el mayor número posible de artefactos y elementos del entorno para analizar.

Fase de contención y respuesta

Una vez tengamos la copia para analizar lista, inmediatamente entramos, entre las fases de un incidente informático, en la fase de contención y respuesta.

Ya sea que tenemos un insider o un intruder o que nos están sacando datos desde fuera, este es el momento en el que se debe contener el ataque. Uno de los trabajos más comunes que se hace en esta fase es bloquear todas las IP; aquí bloqueamos por lista blanca, es decir, en vez de bloquear las malas, lo que haremos es permitir las buenas.

Fase de investigación de los elementos

Esta es una de las fases de un incidente informático en la que, una vez recopilados los elementos en la fase de contención y respuesta, se empiezan a investigar las posibles causas o, al menos, a generar hipótesis.

Sabemos cómo sucedió el incidente, sabemos lo que ha pasado en un primer vistazo y ahora será necesario analizar las pérdidas y fisuras en la seguridad.

Fase de erradicación

En la erradicación se deciden los pasos a seguir, cómo continuamos trabajando con nuestro sistema, si se cierran plataformas, si se cambia de antivirus…

Ya hemos visto las diferentes fases de un incidente informático. Si quieres formarte para ser un gran profesional y detectar o corregir este tipo de ataques, en KeepCoding tenemos el mejor curso intensivo para ti. Accede a nuestro Bootcamp Ciberseguridad y descubre cómo puedes convertirte en un especialista en tan solo 7 meses con la guía de profesores expertos y una gran variedad de conocimientos teóricos y prácticos. ¡Inscríbete ahora y cambia tu futuro!