¿Sabes qué es la metodología CARVER y cómo se utiliza para la definición de hitos durante los ejercicios de Red Team en ciberseguridad? La metodología CARVER, también conocida como CARVER + Shock, es un enfoque empleado en el ámbito de la evaluación de vulnerabilidades y la gestión de riesgos. Se usa principalmente en el campo de la seguridad y el antiterrorismo para identificar y evaluar objetivos potenciales y determinar su valor relativo en términos de atractivo para los atacantes.

¿Qué encontrarás en este post?

Toggle¿Qué son los hitos en la metodología CARVER?

Normalmente, en el inicio de cada ejercicio, se fijan los principales hitos a partir de la criticidad de los mismos y el impacto para la organización. Esto se puede realizar de forma manual y sin un estudio previo exhaustivo o mediante alguna metodología, como la metodología CARVER, utilizada en ciertos ámbitos gubernamentales.

En la metodología CARVER, los hitos se refieren a los objetivos específicos que un adversario o una amenaza podría tener en mente al evaluar la criticidad y la vulnerabilidad de un objetivo. En lugar de referirse a los logros o puntos de referencia en el progreso de un proyecto, en el contexto de la metodología CARVER los hitos se centran en identificar los elementos valiosos o significativos que podrían ser atacados o explotados por una amenaza.

El enfoque de la metodología CARVER busca evaluar los distintos aspectos de un objetivo. Dentro de estos aspectos, los hitos representan los elementos específicos que una amenaza podría considerar valiosos o importantes.

Por ejemplo, en la metodología CARVER de un sistema de infraestructura crítica, como una central eléctrica, los hitos podrían incluir la subestación principal, los generadores de energía, los sistemas de control y los puntos de distribución clave.

¿Qué significa el acrónimo CARVER?

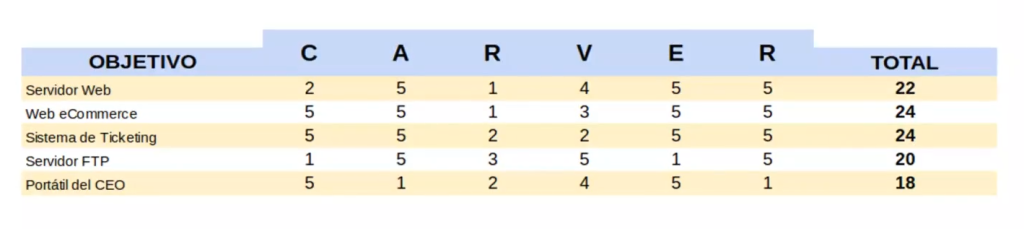

El acrónimo de la metodología CARVER viene de criticidad, accesibilidad, recuperación, vulnerabilidad, efecto/impacto y reconocible. Permite establecer la puntuación de los principales activos: cuanto más alta, mayor impacto. Veamos:

- C (Criticality): la criticidad determina la importancia del objetivo en el logro de un objetivo estratégico o táctico. Se evalúa la contribución del objetivo a la misión general y su valor.

- A (Accessibility): la accesibilidad mide la facilidad con la que un objetivo puede ser alcanzado por una amenaza. Se considera la ubicación, la seguridad, la protección y otros factores que podrían influir en la capacidad de una amenaza para alcanzar el objetivo.

- R (Recuperability): la recuperabilidad evalúa la capacidad del objetivo para recuperarse después de un ataque exitoso. Esto incluye la resistencia, la redundancia y la capacidad de respuesta del objetivo.

- V (Vulnerability): la vulnerabilidad indica las debilidades o fallos que una amenaza puede explotar. Se evalúan la seguridad física, la protección, los sistemas de detección y otros factores que podrían permitir un ataque exitoso.

- E (Effect): el efecto mide las consecuencias o el impacto de un ataque exitoso en el objetivo. Esto incluye daños físicos, pérdida de vidas, interrupción de servicios o impacto económico, entre otros.

- R (Recognizability): el factor de ser reconocible se refiere a la capacidad de una amenaza para identificar un objetivo valioso. Evalúa si el objetivo es fácilmente reconocible y distinguible de otros objetivos similares.

Definición de hitos en la metodología CARVER

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaLos hitos de cada ejercicio varían en función del tipo de entidad y del nivel de acceso conseguido, aunque habitualmente existen algunos genéricos, como:

- Acceso a información sensible de clientes y la entidad: esto incluye planes de negocio o información estratégica, financiera, RRHH, departamento de sistemas, información de empleados, etc.

- Acceso a la infraestructura interna: lo cual incluye dominios internos, Microsoft y Unix.

Asimismo, dependiendo del tipo de organización, se pueden dar otros hitos específicos, como:

- Acceso a infraestructura de sucursales.

- Acceso y dispensación de efectivo en cajeros.

- Acceso a entorno SWIFT.

- Acceso a sistemas transaccionales.

- Acceso a infraestructura industrial.

- Acceso a sistemas confidenciales.

- Acceso a sistemas de salto entre entidades/países.

¿Cómo seguir aprendiendo?

Ya hemos visto qué es y cómo funciona la metodología CARVER. Si quieres seguir formándote para convertirte en un gran profesional de la seguridad informática, no te pierdas nuestro Ciberseguridad Full Stack Bootcamp. Se trata de una formación intensiva e íntegra de gran calidad, en la que te instruirás a nivel teórico y práctico con la guía de profesores expertos en el sector. ¿Te gustaría destacar en el mercado laboral tecnológico y encontrar tu trabajo soñado? ¡Solicita ya mismo más información y da el paso que cambiará tu futuro!