El modelo Combinator en un ciberataque es un enfoque utilizado para realizar ataques de fuerza bruta optimizados. En lugar de probar todas las posibles combinaciones de contraseñas de forma secuencial, el modelo Combinator en un ciberataque se basa en la generación y prueba de combinaciones específicas que es más probable que se utilicen como contraseñas.

¿En qué consiste el modelo Combinator en un ciberataque?

Este enfoque se basa en el hecho de que muchas personas tienden a utilizar contraseñas predecibles o basadas en patrones comunes, como variaciones de palabras comunes, nombres de personas, fechas de nacimiento o secuencias numéricas, entre otros. En lugar de probar todas las combinaciones posibles, el modelo Combinator en un ciberataque utiliza listas de palabras y patrones comunes para generar combinaciones y probarlas contra los hashes de contraseñas.

Este tipo de ataque suele ser más eficiente que un ataque de fuerza bruta convencional, ya que se enfoca en las combinaciones más probables en lugar de probar todas las posibles combinaciones. Sin embargo, sigue siendo esencial tener contraseñas seguras y únicas para evitar este tipo de ataques.

Es importante tener en cuenta que el éxito de un modelo Combinator en un ciberataque depende de la calidad de las listas de palabras y patrones utilizados, así como de la complejidad de las contraseñas objetivo. Si una contraseña es lo suficientemente única y compleja, es menos probable que sea descubierta mediante este tipo de ataque.

¿Cómo funciona el modelo Combinator en un ciberataque?

El modelo Combinator en un ciberataque funciona mediante la generación y prueba de combinaciones específicas de contraseñas que los usuarios tienen más probabilidades de utilizar. A continuación, te explicamos los pasos principales que definen cómo funciona este tipo de ataque:

Recopilación de información

El atacante puede recopilar información sobre el objetivo, como nombres, fechas de nacimiento, direcciones de correo electrónico o perfiles en redes sociales, entre otros. Esta información puede utilizarse para generar combinaciones de contraseñas más específicas y personalizadas.

Creación de listas de palabras y patrones comunes

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaEl atacante utiliza herramientas y técnicas para crear listas de palabras y patrones comunes que es probable que las personas utilicen en sus contraseñas. Estas listas pueden incluir palabras del diccionario, nombres populares, términos relacionados con el objetivo o secuencias numéricas, entre otros.

Generación de combinaciones

Utilizando las listas de palabras y patrones comunes, el atacante genera combinaciones específicas de contraseñas. Por ejemplo, puede combinar una palabra de la lista con una secuencia numérica o utilizar una variación de una palabra conocida, como reemplazar las letras ‘o’ por el número ‘0’.

Prueba de combinaciones

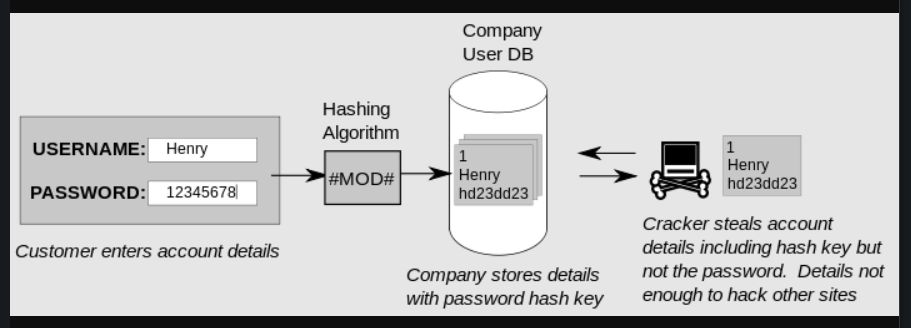

Con las combinaciones generadas, el atacante procede a probarlas contra los hashes de contraseñas. Un hash es una representación criptográfica irreversible de una contraseña almacenada en una base de datos. El atacante compara el hash generado a partir de cada combinación con los hashes almacenados para ver si hay coincidencias.

Éxito o iteración

Si se encuentra una coincidencia entre el hash generado y uno de los hashes almacenados, el atacante ha descubierto la contraseña original. En caso contrario, puede continuar generando y probando combinaciones hasta encontrar una coincidencia o hasta agotar las posibles combinaciones.

¿Cómo se lleva a cabo el modelo Combinator en un ciberataque?

El modelo Combinator en un ciberataque se realiza en varias etapas, en las que se usan herramientas y técnicas específicas. Veamos:

- Recopilación de hashes: estos hashes son representaciones criptográficas de contraseñas en forma de cadenas de caracteres aparentemente aleatorias.

- Generación de combinaciones: gracias al uso listas de palabras, patrones comunes y reglas específicas, el atacante genera combinaciones de contraseñas posibles.

- Hashing y comparación: para cada combinación generada, el atacante aplica una función de hash al intento de contraseña y compara el resultado con los hashes recopilados. Si hay una coincidencia, el intento de contraseña coincide con una de las contraseñas originales.

- Éxito o iteración.

Como ves, la ciberseguridad es un campo muy amplio y abarca infinidad de temáticas. Entre ellas se incluye la seguridad de los sistemas de información que utilizas y que debes proteger. Si quieres seguir aprendiendo para evitar ser víctima de ataques cibernéticos malintencionados que puedan afectar a tu sistema y dañar o robar toda tu información, inscríbete en nuestro Bootcamp en Ciberseguridad. Con esta formación intensiva y la guía de nuestros profesores expertos, aprenderás todo lo necesario tanto a nivel teórico y práctico para impulsar tu carrera IT en pocos meses. ¡Accede ahora para pedir más información y anímate a transformar tu vida!