La obtención de hashes o credenciales en un sistema Windows puede hacerse de múltiples formas, entre las que destaca la forma local. Para cualquier situación, es necesario contar con privilegios de administrador local (que no sea administrador de dominio). Las dos técnicas para la obtención de hashes de usuarios locales son:

- Copiado manual de SAM y SYSTEM para su posterior unificación con:

- C:\> reg save HKLM\sam SAM

- C:\> reg save HKLM\system SYSTEM

- $ impacket-secretsdump -sam sam.save -system system.save LOCAL

- Extracción mediante Powershell e Invoke-PowerDump:

¿Qué son SAM y NTDS.dit?

SAM y NTDS.dit son dos archivos utilizados en sistemas operativos Windows para almacenar información relacionada con las cuentas de usuario y autenticación.

SAM (Security Accounts Manager)

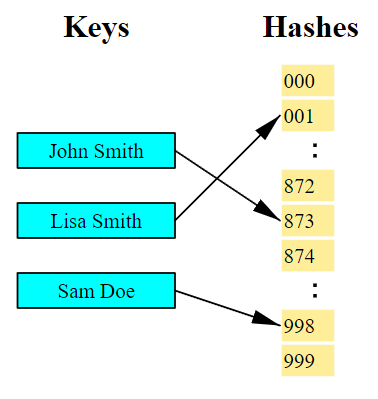

El archivo SAM es un componente esencial en los sistemas Windows. Contiene la base de datos de cuentas de usuario locales y grupos de seguridad en un sistema Windows. Esta base de datos almacena información como los nombres de usuario, contraseñas en forma de hash (como el hash NTLM o NetNTLMv2), políticas de seguridad y otros datos relacionados con la autenticación local en el sistema operativo.

El archivo SAM se encuentra en la ruta %SystemRoot%\System32\config\SAM y es accesible solo para el sistema operativo mediante el servicio SAM. La seguridad del archivo SAM es crucial, ya que un acceso no autorizado a este archivo podría permitir que un atacante obtuviera información confidencial de cuentas de usuario y, de ese modo, podría comprometer la seguridad del sistema.

NTDS.dit (NT Directory Services Database)

NTDS.dit es el archivo de base de datos principal utilizado por el servicio Active Directory en los sistemas operativos Windows Server. Almacena información relacionada con los objetos de Active Directory, incluidos usuarios, grupos, equipos y otros objetos de directorio. El archivo NTDS.dit contiene datos como los nombres de los objetos, atributos asociados, relaciones entre objetos y configuración del dominio.

El archivo NTDS.dit se encuentra en la ruta %SystemRoot%\NTDS\NTDS.dit en los controladores de dominio de Windows Server. Esta base de datos es esencial para el funcionamiento de Active Directory y es responsable de proporcionar servicios de autenticación, autorización y administración centralizada de recursos en un entorno de red.

Obtención de hashes en SAM/NTDS.dit

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaLa obtención de hashes de contraseñas almacenados en los archivos SAM y NTDS.dit es una técnica utilizada en el campo de la seguridad informática para fines legítimos, como auditorías de seguridad y pruebas de penetración, o con fines maliciosos por parte de atacantes. Es importante tener en cuenta que el acceso no autorizado a estos archivos o el uso indebido de esta información es ilegal y éticamente incorrecto sin el consentimiento adecuado.

Aquí hay algunas técnicas comunes utilizadas para la obtención de hashes de contraseñas de los archivos SAM y NTDS.dit:

- Volcado de memoria: esta técnica implica extraer la memoria de un sistema en ejecución, donde los hashes de contraseñas pueden estar temporalmente almacenados en la memoria. Luego, se utilizan herramientas específicas para analizar el volcado de memoria y hacer la obtención de hashes.

- Ataques físicos: los atacantes pueden tratar de obtener acceso físico a los archivos SAM o NTDS.dit en el disco duro de un sistema. Esto puede implicar técnicas como la extracción del disco duro y su análisis en un entorno controlado.

- Ataques de fuerza bruta: los atacantes pueden utilizar herramientas de fuerza bruta para adivinar las contraseñas a partir de los hashes almacenados. Esto implica probar todas las posibles combinaciones de contraseñas hasta encontrar una coincidencia con el hash de la obtención de hashes.

- Ataques de diccionario: en lugar de probar todas las combinaciones posibles, los atacantes pueden utilizar diccionarios de contraseñas predefinidos o generados automáticamente para probar una lista de contraseñas comunes o palabras comúnmente utilizadas.

- Ataques de tablas arcoíris: las tablas arcoíris son tablas precomputadas que contienen una gran cantidad de hashes y contraseñas correspondientes. Los atacantes pueden comparar la obtención de hashes extraídos de los archivos SAM o NTDS.dit con la obtención de hashes en las tablas arcoíris para encontrar coincidencias y revelar las contraseñas originales.

¿Quieres seguir aprendiendo?

Ahora que conoces qué es la obtención de hashes y cómo puedes hacerla con SAM/NTDS.dit, es el momento de dar un paso más en tu proceso de aprendizaje. Para aprender a acceder a sistemas de manera segura y convertirte en todo un profesional de la seguridad informática, nuestro Ciberseguridad Full Stack Bootcamp es perfecto para ti. Con esta formación de alta intensidad, nuestros profesores, con un amplio recorrido en el mundillo IT, te enseñarán todo lo necesario a nivel de teoría y práctica para impulsar tu carrera laboral en cuestión de meses. ¡Entra ahora para solicitar información y da el paso que te cambiará la vida!