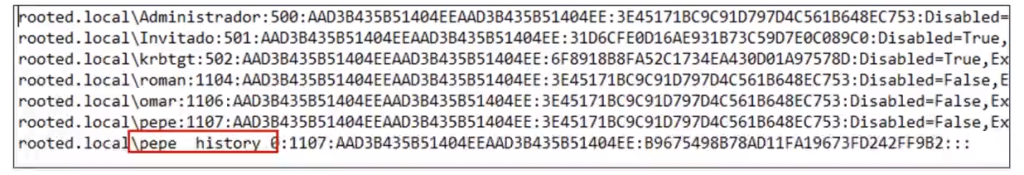

Es habitual en los dominios Windows que haya que cambiar la contraseña de forma periódica por seguridad. Esto hace que muchos usuarios utilicen la misma contraseña, pero vayan incrementando en ella un valor numérico. Es posible llevar a cabo la obtención de historial de hashes o de contraseñas con la herramienta NtdsAudit, la cual veremos a continuación. Esta herramienta también obtiene una serie de estadísticas acerca de las cuentas del dominio. Veamos un ejemplo de uso:

#Obtención de historial de hashes

C:\> NtdsAudit.exe ntds.dit --history-hashes -s SYSTEM -p hashes_history.txt

¿Cómo se lleva a cabo la obtención de historial de hashes?

La obtención de historial de hashes es una técnica utilizada para obtener acceso no autorizado a sistemas o cuentas sin necesidad de conocer la contraseña original. Esta técnica se basa en el uso de hashes de contraseñas previamente obtenidos para autenticarse en un sistema objetivo.

Cuando un usuario inicia sesión en un sistema, la contraseña se convierte en un hash que utiliza un algoritmo de función hash. En lugar de intentar descifrar o conocer la contraseña original, los atacantes pueden aprovechar el historial de hashes utilizando el hash de la contraseña ya conocido para autenticarse en otro sistema sin conocer la contraseña real.

El proceso de uso y obtención de historial de hashes generalmente implica los siguientes pasos:

- Obtención del hash. El atacante obtiene el hash de la contraseña de un usuario legítimo, generalmente a través de técnicas como la extracción de archivos de contraseñas (como SAM o NTDS.dit) o el uso de técnicas de ataque, como ataques de fuerza bruta o ataques de diccionario.

- Uso del hash. El atacante toma el hash obtenido y lo utiliza como credencial para autenticarse en otro sistema objetivo. En lugar de ingresar la contraseña real, el atacante proporciona el hash en el campo de contraseña durante el proceso de autenticación.

- Validación del hash. El sistema objetivo verifica el hash proporcionado por el atacante utilizando el mismo algoritmo de función hash utilizado en el sistema original. Si el hash coincide con el almacenado en el sistema objetivo, la autenticación se considera exitosa y el atacante obtiene acceso no autorizado.

El papel de NtdsAudit en la obtención de historial de hashes

NTDSAudit es una herramienta o software utilizado para la auditoría de la base de datos de Active Directory en sistemas operativos Windows. Esta herramienta se utiliza para extraer información relevante de la base de datos NTDS.dit, que es el archivo de base de datos principal utilizado por el servicio Active Directory.

El objetivo de NTDSAudit es proporcionarle a los administradores de sistemas y profesionales de seguridad una forma de examinar y analizar los datos almacenados en la base de datos de Active Directory.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaNtdsAudit puede usarse para la obtención de historial de hashes al proporcionar información como:

- Recopilación de datos de NTDS.dit. Utiliza NTDSAudit para extraer la base de datos NTDS.dit de un controlador de dominio de Windows. La herramienta puede extraer información como usuarios, grupos y políticas de seguridad almacenadas en la base de datos.

- Análisis de los datos extraídos. Examina la información obtenida de NTDS.dit utilizando las capacidades de análisis de NTDSAudit. Esto puede incluir la identificación de cuentas de usuario, atributos relacionados y otra información relevante.

- Identificación de hashes de contraseñas. Analiza los datos extraídos y busca posibles hashes de contraseñas almacenados en la base de datos. Esto puede requerir la identificación de atributos que contengan los hashes de contraseñas, como «NTLM Hash» o «NTLMv2 Hash».

- Extracción y utilización de hashes. Extrae los hashes de contraseñas identificados y guárdalos para su posterior uso en un proceso de autenticación, como el pass the hash (uso del historial de hashes). Ten en cuenta que el uso indebido de hashes de contraseñas para obtener acceso no autorizado es ilegal y no ético, a menos que se realice dentro del marco de un proceso de auditoría de seguridad legítimo o con el consentimiento adecuado.

¿Quieres seguir aprendiendo?

Ahora que conoces qué es y cómo funciona la obtención de historial de hashes, así como la herramienta NTDSAudit que te permite hacer esta tarea de forma más sencilla, puedes dar un paso más en tu proceso de aprendizaje. Para ello, te invitamos a formar parte de nuestro Ciberseguridad Full Stack Bootcamp. Con la guía de esta formación de alta intensidad y nuestros profesores expertos, aprenderás todo lo necesario a nivel tanto teórico como práctico para impulsar tu carrera en el mundillo IT en pocos meses. ¡Accede ahora para solicitar información y atrévete a cambiar tu vida!