¿Sabes qué es el pivoting con reGeorg? La herramienta reGeorg, al igual que otras como Tunna o ABPTTS, sirve para tunelizar tráfico a través del uso de llamadas al sistema con PHP, ASPX, JPS, etc. Esto permite emplear el sistema comprometido con proxy, solo por haber tenido la posibilidad de explotar una subida de ficheros. En este artículo, vamos a ver cómo es el proceso de pivoting con reGeorg.

Pivoting con reGeorg

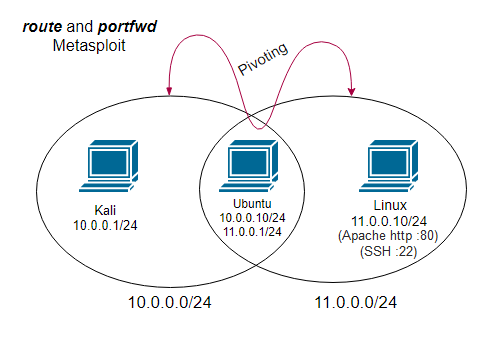

reGeorg es una herramienta desarrollada por SensePost que permite el uso de un túnel HTTP para realizar pivoting en una red comprometida. Pivoting es la acción de utilizar una máquina comprometida (llamada punto de pivote) para dirigir el tráfico y acceder a otros sistemas dentro de una red.

Así pues, el pivoting con reGeorg es una técnica utilizada en seguridad informática para establecer un canal de comunicación indirecto desde una red interna hacia el exterior, a través de un servidor comprometido en la red interna. Esta técnica se utiliza a menudo en situaciones en las que el acceso directo a un servidor externo está bloqueado o restringido.

A continuación te mostramos los pasos para hacer pivoting con reGeorg.

Subida del recurso al servidor y verificación de accesibilidad (obtención de mensaje)

En este paso, el atacante sube un recurso (generalmente un archivo JavaScript) al servidor objetivo. Este recurso contiene el código necesario para establecer una conexión entre la máquina del atacante y el servidor a través de reGeorg. Una vez se ha subido el recurso, el atacante verifica la accesibilidad al mismo mediante la obtención de un mensaje.

El objetivo de subir el recurso al servidor dentro del proceso de pivoting con reGeorg es colocar el código necesario en un lugar accesible para que pueda ser ejecutado por el navegador o cualquier otro componente del servidor que interactúe con el recurso.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaDurante esta comunicación inicial, el atacante generalmente recibe un mensaje de confirmación o algún tipo de respuesta del servidor objetivo.

Ejecución del cliente en la máquina atacante

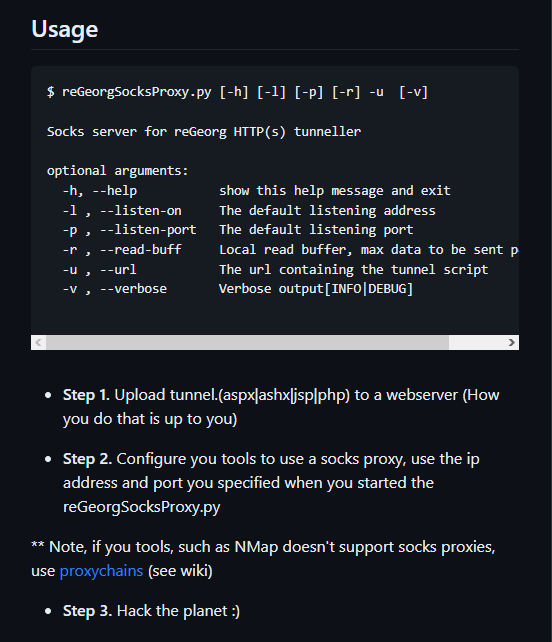

Una vez el recurso se ha subido correctamente y está accesible, el atacante ejecuta un cliente reGeorg en su máquina. Este cliente actúa como un proxy, que se comunica con el servidor a través del recurso subido anteriormente. La ejecución del cliente establece una conexión bidireccional entre la máquina del atacante y el servidor objetivo, lo que permite el tráfico de red a través del túnel.

Uso de proxychains para pivotar

Cuando ya se ha establecido la conexión entre la máquina del atacante y el servidor objetivo, el atacante puede utilizar una herramienta, como proxychains, para pivotar su tráfico a través de la red del servidor.

Proxychains es una herramienta que permite enrutar el tráfico de red a través de múltiples proxies de forma transparente. El atacante configura proxychains para usar el túnel establecido con reGeorg como proxy, de modo que puede acceder a otros sistemas dentro de la red restringida a través del servidor objetivo.

Hacer pivoting con reGeorg es una de las tantas funcionalidades que esta herramienta ofrece. Por eso, si te ha gustado el tema, seguro que quieres saber más sobre ciberseguridad y aprender a manejar esta herramienta con todas sus funcionalidades.

Para eso, accede a nuestro Bootcamp Ciberseguridad y conviértete en todo un profesional de la seguridad informática. Con esta formación de alta intensidad, nuestros profesores expertos te enseñarán a nivel teórico y práctico para impulsar tu carrera en muy poco tiempo. ¡Pide ya mismo más información y da el paso que cambiará tu vida!