iSSH es un programa que se utiliza para acceder y controlar sistemas informáticos remotos utilizando una conexión segura a través del protocolo SSH (Secure Shell). La aplicación iSSH está disponible para dispositivos móviles con iOS y le permite a los usuarios conectarse a servidores remotos y trabajar en ellos de manera segura.

¿Qué podemos hacer con iSHH?

Con iSSH, los usuarios pueden acceder a servidores remotos utilizando una conexión segura SSH, lo que significa que toda la información que se transmite está encriptada y segura. Además, la aplicación iSSH ofrece otras funciones útiles, como el soporte para múltiples sesiones, la capacidad de personalizar la apariencia de la terminal y la posibilidad de importar y exportar perfiles de conexión SSH.

iSSH es útil para administradores de sistemas y desarrolladores que necesitan acceder a servidores remotos y realizar tareas en ellos mientras se desplazan. La aplicación también puede ser útil para usuarios avanzados que necesitan acceder a recursos remotos de una manera segura y confiable.

Carpeta en la que se guarda el iSSH

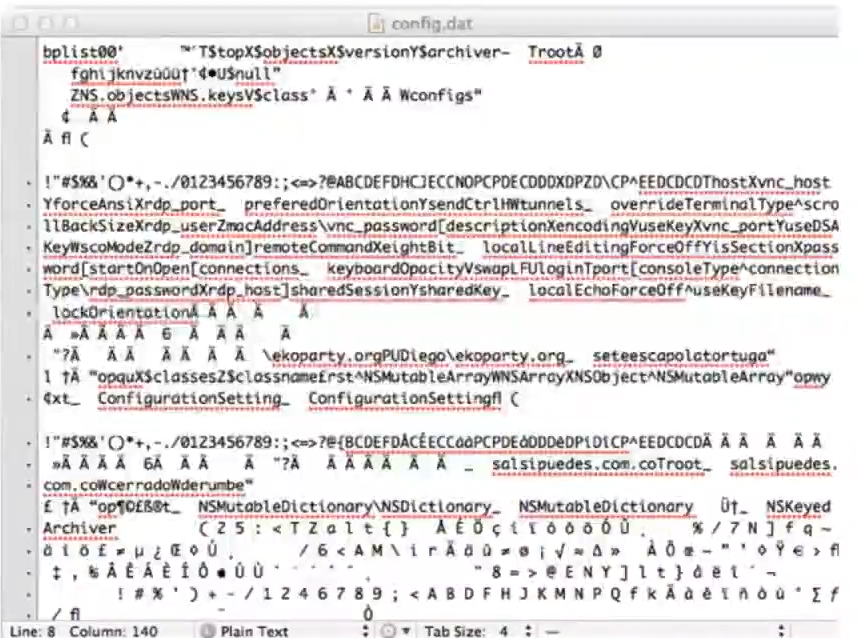

La carpeta donde se guarda el archivo iSSH es la siguiente: /private /var /mobileApplications /CAMBIA /Library /preferences /config.dat.

El cliente SSH más popular de los sistemas iOS cifra la información.

SSH

El protocolo SSH (Secure Shell) es un protocolo de red que se emplea para establecer una conexión segura entre dos dispositivos a través de una red insegura, como internet. Se emplea principalmente para proporcionar acceso remoto seguro a servidores y otros sistemas informáticos remotos.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaEste protocolo utiliza técnicas de cifrado avanzadas para proteger la información que se transmite a través de la conexión. Usa un par de claves criptográficas para autenticar la conexión y proteger los datos que se transmiten. Las claves pública y privada se emplean para cifrar y descifrar los datos, lo que garantiza que los datos transmitidos a través de la conexión sean confidenciales y seguros.

¿Cómo seguir aprendiendo sobre ciberseguridad?

Ya hemos visto qué es iSSH, así como la definición del protocolo SSH, directamente relacionado con el primer término. Si quieres seguir formándote en las numerosas disciplinas que incluye la seguridad informática, no te pierdas nuestro Ciberseguridad Full Stack Bootcamp, la formación intensiva con la que conseguirás, en muy pocos meses, transformarte en un gran profesional gracias a la guía de profesores expertos en el sector IT. ¡Pide ahora más información e impulsa ya tu futuro profesional!