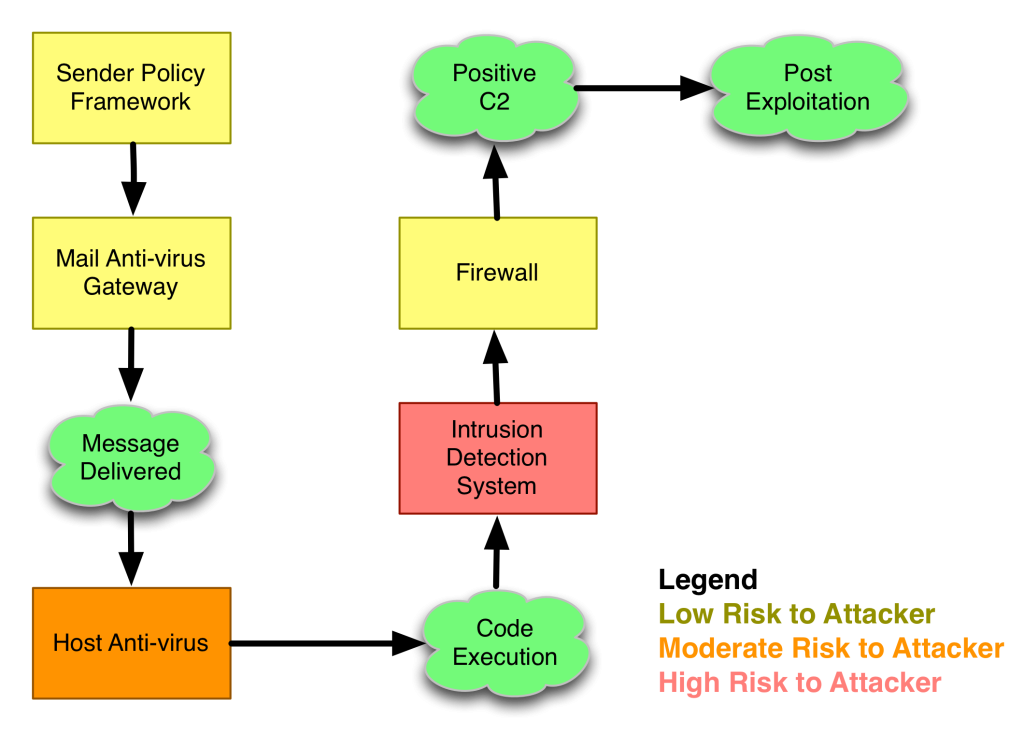

El concepto defense in depth se utiliza mucho para aludir al uso de múltiples capas de seguridad, de cara a evitar el riesgo sobre un determinado activo. Offense in depth es el concepto utilizado en el Red Team para hacer referencia al análisis de las diferentes medidas de seguridad que pudieran existir, las posibles detecciones y la evaluación de si se debe usar una técnica u otra a partir del estado de la intrusión.

Veamos más a fondo el concepto de offense in depth.

¿Qué es offense in depth?

Offense in depth es un enfoque estratégico de seguridad que se basa en la idea de implementar múltiples capas de defensa para proteger un sistema o una red contra amenazas y ataques cibernéticos. A diferencia del enfoque tradicional de defense in depth (defensa en profundidad), que se centra en la protección y la mitigación de riesgos, el enfoque offense in depth se basa en la premisa de que un enfoque puramente defensivo no es suficiente, por lo que también se deben implementar medidas ofensivas para proteger activamente los sistemas y responder a los ataques.

El concepto de offense in depth se origina en la estrategia militar y se ha aplicado al ámbito de la ciberseguridad. En lugar de confiar únicamente en medidas de seguridad defensivas, como firewalls y sistemas de detección de intrusos, el enfoque offense in depth busca establecer una serie de medidas ofensivas y defensivas que trabajan en conjunto para proteger el sistema.

Aspectos clave del offense in depth

Algunos aspectos clave que debemos tener en cuenta al usar el enfoque de offense in depth es:

- Inteligencia de amenazas: recopilación de información sobre las amenazas y actores maliciosos relevantes, lo que permite una mejor comprensión de los riesgos y ayuda a anticipar posibles ataques.

- Detección temprana y prevención: implementación de sistemas de detección y prevención de intrusiones, así como controles de acceso y autenticación sólidos para prevenir y detectar actividades maliciosas.

- Respuesta y recuperación rápida: tener planes y procedimientos de respuesta a incidentes establecidos para minimizar el impacto de un ataque y recuperarse de manera eficiente.

- Segmentación de redes: división de la red en segmentos más pequeños y seguros para limitar el impacto de un ataque y evitar que un intruso pueda moverse libremente por la red.

- Monitoreo constante: implementación de sistemas de monitoreo y análisis de seguridad en tiempo real para detectar actividad sospechosa y responder de manera oportuna.

- Pruebas de penetración: realización de pruebas de penetración y evaluaciones de seguridad regulares para identificar vulnerabilidades y debilidades en la infraestructura y aplicaciones.

Inteligencia de amenazas

Este aspecto es posible que sea el más importante, ya que implica varios aspectos y actividades, como:

- Recopilación de información: aquí se incluyen tácticas, técnicas y procedimientos utilizados por actores maliciosos, identificación de nuevas vulnerabilidades, campañas de malware en curso y otras actividades relacionadas.

- Fuentes de información: las fuentes de inteligencia de amenazas pueden incluir informes de agencias de seguridad, colaboración con organizaciones de la industria, foros de seguridad, investigaciones internas, servicios de inteligencia cibernética y feed de datos en tiempo real.

- Análisis de amenazas: se realiza un análisis de la información recopilada para evaluar la relevancia, la credibilidad y la gravedad de las amenazas identificadas. Esto implica identificar patrones, tendencias y comportamientos de los actores maliciosos, así como comprender los objetivos y las motivaciones detrás de los ataques.

- Evaluación de riesgos: con base en el análisis de amenazas, se evalúa el riesgo que representa cada amenaza identificada para los sistemas y las redes. Esto permite priorizar las medidas de seguridad y la asignación de recursos para proteger las áreas más críticas y vulnerables.

- Acciones proactivas: la inteligencia de amenazas se utiliza para tomar medidas proactivas y preventivas. Esto puede incluir la implementación de defensas adicionales, actualizaciones de seguridad, cambios en la configuración de sistemas, advertencias internas o colaboración con agencias de seguridad para compartir información y contrarrestar amenazas.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaYa hemos visto qué es offense in depth y cómo funciona. Para seguir aprendiendo sobre esto y mucho más y convertirte en todo un experto en seguridad informática, entra ya al Ciberseguridad Full Stack Bootcamp. Con esta formación intensiva, te instruirás en la teoría y la práctica con la guía de profesores expertos en el mundillo IT para, en pocos meses, estar listo para destacar en el mercado laboral. ¡Solicita más información y da el paso que impulsará tu futuro!