Cuando empecé a adentrarme en el mundo de la ciberseguridad, uno de los nombres que más escuchaba entre profesionales del sector era Mimikatz. No porque fuera una herramienta más, sino porque representa un punto de inflexión en cómo entendemos las vulnerabilidades de los sistemas Windows. Hoy quiero contarte desde mi experiencia como experto en ciberseguridad qué es, cómo funciona y por qué, si estás formándote o trabajando en seguridad informática, necesitas entender bien su funcionamiento.

¿Qué es Mimikatz?

Mimikatz es una herramienta de código abierto diseñada inicialmente para demostrar debilidades en el sistema de autenticación de Windows. Su creador, Benjamin Delpy, quería evidenciar cómo, en determinadas circunstancias, es posible extraer contraseñas y credenciales directamente de la memoria del sistema. No tardó mucho en convertirse en una herramienta de referencia, tanto para profesionales de ciberseguridad defensiva y ofensiva como para actores maliciosos.

Lo que diferencia a Mimikatz es su capacidad de interactuar con procesos sensibles del sistema, como LSASS (Local Security Authority Subsystem Service), y extraer información que, en teoría, debería estar protegida. Desde mi experiencia en pentesting, es una de las primeras herramientas que se prueban al evaluar entornos Windows.

¿Para qué se usa Mimikatz?

Mimikatz se emplea para múltiples propósitos en el ámbito de la ciberseguridad ofensiva. Algunas de las aplicaciones más comunes incluyen:

- Extraer contraseñas en texto claro desde la memoria

- Obtener hashes de contraseñas

- Capturar y reutilizar tickets Kerberos

- Realizar ataques Pass-the-Hash y Pass-the-Ticket

- Crear tickets Kerberos falsos (Golden Ticket)

Su uso puede parecer alarmante, y lo es si cae en malas manos, pero también es una herramienta clave para auditar entornos corporativos y demostrar a las organizaciones cómo de expuestos pueden estar sus sistemas.

Principales funciones de Mimikatz

He trabajado con Mimikatz en distintas pruebas de seguridad y, a continuación, te resumo las funcionalidades que considero más relevantes:

1. Extracción de credenciales con sekurlsa::logonpasswords

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaUna de las funciones más conocidas. Permite extraer credenciales almacenadas en la memoria del sistema, incluyendo contraseñas en texto plano si ciertas condiciones se cumplen (como el uso activo de WDigest).

2. Pass-the-Hash (PTH)

Con esta técnica no necesitas conocer la contraseña del usuario, basta con capturar el hash NTLM y usarlo para autenticarse en otros sistemas. Mimikatz permite esto de forma bastante directa.

3. Pass-the-Ticket (PTT)

Muy útil en entornos Kerberos. Capturas un ticket válido (por ejemplo, de un administrador de dominio) y lo reutilizas para acceder a recursos sin tener que reautenticarse.

4. Golden Ticket

Es probablemente la función más crítica. Te permite generar un ticket de autenticación Kerberos completamente válido sin necesidad de contactar con el KDC, siempre que tengas acceso a la clave secreta del dominio (KRBTGT).

5. Overpass-the-Hash

También conocida como Pass-the-Key, combina PTH y PTT para generar un ticket Kerberos a partir de un hash NTLM. Es menos detectable y más eficiente en algunos casos.

¿Cómo usar Mimikatz de forma ética y responsable?

Aquí no estamos hablando de una herramienta para hackear cuentas por diversión. Desde el punto de vista profesional, Mimikatz se utiliza en auditorías, simulaciones de ataques y formación avanzada. Algunas recomendaciones si decides experimentar con ella:

- Hazlo en entornos de laboratorio, nunca en entornos productivos o sin consentimiento.

- Asegúrate de tener permisos de administrador o SYSTEM. Sin ellos, Mimikatz no funciona.

- No lo uses como única herramienta. Acompáñala con otras utilidades como Windows Event Logs, Sysmon o herramientas SIEM para entender el impacto real.

He tenido alumnos que, tras usar Mimikatz en prácticas controladas, por fin entendieron cómo funcionan realmente las autenticaciones en Windows. Aprender haciendo marca la diferencia.

Primeros pasos con Mimikatz: Guía completa

Así pues, para entender realmente cómo funciona Mimikatz te enseñaremos los primeros pasos en esta herramienta de forma clara y práctica.

Lo primero que deberás hacer es descargar mimicats . Una vez descargada, la abriremos. El proceso de abrir Mimikatz es muy simple.

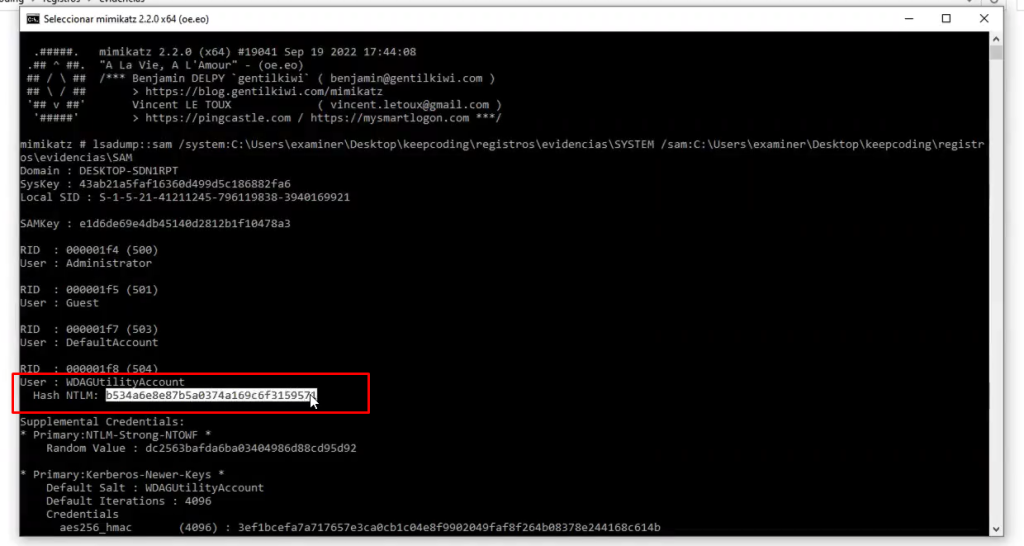

Lo primero que haremos es ejecutar dentro el siguiente comando:

lsadump:: sam, seguido del highline system /system, con la ruta en donde lo tenemos; en este caso es C:\Users \examiner \Desktop \keepcoding \registros \evidencias \SYSTEM y, después, el sam: C:\Users \examiner \Desktop \keepcoding \registros \evidencias \SAM.

Así pues, la ruta completa quedaría como:

lsadump:: sam /system C:\Users \examiner \Desktop \keepcoding \registros \evidencias \SYSTEM /sam: C:\Users \examiner \Desktop \keepcoding \registros \evidencias \SAM.Con esto ya tendríamos completa la ejecución de nuestro programa en el primer paso para aprender cómo funciona Mimikatz. También tendríamos la ruta de donde se encuentran los registros de usuario, para poder acceder así a los registros de Windows y a los ficheros SAM.

Cuando abrimos el programa, tenemos allí guardados los hashes NTML de los usuarios.

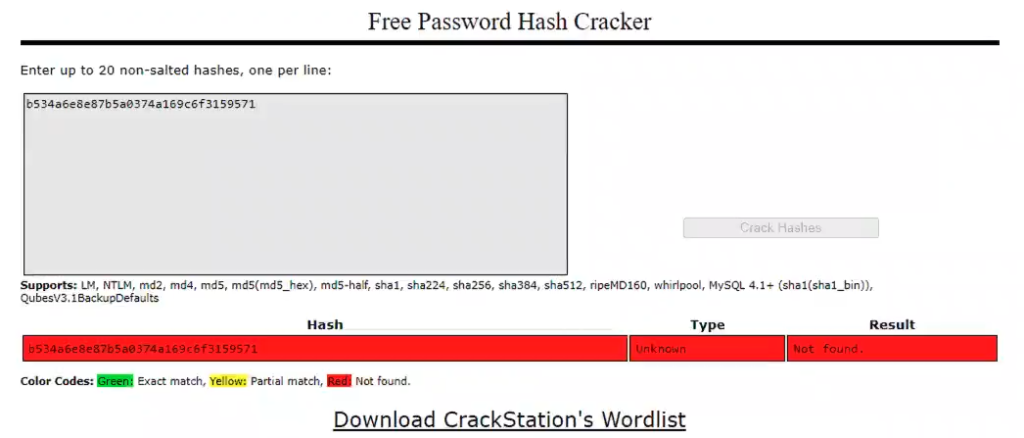

Ahora lo que haremos es copiar el NTML que nos aparece; nos vamos, por ejemplo, a CrackStation y copiamos el NTML:

En este caso, no ha encontrado lo que necesitamos, que es la contraseña de usuario.

Si esto llega a ocurrir, la otra opción que tenemos es hacer fuerza bruta sobre las credenciales de este usuario.

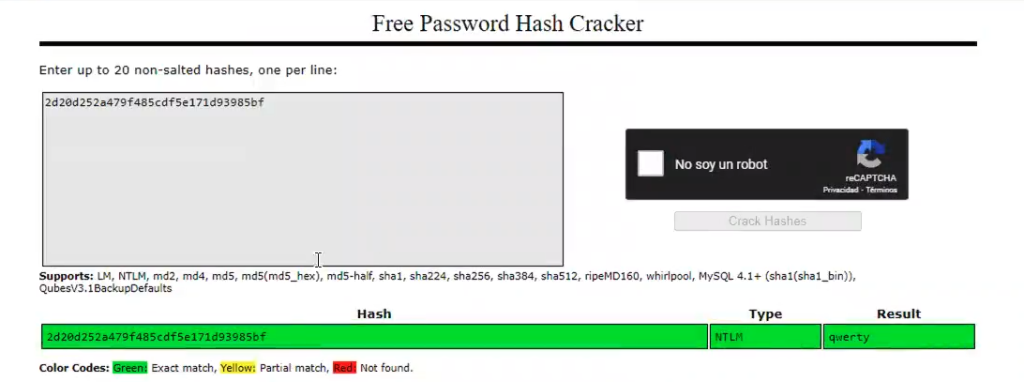

Una vez podamos hacer nuestro procedimiento y alguno de los hashes que pongamos funcione, nos aparecerá lo siguiente:

En este caso, la contraseña del usuario IEUser es qwerty. El «mimikatz» tenía almacenado el hash que hemos puesto y por eso ha podido brindarnos la contraseña.

Entonces, así es como funciona Mimikatz. Y te estarás preguntando: ¿para qué nos sirve esto en informática forense? Pues muchas veces nos sirve para demostrar que el usuario tiene una contraseña débil, una contraseña que es fácil de adivinar mediante ataque por diccionario, o para sacar ciertas contraseñas que están almacenadas en Windows. También es útil, por ejemplo, cuando metemos en el navegador cierta contraseña y le decimos que nos guarde el usuario y la contraseña; si alguien tiene la base de datos en la que se incluyen esas contraseñas, nuestras credenciales caerán en vulnerabilidad y serán fáciles de hackear.

CrackStation

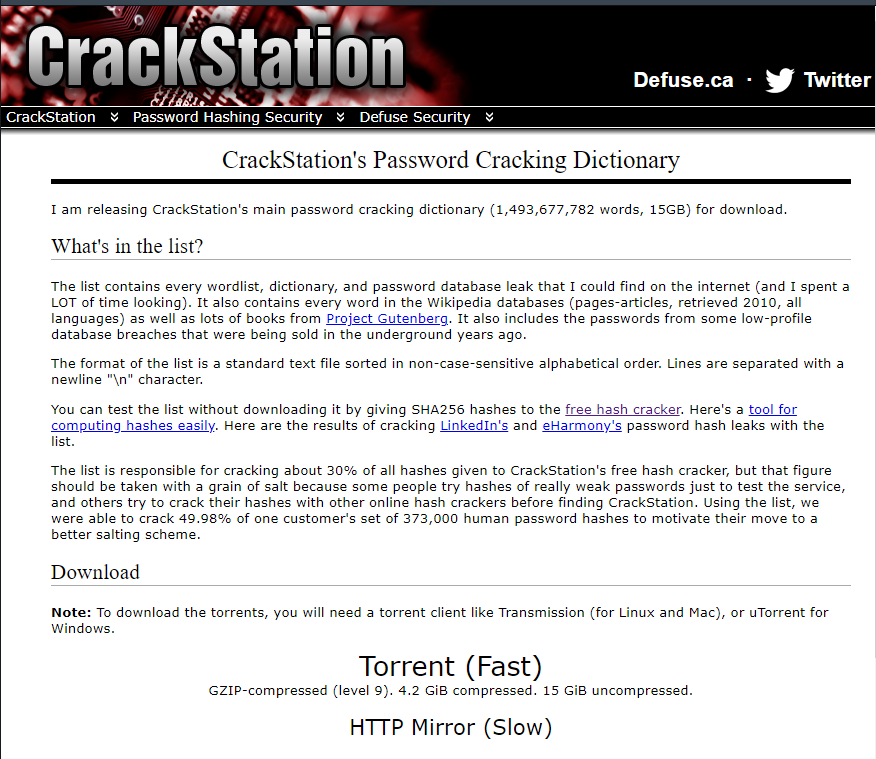

Para entender cómo funciona Mimikatz, debemos también entender qué es CrackStation y cómo funciona.

CrackStation es un servicio en línea que proporciona una base de datos de hash de contraseñas para ayudar a los usuarios a recuperar contraseñas olvidadas o perdidas. La base de datos de CrackStation contiene una gran cantidad de hashes de contraseñas previamente descifrados y almacenados en una base de datos de búsqueda rápida. Los usuarios pueden ingresar un hash de contraseña en la base de datos de CrackStation y la herramienta buscará la contraseña correspondiente en texto plano.

Es importante tener en cuenta que CrackStation lo utilizan a menudo los hackers y otros usuarios malintencionados para descifrar contraseñas robadas y comprometer sistemas. Como resultado, el uso de CrackStation en sí mismo no es ilegal, pero el uso indebido de las contraseñas obtenidas a través de la herramienta puede considerarse una violación de la privacidad y la seguridad.

¿Cómo protegerte de ataques con Mimikatz?

Uno de los grandes aportes de herramientas como esta es que nos obligan a mejorar la defensa. Algunas estrategias efectivas que recomiendo implementar son:

- Desactivar WDigest si no es necesario. Así se evita el almacenamiento de contraseñas en texto plano en la memoria.

- Aplicar el principio de mínimo privilegio: la mayoría de las cuentas no deberían tener privilegios elevados.

- Activar la protección de procesos críticos como LSASS con Credential Guard en Windows 10/11.

- Usar sistemas de detección y respuesta en endpoints (EDR) capaces de monitorizar la inyección de procesos y otros comportamientos sospechosos.

- Actualizar el sistema y parches de seguridad. Muchas de las vulnerabilidades explotadas por Mimikatz ya están solucionadas en versiones recientes de Windows.

¿Deberías aprender a usar Mimikatz?

Desde luego. No porque vayas a usarlo con fines maliciosos, sino porque es una forma directa de aprender cómo se comprometen los sistemas Windows y cómo puedes defenderlos. Si quieres trabajar en Red Team, Blue Team o Purple Team, Mimikatz debería formar parte de tu caja de herramientas mental.

Sigue aprendiendo con nosotros

Si todo esto te ha parecido interesante y quieres dar el siguiente paso, te recomiendo echar un vistazo al Bootcamp de Ciberseguridad y Hacking Ético de KeepCoding. Es un programa intensivo donde aprenderás a usar herramientas como Mimikatz de forma controlada, ética y profesional, dentro de un entorno guiado por expertos con experiencia real.