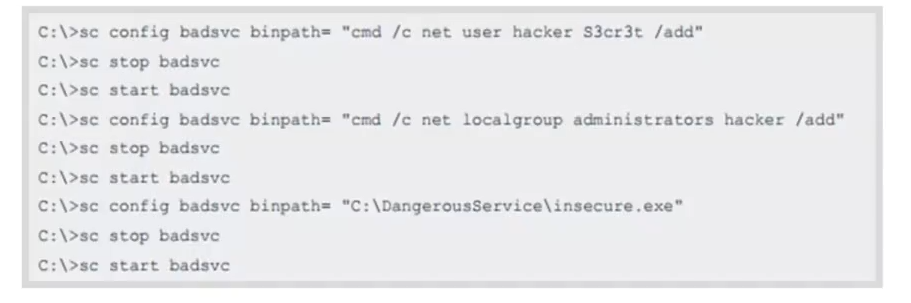

En la configuración de los servicios de Windows, es posible encontrar configuraciones inseguras o permisos inseguros en servicios. Aquí ciertos usuarios o grupos de usuarios pueden tener accesos de lectura o escritura a través de la consola de mantenimiento en la configuración de seguridad, sobre los propios servicios en ejecución o incluso en el registro.

Otra posibilidad puede darse en aquellas situaciones en las que existen binarios que están siendo utilizados por servicios sobre los que el usuario puede hacer cambios, es decir, tiene permisos de escritura en dicha ruta. Únicamente sería necesario sobrescribir el archivo con uno malicioso y esperar a que el servicio lo ejecutase en el arranque.

Por ello, en este post te enseñaremos qué son los permisos inseguros en servicios y cómo manejarlos.

¿Qué son los permisos inseguros en servicios?

Los permisos inseguros en servicios son la configuración incorrecta de los privilegios y permisos asociados a un servicio en un sistema operativo. Esta configuración defectuosa puede permitir que usuarios no autorizados o malintencionados realicen acciones no deseadas o accedan a recursos sensibles.

Cuando se instala y configura un servicio en un sistema operativo, se le asignan privilegios y permisos para determinar qué acciones puede realizar y a qué recursos puede acceder. Si estos privilegios y permisos no se configuran de forma adecuada, pueden surgir riesgos de seguridad.

¿Qué permisos inseguros en servicios existen?

Algunos ejemplos de permisos inseguros en servicios son:

- Permisos de ejecución excesivos: por ejemplo, si un servicio se ejecuta con privilegios de administrador en lugar de privilegios limitados, puede acceder y modificar áreas del sistema a las que no debería tener acceso.

- Permisos de lectura/escritura innecesarios: esto puede permitir que un servicio modifique archivos críticos del sistema, como configuraciones de seguridad o archivos de registro, o que lea datos confidenciales almacenados en ubicaciones inseguras.

- Permisos de red mal configurados: los servicios que se ejecutan en un sistema pueden requerir acceso a recursos de red, como compartir archivos o comunicación a través de sockets. Si los permisos de red están mal configurados, un servicio podría tener acceso a recursos de red a los que no debería poder entrar.

- Permisos de autenticación débiles: algunos servicios pueden utilizar cuentas de usuario o credenciales con privilegios elevados para autenticarse o acceder a recursos externos. Si estas cuentas o credenciales tienen contraseñas débiles o se comparten entre múltiples servicios, existe el riesgo de que un atacante pueda obtener acceso no autorizado a esos recursos o incluso a todo el sistema.

Detectar permisos inseguros en servicios

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaDetectar permisos inseguros en servicios requiere una revisión minuciosa de la configuración de permisos en el sistema. Veamos cómo hacerlo:

- Revisa la configuración de permisos en el Administrador de servicios. Asegúrate de que los servicios se estén ejecutando con los privilegios mínimos necesarios y que las cuentas utilizadas sean las adecuadas. Presta atención a los servicios que se ejecutan con privilegios de administrador.

- Analiza los permisos de archivos y carpetas. Revisa los permisos asignados a estos archivos y carpetas para asegurarte de que solo las cuentas de servicio relevantes tengan los permisos necesarios. Busca permisos excesivos, como permisos de escritura en archivos o carpetas que el servicio no debería modificar.

- Utiliza herramientas de auditoría y escaneo de seguridad. Algunas herramientas populares incluyen Microsoft Baseline Security Analyzer (MBSA), OpenVAS, Nessus y Qualys.

- Revisa los registros de eventos. Examina los registros de eventos en busca de entradas que indiquen intentos de acceso no autorizado, cambios inesperados en la configuración de los servicios o eventos de escalada de privilegios. Los sistemas de administración de registros (SIEM) también pueden ser útiles para correlacionar eventos y detectar patrones anormales.

- Realiza pruebas de penetración y auditorías de seguridad. Las pruebas de penetración y las auditorías de seguridad permiten evaluar activamente la seguridad del sistema, incluidos los permisos de servicios. Los resultados de estas pruebas pueden revelar vulnerabilidades y permisos inseguros en los servicios.

¿Quieres seguir aprendiendo?

Aprender qué son los permisos inseguros en servicios y cómo detectarlos es primordial para una adecuada ejecución de ejercicios de Red Team. Si quieres seguir aprendiendo, accede a nuestro Ciberseguridad Full Stack Bootcamp y transfórmate en todo un profesional de la seguridad informática. Nuestros profesores expertos te enseñarán todo lo necesario de forma tanto teórica como práctica para impulsar tu carrera en poco tiempo. ¡Entra ahora para pedir más información y cambia tu vida!