La sincronización de ficheros en Cloud es un proceso que permite mantener una copia de los archivos y carpetas de un dispositivo local (como un ordenador, un teléfono móvil o una tableta) en una ubicación remota en la nube, además de tener ambas copias actualizadas de forma automática.

A continuación, veremos en qué consiste el análisis forense de apps de sincronización de ficheros en Cloud con sistemas Windows.

Análisis forense de apps de sincronización de ficheros en Cloud

Una de las vías más comunes de fuga de información es a través de servicios de Cloud. En este sentido, podemos encontrar dos situaciones de fuga de información:

- Información robada por personas ajenas a la compañía.

- Información robada por empleados descontentos.

Mediante servicios de sincronización de ficheros en Cloud se puede sacar información sin tener conexión física con los dispositivos.

Casos a estudiar

Caso 1

Se accede a la nube a través de un navegador web. Examinamos todo el rastro que se deja al acceder desde un navegador web, tanto en modo normal como en modo incógnito.

- Acceso en modo normal:

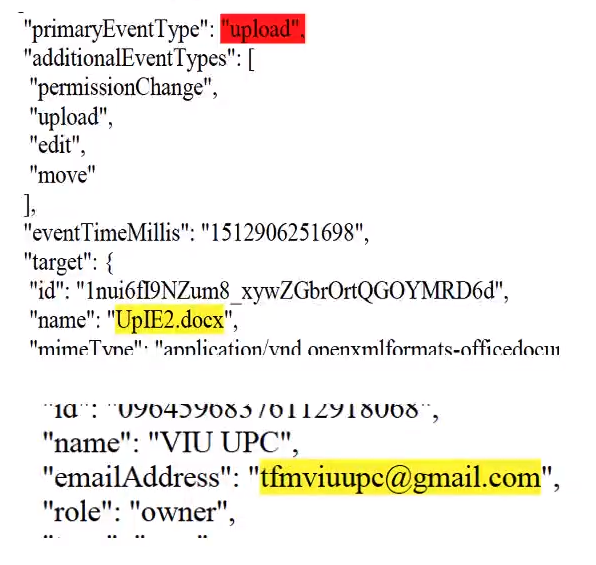

- Cuando subimos un fichero a la nube, queda constancia de este fichero en el caché. También queda rastro del historial.

- Podemos ver un identificador de OneDrive en el enlace. En las cookies del navegador podemos observar cómo queda registrada la cuenta de correo.

- En la caché de Explorer, podemos encontrar el nombre del fichero que se ha subido a la nube. El ID del fichero encontrado en el caché es el mismo que el que podemos encontrar en la base de datos del cliente (lo que analizaremos más adelante).

- Podemos encontrar el tipo de movimiento (upload, download, move…) o incluso su eliminación.

- Además del caché, podemos encontrar ficheros donde se almacena diversa información, como la cuenta de correo desde la que se está accediendo.

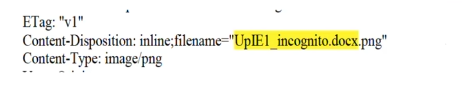

- Acceso en modo incógnito:

- Localizamos un fichero de log, donde podemos observar el nombre del fichero que hemos subido. Este fichero está localizado en:

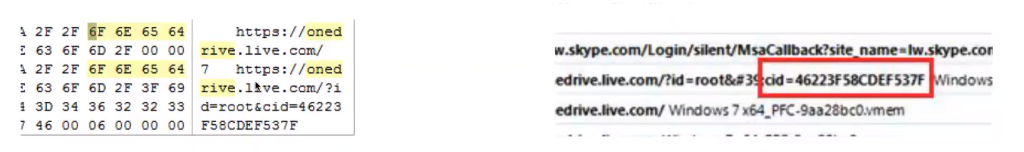

C:\Users \Manager \AppData \Local \Microsoft \Windows \WebCache \VO*.log. - En pagefile.sys encontramos contenido de direcciones hacia OneDrive. Podemos obtener el identificador de ellas.

- Si analizamos la memoria RAM del equipo, podemos obtener evidencias de acceso con el identificador al navegador

- Localizamos un fichero de log, donde podemos observar el nombre del fichero que hemos subido. Este fichero está localizado en:

Caso 2

Acceso a la nube a través del software de sincronización de ficheros en Cloud que nos proporciona dicho servicio. Se examinará el rastro que deja en el sistema la subida y la manipulación de ficheros en este entorno.

- Encontramos dos claves de registro:

- HKEY_CURRENT_USER \Software \Google

- HKEY_CURRENT_USER \Software \Google \Drive

- Encontramos las bases de datos del cliente en la siguiente ruta:

%userprofile %\AppData \Local \Google \Drive \user_default - Las principales bases de datos (y las que más información nos darán) son:

- Snapshot.db:

- Nombre de los archivos.

- Id.

- Si son compartidos.

- Chechsum (md5).

- Sync_config.db:

- Cuenta de email asociada.

- Ubicación de carpetas compartidas.

- Versión de Google Drive.

- Configuración de sincronización de ficheros en Cloud.

- Snapshot.db:

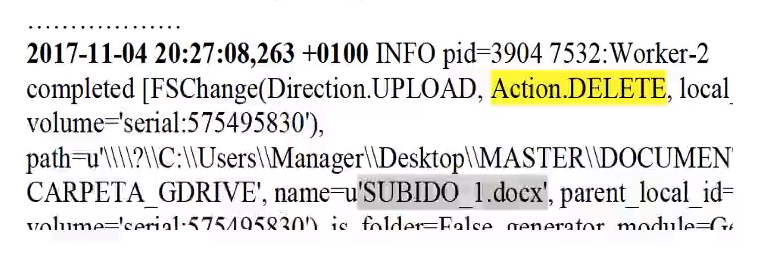

- Encontramos un fichero de logs.sync_log.log, el cual nos va a dar mucha información, como:

- Cuenta de email asociada.

- Nombre y tipo de archivo tratado.

- Hash criptográfico.

- Identificador de los ficheros.

- Cuando instalamos el agente, nos pide las credenciales de Microsoft. En las cookies queda grabada la cuenta con la que se hace el login en el agente.

- Examinando el Super Prefetch, vemos que queda rastro de la ejecución del programa. También encontramos rastro en el prefetch de Windows.

Caso 3

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

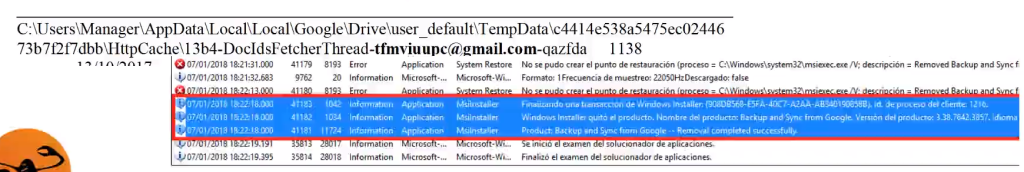

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaDesinstalación del agente de sincronización de ficheros en Cloud en el equipo. Se examinará el rastro que queda en el equipo cuando se desinstalan y eliminan los ficheros que tengan sincronización de ficheros en Cloud.

- Encontramos evidencias de la desinstalación en las shellbags.

- Encontramos una shellbag que nos dice, además, la cuenta de Google asociada.

- Eventos del sistema: instalación, desinstalación e incluso cuándo se utilizó por primera vez.

Podemos encontrar un evento con identificador «60», el cual nos indica que se quiere transmitir un conjunto de ficheros a un servidor o hacia un servidor.

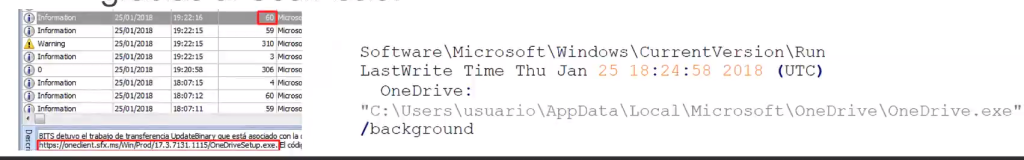

Gracias al fichero NTUSER.DAT, podemos evidenciar la localización del ejecutable. Asimismo, podemos evidenciar la ejecución reciente del software gracias al UserAssist.

Ya hemos visto en qué consiste el análisis forense de aplicaciones de sincronización de ficheros en Cloud para Windows. Si te gustaría seguir aprendiendo para convertirte en todo un experto de la seguridad informática, entra ya en el Ciberseguridad Full Stack Bootcamp. Gracias a esta formación intensiva e íntegra, te formarás a nivel teórico y práctico con la guía de profesionales en el mundillo para destacar en el mercado laboral IT en cuestión de meses. ¡Pide ya mismo más información y da el paso que transformará tu futuro!