La subida de ficheros en ejercicio de intrusión es un tipo de vulnerabilidad cuando se está ejecutando el ataque o se lleva a cabo un ejercicio Red Team. En aquellos casos en los que se haya identificado una vulnerabilidad de subida de ficheros es recomendable hacer uso, siempre que se pueda, tanto de una webshell como de reGeorg. Debemos asegurarnos de que, en caso de contar con medidas de seguridad, el sistema no identifique ambos recursos.

¿Qué es la subida de ficheros en ejercicio de intrusión?

La subida de ficheros en ejercicio de intrusión hace referencia a una debilidad en la implementación o configuración de una aplicación web que le permite a los atacantes cargar y ejecutar archivos maliciosos en el servidor. Esto puede conducir a diversos riesgos de seguridad, como la ejecución remota de código, la divulgación de información confidencial o la modificación no autorizada de archivos.

Un ejemplo común de esta vulnerabilidad es cuando una aplicación web no realiza una verificación adecuada del tipo y contenido de los archivos que los usuarios están cargando. Esto podría permitirle a un atacante cargar un archivo con una extensión manipulada, como un archivo PHP en lugar de una imagen, y luego ejecutar código malicioso en el servidor, cuando se accede al archivo o se procesa.

Para mitigar esta vulnerabilidad, es importante implementar controles de seguridad apropiados, como validar el tipo y el contenido de los archivos, establecer límites de tamaño y ubicación de almacenamiento o realizar una adecuada gestión de permisos y autorizaciones para los archivos subidos.

El uso de webshell para la subida de ficheros en ejercicio de intrusión

Una webshell es un tipo de código malicioso que se inserta en un servidor web comprometido a través de una vulnerabilidad, como la vulnerabilidad de subida de ficheros. Después de que un atacante logra subir y ejecutar una webshell en el servidor, obtiene un punto de acceso remoto y puede realizar acciones maliciosas.

La webshell suele ser un archivo de script o una página web que proporciona una interfaz basada en web para que el atacante interactúe con el servidor comprometido. A través de esta interfaz, el atacante puede ejecutar comandos, subir y descargar archivos, manipular la configuración del servidor y realizar otras actividades con privilegios del sistema.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaLa presencia de una webshell en un servidor comprometido es peligrosa, ya que le permite al atacante mantener acceso y control persistentes, incluso después de que se haya parcheado la vulnerabilidad inicial.

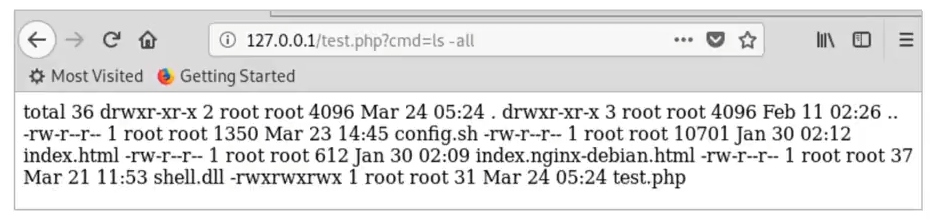

Ahora te mostramos un ejemplo de webshell simple:

#Ejemplo de webshell: subida de ficheros en ejercicio de intrusión

<?php system ($_GET ['cmd']); ?>

El uso de reGeorg para la subida de ficheros en ejercicio de intrusión

ReGeorg es una herramienta que se utiliza en ataques conocidos como túnel reverso o túnel de rebote y no está directamente relacionada con la vulnerabilidad de subida de ficheros. Sin embargo, en ciertos casos, ReGeorg podría aprovechar una vulnerabilidad de subida de ficheros para facilitar el establecimiento de dicho túnel.

ReGeorg es un script de Python que le permite a un atacante establecer un canal de comunicación bidireccional entre su máquina y un servidor comprometido, para lo que utiliza protocolos como HTTP. El atacante sube un archivo JavaScript malicioso al servidor vulnerable, que luego se ejecuta en el navegador de las víctimas que visitan el sitio web comprometido. A través de este archivo JavaScript, se establece una conexión entre el servidor comprometido y la máquina del atacante, lo que le permite al atacante realizar acciones en el contexto del servidor.

En el contexto de la vulnerabilidad de subida de ficheros, ReGeorg podría utilizarse para facilitar la carga y la ejecución del archivo JavaScript malicioso en el servidor, aprovechando una debilidad en la validación o filtrado de archivos subidos. Una vez que el archivo JavaScript se ejecuta en el navegador de un usuario, se establece la comunicación con el atacante y se puede utilizar para realizar acciones adicionales en el servidor comprometido.

Ahora que hemos visto cómo podemos usar la subida de ficheros en ejercicio de intrusión para mejorar y perfeccionar nuestros ejercicios Red Team, ¿qué te parece si seguimos aprendiendo? Si te ha gustado el tema y quieres avanzar para dominar el ámbito de la ciberseguridad, accede a nuestro Ciberseguridad Full Stack Bootcamp. Con esta formación de alta intensidad y calidad, nuestros profesores expertos te enseñarán a nivel teórico y práctico para impulsar tu carrera profesional en el mundillo IT en muy poco tiempo. ¡Pide ahora más información y da el paso que te cambiará la vida!