El bypassing en ciberseguridad es la técnica que utilizan los atacantes para evadir o superar los controles de seguridad de un sistema, con el fin de acceder a la información confidencial o tomar el control del sistema.

A grandes rasgos, el bypassing en ciberseguridad implica la identificación de vulnerabilidades o debilidades en los sistemas de seguridad y la explotación de estas debilidades para realizar un ataque exitoso. Los atacantes pueden utilizar diversas técnicas de bypassing, como la ingeniería social, la inyección de código malicioso o la explotación de vulnerabilidades conocidas.

A continuación, veremos una de estas técnicas de bypassing en ciberseguridad, relacionada con el patrón de desbloqueo y el fichero gesture.key.

Bypassing en ciberseguridad: patrón de desbloqueo

La técnica de bypassing en ciberseguridad de patrón de desbloqueo es un método utilizado para evitar la seguridad de la pantalla de bloqueo en dispositivos móviles que utilizan un patrón de desbloqueo. Esta técnica implica la explotación de vulnerabilidades en el sistema operativo del dispositivo para evitar la pantalla de bloqueo y acceder al dispositivo.

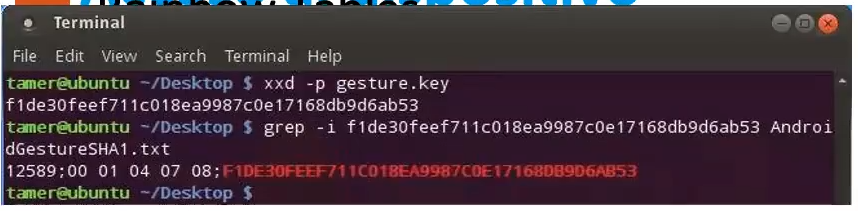

Esta técnica funcionaba en los primeros dispositivos de Android, en los que había bloqueo por gesto. Para almacenar esta contraseña, Android crea una matriz de punto de datos para darle un valor. Esa matriz genera el hash y, a su vez, este se almacena en la siguiente ruta: /data /system /gesture.key

Con este hash, cuando se saca, se puede obtener la contraseña o el patrón del usuario del teléfono para desbloquearlo.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaExisten varias técnicas de bypassing en ciberseguridad de patrón de desbloqueo, entre las que están:

- Fuerza bruta: esta técnica implica probar todas las posibles combinaciones de patrones hasta que se encuentre el correcto. Aunque puede ser efectiva en algunos casos, también puede llevar mucho tiempo y es menos probable que funcione en dispositivos con medidas de seguridad adicionales.

- Uso de exploits: los exploits son vulnerabilidades conocidas en el sistema operativo o en las aplicaciones instaladas en el dispositivo que pueden aprovecharse para evadir la pantalla de bloqueo. Los atacantes pueden usar exploits para instalar aplicaciones maliciosas que les permitan acceder al dispositivo.

- Extracción de datos: los atacantes pueden extraer datos del dispositivo, como el archivo gesture.key, que almacena el patrón de desbloqueo. Si los atacantes acceden a este archivo, pueden decodificar el patrón de desbloqueo y acceder al dispositivo.

Para prevenir el bypassing en ciberseguridad de patrón de desbloqueo, es importante utilizar patrones de desbloqueo más complejos y evitar patrones predecibles, como formas simples o patrones comunes. Además, se recomienda mantener el sistema operativo y las aplicaciones del dispositivo actualizados para corregir las vulnerabilidades conocidas.

Fichero gesture.key

El archivo gesture.key es un archivo empleado en algunos dispositivos Android para almacenar la información del patrón de desbloqueo de la pantalla en bypassing en ciberseguridad. Este archivo está protegido con permisos de usuario de nivel de sistema.

Almacena el patrón de desbloqueo de la pantalla en un formato cifrado, lo que significa que el patrón de desbloqueo se convierte en una cadena de caracteres cifrados que solo pueden ser descifrados por el dispositivo en sí mismo.

Este archivo es crucial para la funcionalidad del patrón de desbloqueo en el dispositivo, pero también pueden emplearlo los atacantes cibernéticos para intentar desbloquear el dispositivo de forma no autorizada.

Algunas medidas de seguridad que se pueden tomar incluyen utilizar patrones de desbloqueo complejos, mantener el dispositivo actualizado con los últimos parches de seguridad, evitar el uso de aplicaciones desconocidas o inseguras, y mantener una copia de seguridad de la información importante, por si se llega al caso de pérdida o robo del dispositivo.

¿Cómo prevenir el bypassing en ciberseguridad?

Para prevenir el bypassing en ciberseguridad, es fundamental implementar medidas de seguridad sólidas y actualizadas, como la autenticación de dos factores, el cifrado de datos, la monitorización constante de la red y la actualización regular de los sistemas y del software para corregir las vulnerabilidades conocidas. También es crucial educar a los usuarios sobre la importancia de la seguridad y cómo evitar ser víctimas de ataques de ingeniería social.

¿Cómo seguir aprendiendo sobre ciberseguridad?

Ya hemos visto qué es el bypassing en ciberseguridad y hemos profundizado en una de sus técnicas. Si te gustaría seguir aprendiendo para convertirte en todo un experto de la seguridad informática, entra ya en el Ciberseguridad Full Stack Bootcamp. Gracias a esta formación intensiva e íntegra, te formarás a nivel teórico y práctico para lograr destacar en el sector IT en cuestión de meses. ¡Pide ya mismo más información y da el paso que impulsará tu carrera!