Existen muchos tipos de hashes que podemos encontrarnos en el momento de hacer una obtención de credenciales. En este post, veremos algunos de esos tipos de hashes, entre los que se encuentran NTLM, NetNTLM y SHA.

¿Qué encontrarás en este post?

Toggle¿Qué son los hashes?

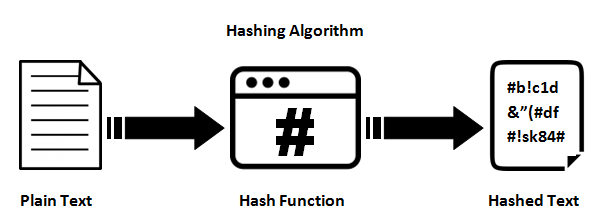

En informática, un hash es una función matemática que convierte una cantidad de datos de cualquier tamaño en una cadena de caracteres de longitud fija. Esta cadena de caracteres se conoce como el hash o resumen del dato original. El proceso de aplicar la función hash se llama hashing.

Tipos de hashes

Hashes NTLM

Los hashes NTLM (NT LAN Manager) son tipos de hashes y una forma de almacenar contraseñas en el sistema operativo Windows. NTLM es un protocolo de autenticación utilizado por versiones antiguas de Windows, aunque ha sido reemplazado gradualmente por versiones más modernas, como NTLMv2 y Kerberos.

Cuando un usuario establece una contraseña en Windows, en lugar de almacenar la contraseña en texto plano, se genera el hash NTLM correspondiente. Un hash es una representación alfanumérica única y no reversible de la contraseña original. El hash NTLM se utiliza para verificar la autenticidad de la contraseña cuando un usuario intenta iniciar sesión en un sistema Windows.

Cuando un usuario intenta iniciar sesión, el sistema operativo genera estos tipos de hashes NTLM de la contraseña ingresada en el momento del inicio de sesión y lo compara con el hash almacenado en la base de datos de seguridad. Si los hashes coinciden, se permite el acceso al sistema.

Hashes NetNTLM

Los hashes NetNTLM (Network NT LAN Manager) son una variante de los tipos de hashes NTLM utilizados en entornos de redes. Al igual que los hashes NTLM, los hashes NetNTLM se utilizan para almacenar contraseñas en sistemas operativos Windows y permiten la autenticación de usuarios.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

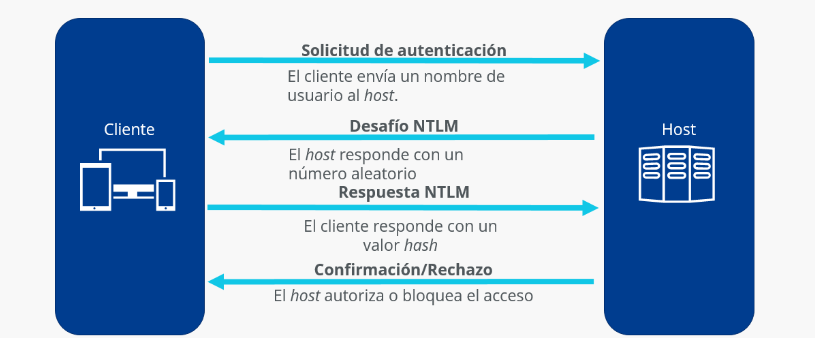

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaLa diferencia principal entre los hashes NTLM y los hashes NetNTLM radica en su contexto de uso. Mientras que los hashes NTLM se utilizan en sistemas locales, los hashes NetNTLM se emplean en entornos de red para autenticación a través de protocolos como SMB (Server Message Block) y LDAP (Lightweight Directory Access Protocol).

Cuando un usuario inicia sesión en un recurso de red que utiliza autenticación basada en NetNTLM, se envía un hash NetNTLM del nombre de usuario y la contraseña al servidor de autenticación correspondiente. Este hash se compara con el almacenado en la base de datos de seguridad para verificar la autenticidad de las credenciales.

Al igual que con los hashes NTLM, los hashes NetNTLM también se consideran obsoletos y menos seguros en comparación con los métodos de autenticación más modernos, como Kerberos. Se recomienda encarecidamente actualizar los sistemas y utilizar protocolos de autenticación más seguros para garantizar la seguridad de las contraseñas y los datos de la red.

Hashes SHA

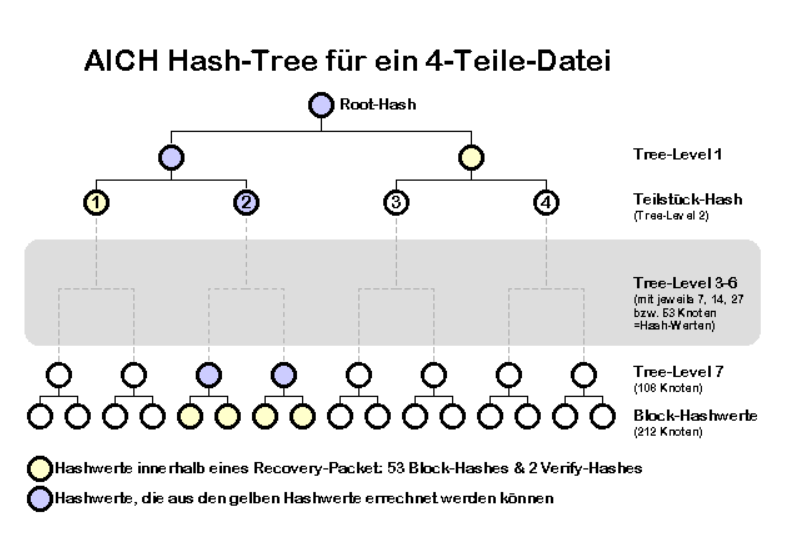

Los tipos de hashes SHA (Secure Hash Algorithm) son una familia de funciones criptográficas de hash diseñadas por la Agencia de Seguridad Nacional de los Estados Unidos (NSA). Estas funciones criptográficas se utilizan para convertir datos de cualquier tamaño en una cadena de longitud fija, conocida como hash.

El propósito principal de los hashes SHA es garantizar la integridad y la autenticidad de los datos. Estas funciones toman una entrada (por ejemplo, un archivo, un mensaje o una contraseña) y producen una cadena de caracteres única que representa los datos originales. Entre los hashes SHA el más utilizado comúnmente es el SHA-256, que genera una cadena de 256 bits (32 bytes).

Algunas de las características principales de los hashes SHA son:

- Unidireccionalidad: es computacionalmente difícil (prácticamente imposible) obtener los datos originales a partir del hash resultante. No es posible revertir el proceso de hash.

- Cambios mínimos generan cambios drásticos: incluso una pequeña modificación en los datos originales, como un solo bit, resultará en un hash completamente diferente.

- Resistencia a colisiones: es extremadamente improbable que dos conjuntos de datos diferentes produzcan el mismo hash. Esto significa que los hashes son únicos para cada conjunto de datos.

¿Quieres seguir aprendiendo?

Ahora que conoces algunos tipos de hashes que puedes obtener en el proceso de cracking de credenciales, puedes seguir aprendiendo cómo prevenir ataques informáticos que comprometan información de tu sistema. Esto por medio de la realización de nuestro Ciberseguridad Full Stack Bootcamp. Con la guía de esta formación de alta intensidad y nuestros profesores expertos, aprenderás toda la teoría y la práctica que necesitas para impulsar tu carrera en el mundillo IT en muy poco tiempo. ¡Accede ahora para solicitar más información y atrévete a transformar tu vida!os