Este tutorial de Cross-site Request Forgery está hecho con fines educativos. El uso de esta técnica sin autorización es completamente ilegal.

Por eso, te enseñaremos a realizar este ejercicio utilizando un entorno legal de práctica de hacking web, diseñado especialmente para aprender cómo funcionan estos ciberataques de manera segura.

Antes de empezar con Cross-site Request Forgery

Las aplicaciones web, al igual que todos los softwares, pueden tener fallos de seguridad. Debido al gran uso que le damos a estas aplicaciones y a que millones de empresas necesitan desarrollarlas para ofrecer sus servicios, las auditorías de sitios web son algunos de los servicios más demandados de la ciberseguridad.

Estas auditorías, también conocidas como tests de penetración, consisten en vulnerar de manera controlada y autorizada las aplicaciones con el fin de encontrar y reportar todos sus fallos de seguridad. Por eso, los pentesters deben aprender técnicas de hacking web para detectar, explotar y medir el riesgo de estos fallos.

Las vulnerabilidades web son diferentes a las de otros sistemas, pues se relacionan directamente con la forma en la que están desarrolladas estas aplicaciones. Un pentester no necesita, desde luego, ser desarrollador de aplicaciones web (aunque sería de gran utilidad). No obstante, debe aprender lo suficiente como para hallar y explotar sus fallas.

Un ejemplo muy típico de vulnerabilidades web son aquellas que le permiten a los atacantes inyectar código o ejecutar tareas en el navegador de una víctima. De este modo, por medio de un fallo de seguridad de una aplicación, los hackers maliciosos pueden exfiltrar información sensible de los usuarios, acceder a sus cuentas o causarle daños al funcionamiento del software.

En este post, veremos cómo explotar vulnerabilidades CSRF en aplicaciones web por medio de un ejercicio en un entorno de práctica legal de hacking web. En el siguiente tutorial de Cross-site Request Forgery te enseñaremos el procedimiento paso a paso para realizar este ataque con fines de aprendizaje.

Tutorial de Cross-site Request Forgery

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaEl Cross-site Request Forgery (CSRF) es un ciberataque web que le permite al atacante ejecutar tareas significativas dentro de una aplicación por medio del envío de un enlace a la víctima. A través de un ataque de CSRF, por ejemplo, es posible cambiarle la contraseña a un usuario con tan solo hacer que este ejecute un link.

Para ello, el atacante captura una petición de una acción en la aplicación y genera una dirección URL a partir de ella. Luego, el que sea que abra dicho link ejecutará la acción elegida por el hacker malicioso.

Para entender mejor cómo funciona este ciberataque, veremos un tutorial de Cross-site Request Forgery en un entorno legal de práctica de hacking web.

Preparación

Antes de iniciar el tutorial de Cross-site Request Forgery, es necesario configurar nuestro entorno virtual de práctica. Para ello, sigue los siguientes pasos:

- Instala o abre un programa de virtualización, como VMware o VirtualBox.

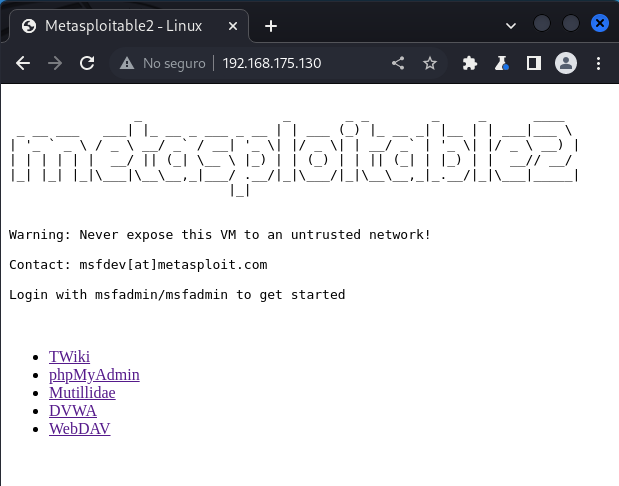

- Instala la máquina virtual deliberadamente vulnerable Metasploitable 2.

- Instala o abre una máquina virtual con el sistema operativo para pentesting Kali Linux.

- Finalmente, averigua las direcciones IP de ambas máquinas, ejecutando el comando «ifconfig» desde sus terminales.

Para efectos de este tutorial, supondremos que las direcciones IP de estas máquinas virtuales son:

- IP de máquina con Kali: 192.168.175.128

- IP de Metasploitable 2: 192.168.175.130

Ejecución

Ya tienes preparado tu entorno de práctica de hacking web. Ahora, para este tutorial de Cross-site Request Forgery continúa con el siguiente proceso:

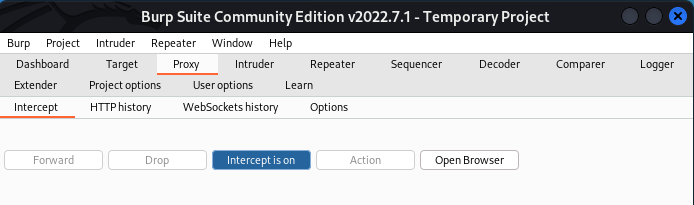

- En tu máquina con Kali Linux, abre el programa Burp Suite que viene preinstalado en el sistema. Allí, ve a la pestaña «Proxy» y haz clic en el botón «Open Browser» para abrir el navegador de Burp.

- Ahora, ingresa en la dirección IP de Metasploitable 2 del siguiente modo:

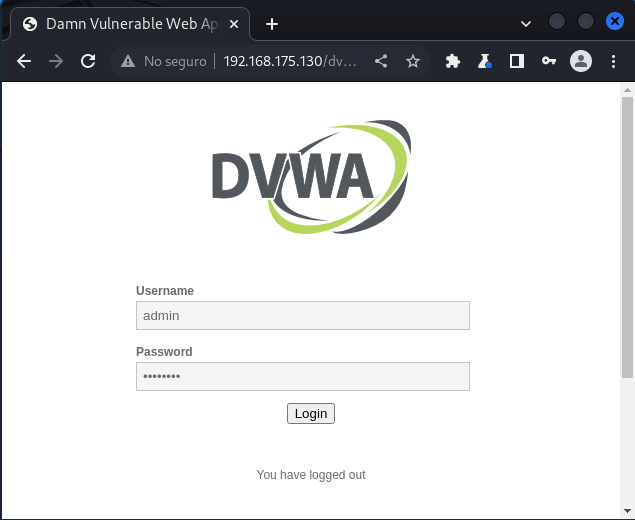

- Abre el vínculo de DVWA y, dentro de la aplicación, inicia sesión con las credenciales predeterminadas: «admin» y «password«.

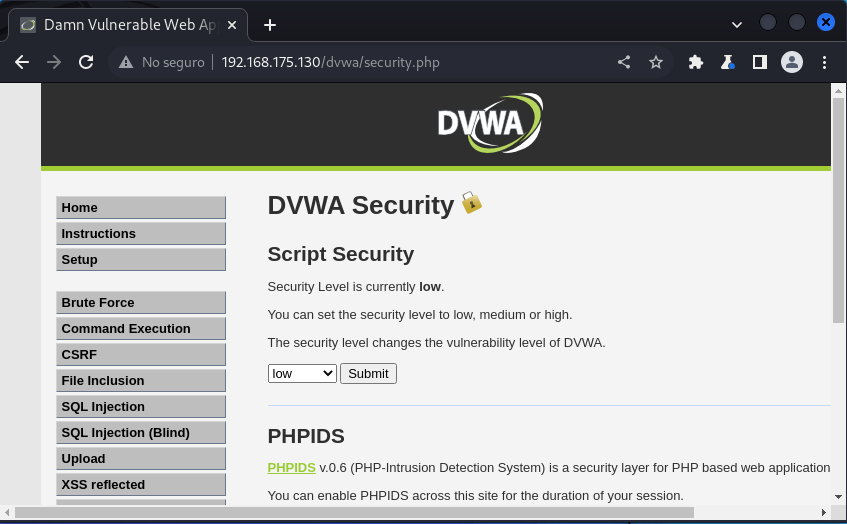

- Una vez inicies sesión, dirígete a la pestaña «DVWA Security» y selecciona la opción «Low«.

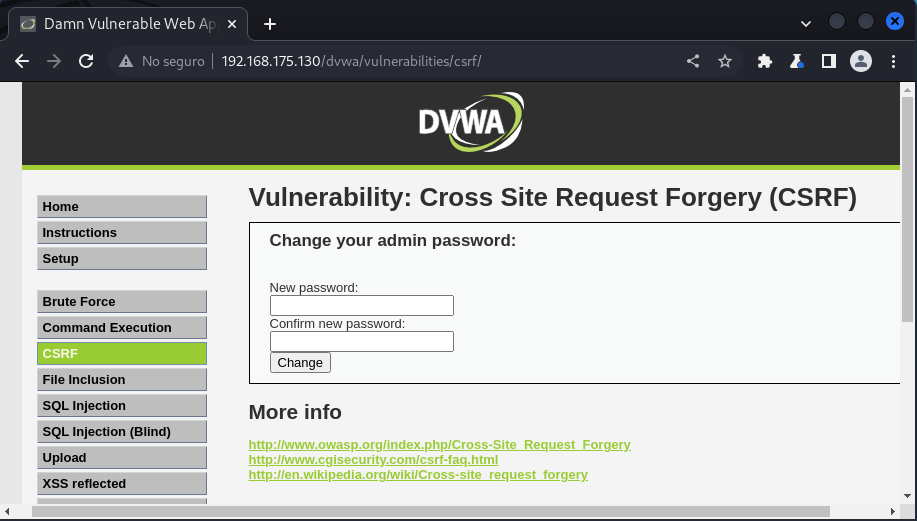

- Luego, abre la pestaña llamada «CSRF«, donde verás la siguiente pantalla:

- Regresa a la ventana de Burp Suite y activa la opción «Intercept is on» para comenzar a capturar peticiones.

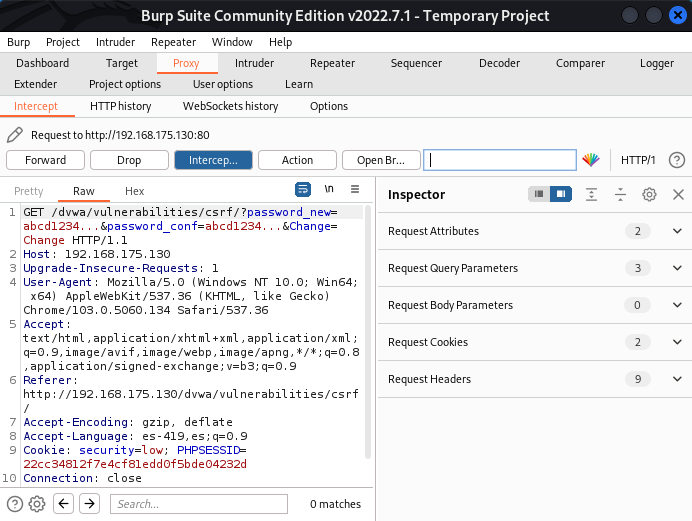

- Vuelve a DVWA y, en la pestaña «CSRF«, escoge la nueva contraseña que quieras. Para este ejemplo, escogeremos «abcd1234…«.

- Haz clic en «Change» y regresa a la ventana de Burp Suite para ver la petición interceptada.

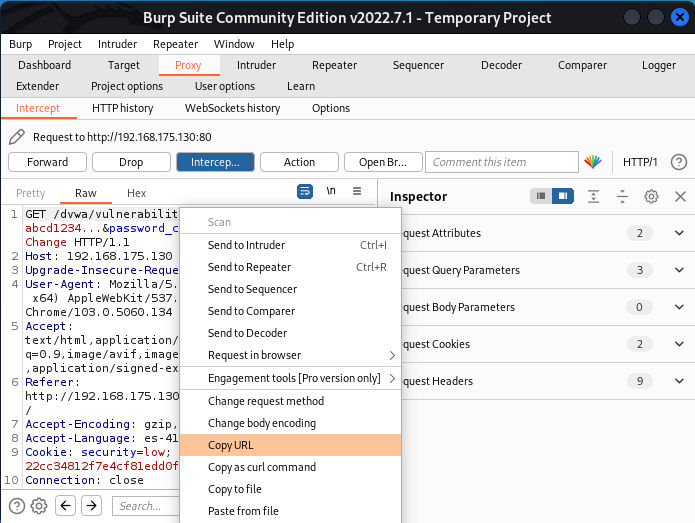

- Finalmente, haz clic derecho sobre la petición y selecciona la opción «Copy URL«.

- Al ejecutar esta dirección URL en otro navegador, verás que automáticamente se cambiará la contraseña del usuario.

Si te ha gustado este tutorial de Cross-site Request Forgery y deseas aprender más, únete a nuestro Ciberseguridad Full Stack Bootcamp y especialízate en tan solo 7 meses. ¡No sigas esperando y pide información para abrirte las puertas del mercado laboral!