Antes de comenzar con un escaneo de red en un equipo, es importante identificar cuáles son los puertos que la máquina comprometida tiene accesibles. Por eso, en este post te mostraremos cómo funciona el análisis de servicios con reGeorg.

¿Qué es reGeorg?

Antes de saber cómo funciona el análisis de servicios con reGeorg, veamos en qué consiste esta herramienta.

reGeorg es una herramienta y técnica utilizada para eludir restricciones de seguridad y filtrado de salida en redes. Aprovecha las solicitudes HTTP normales para establecer una comunicación encubierta con un servidor web remoto a través de un firewall.

La técnica de reGeorg se basa en el uso de un script JavaScript (regeorg.js) que se inyecta en una página web. El script permite establecer una conexión de ida y vuelta a través del firewall, gracias al uso de técnicas de tunelización HTTP. Esto significa que el tráfico se envía como solicitudes y respuestas HTTP legítimas, lo que facilita su paso a través de firewalls y sistemas de filtrado que solo permiten tráfico HTTP.

¿Qué es el análisis de servicios con reGeorg?

El análisis de servicios con reGeorg es una técnica de evaluación de seguridad que utiliza reGeorg para analizar servicios web y determinar posibles vulnerabilidades. reGeorg es un script desarrollado por SensePost, una empresa de seguridad informática, que aprovecha una técnica conocida como túnel de datos HTTP para sortear restricciones y firewalls en un servidor web.

El objetivo principal del análisis de servicios con reGeorg es identificar posibles puntos débiles en un servicio web y evaluar su nivel de seguridad. La herramienta reGeorg permite establecer un túnel HTTP a través de una conexión existente, lo que permite eludir restricciones y acceder a recursos que podrían estar bloqueados.

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaLa herramienta puede ayudar a descubrir vulnerabilidades como inyecciones de SQL, XSS (cross-site scripting), vulnerabilidades en autenticación y autorización, entre otros.

¿Cómo hacer análisis de servicios a través de reGeorg?

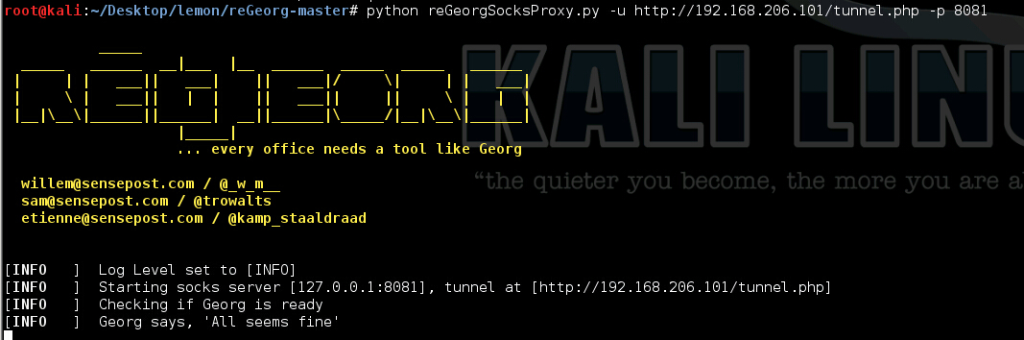

El análisis de servicios con reGeorg se realiza con el siguiente comando:

//análisis de servicios con reGeorg

$ proxychains nmap 127.0.0.1 -F -sT --openPuede darse el caso de que el equipo cuente con más puertos accesibles, puertos con credenciales por defecto o incorrectamente configurados, servicios vulnerables, etc. Posteriormente, sí será recomendable realizar la enumeración de la red.

Desglosemos un poco el código que acabamos de escribir, que es una línea de comando que utiliza el programa nmap con proxychains:

- $: este símbolo generalmente se usa para indicar el inicio de un prompt de línea de comandos, pero, en este caso, es un indicador para denotar que el comando se ejecuta desde una interfaz de línea de comandos.

- proxychains: es una herramienta que se utiliza para redirigir el tráfico de red a través de proxies. En este caso, proxychains se usa antes de nmap para enrutar el tráfico de red a través de un proxy.

- nmap: es una poderosa herramienta de escaneo de red utilizada para descubrir hosts y servicios en una red. Proporciona información sobre los puertos abiertos, los servicios que se ejecutan en esos puertos y otros detalles relevantes.

- 127.0.0.1: esta dirección IP se conoce como localhost o loopback address y se utiliza para hacer referencia al propio dispositivo en el que se ejecuta el comando. En este caso,

nmapescaneará los servicios que se están ejecutando en el dispositivo local. - -F: este es un argumento o flag de nmap que indica un escaneo rápido. Con esta opción, nmap solo escaneará los 100 puertos más comunes en lugar de los 65,535 puertos posibles.

- -sT: este es otro argumento de nmap que especifica el tipo de escaneo a realizar. En este caso, -sT se refiere a un escaneo TCP (Transmission Control Protocol).

- –open: es otro argumento de nmap; filtra los resultados del escaneo y solo muestra los puertos que están abiertos.

¿Quieres seguir aprendiendo?

El análisis de servicios con reGeorg puede hacerse de distintos modos, aquí solo te hemos mostrado uno de ellos. Si te quieres aprender más y manejar mejor la herramienta reGeorg, accede ya a nuestro Ciberseguridad Full Stack Bootcamp para convertirte en todo un profesional de la seguridad informática. Con esta formación de alta intensidad y calidad, nuestros profesores expertos te enseñarán todo lo necesario a nivel teórico y práctico para impulsar tu carrera en cuestión de meses. ¡Solicita ya mismo más información y da el paso que cambiará tu futuro!