Al hablar sobre el análisis forense en informática nos referimos al proceso de recopilación, análisis y preservación de evidencia forense digital, con el fin de investigar un delito o incidente para un proceso judicial.

En informática forense digital, por ejemplo, los análisis forenses se utilizan para rescatar datos de distintos tipos de dispositivos, como ordenadores, correos electrónicos, dispositivos móviles y dispositivos de almacenamiento (discos duros, por ejemplo).

A continuación, veremos algunas generalidades del análisis forense en informática para comprenderlo mejor.

Los 4 pilares fundamentales del análisis forense en informática

Existen 4 aspectos fundamentales que debes tener en cuenta a la hora de realizar análisis forense en informática. Estos te permitirán tener una guía para saber cómo proceder en caso de que suceda algún delito cibernético. Veamos:

- Identificación. Para entender este aspecto, debemos hacernos la pregunta: ¿qué tenemos que analizar?

- Preservación. Aquí se incluyen la obtención de imágenes de disco, entre otras evidencias forenses útiles para el proceso judicial. Debemos tener presentes varios aspectos, entre ellos:

- Hay que garantizar la integridad de la evidencia.

- Manipular no significa contaminar, por lo tanto, hay que tener un gran cuidado al adquirir una evidencia para no contaminarla de ningún modo y cuidar la cadena de custodia.

- Análisis. Se aplican técnicas y analíticas a los medios duplicados por medio del proceso forense para encontrar pruebas de ciertas conductas.

- Presentación. Hace referencia a la recopilación de todas las pruebas para la generación de reportes.

En general, el objetivo del análisis forense en informática es encontrar pruebas que puedan utilizarse en un proceso legal para demostrar la culpabilidad o inocencia de una persona o entidad, o para identificar la causa de un incidente o accidente. Para lograr esto, los profesionales que realizan análisis forense en informática deben seguir procesos y metodologías rigurosas y emplear herramientas y técnicas especializadas que garanticen la integridad de la evidencia recolectada.

Métodos de análisis forense en informática

Un método está formado por una serie de pasos o procedimientos sistemáticos y organizados que se usan para alcanzar un objetivo o resolver un problema. En nuestro caso, el método que usemos para el análisis forense en informática va a ser decisivo para tratar la evidencia y cada una de sus subetapas. Por esta razón, se deben tener en cuenta diferentes factores:

- Preparación de la investigación.

- Incautación y aislamiento.

- Adquisición de la evidencia:

- Adquisición manual.

- Adquisición lógica.

- Adquisición de sistemas de archivos.

- Adquisición física.

- Examen y análisis .

- Informe.

Los métodos

🔴 ¿Quieres entrar de lleno a la Ciberseguridad? 🔴

Descubre el Ciberseguridad Full Stack Bootcamp de KeepCoding. La formación más completa del mercado y con empleabilidad garantizada

👉 Prueba gratis el Bootcamp en Ciberseguridad por una semanaExisten varios métodos de análisis forense en informática que se usan para recopilar, analizar y preservar la evidencia digital en casos de investigación criminal. Algunos de los métodos más comunes son:

- Adquisición de datos: este método implica la obtención de una copia forense de los dispositivos de almacenamiento y otros medios digitales para preservar la integridad de la evidencia.

- Análisis de archivos y sistemas de registro: se hace un examen de los archivos del sistema, registros de eventos, archivos de registro y otros metadatos para obtener información sobre la actividad en el sistema. Se utiliza para reconstruir la secuencia de eventos que llevaron al incidente o delito.

- Análisis de red: se evalúa la actividad de la red, incluyendo registros de firewall, registros de enrutador, registros de conmutador y otros registros de red. El objetivo es identificar la actividad maliciosa en la red y reconstruir la secuencia de eventos.

- Análisis de malware: se aplica un análisis de programas maliciosos (malware) para determinar su comportamiento y origen, así como para identificar los sistemas afectados. Se emplean herramientas especializadas para analizar el malware y para obtener información sobre su función y origen.

- Análisis de medios sociales: se estudia la actividad en los medios sociales, incluyendo perfiles, mensajes y fotos, para obtener información sobre el comportamiento y las conexiones sociales de una persona o grupo.

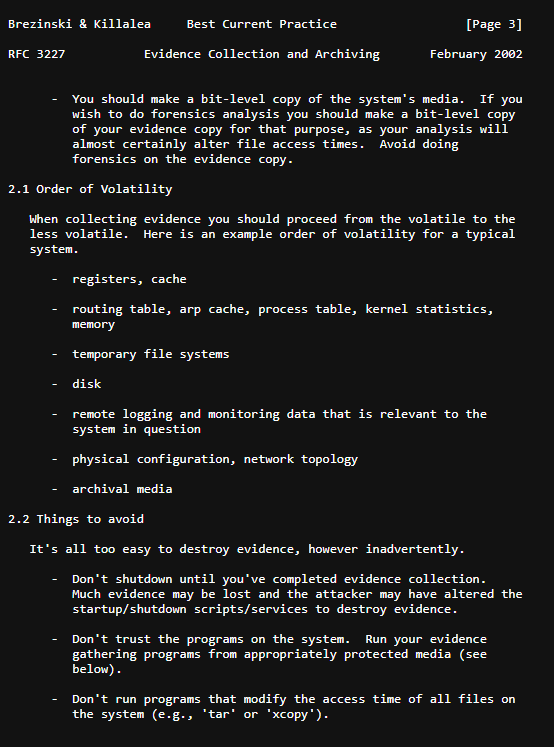

Veamos una de las guías que se utiliza para llevar a cabo la adquisición y el archivo de evidencias en análisis forense en informática:

¿Cómo seguir aprendiendo sobre ciberseguridad?

Ya hemos visto qué es el análisis forense en informática, cuáles son sus métodos y qué aspectos hay que tener en cuenta. Si quieres seguir formándote para convertirte en todo un experto de la seguridad informática, no te pierdas nuestro Bootcamp de Ciberseguridad. Con esta formación intensiva e íntegra lograrás destacar en el mercado laboral del sector IT en pocos meses. ¡Pide ahora mismo más información y atrévete a impulsar tu futuro!